Check Point

資安業者Check Point與Sygnia聯手,調查伊朗駭客組織Scarred Manticore的攻擊行動,這些駭客鎖定中東地區國家,包含沙烏地阿拉伯、阿拉伯聯合大公國(UAE)、約旦、科威特、阿曼、伊拉克、以色列,主要目標是政府機關、軍事單位、電信業者,但也有IT服務供應商、金融業者、非政府組織遭到攻擊。

多年來,這些駭客利用各種針對IIS網頁伺服器的後門程式,以及多種自製的Web Shell、DLL後門程式、或者以驅動程式打造的惡意軟體來發動攻擊。而對於攻擊者的身分,研究人員認為,Scarred Manticore很可能與名為Storm-0861的新興駭客組織有密切交集,此為去年攻擊阿爾巴尼亞政府的4個伊朗駭客組織其中之一。但他們也指出,這些駭客與伊朗駭客組織OilRig(亦稱APT34、Europium、Hazel Sandstorm)也有一定程度的關聯。

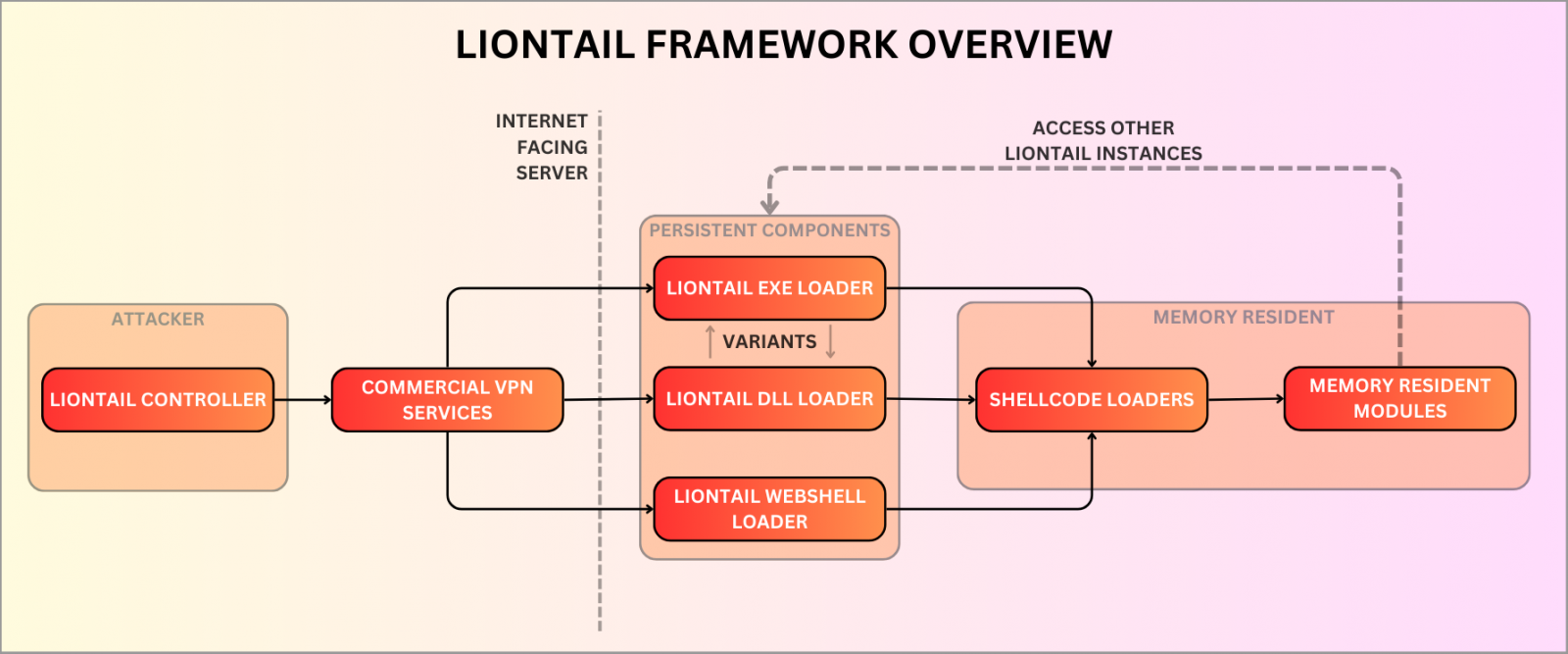

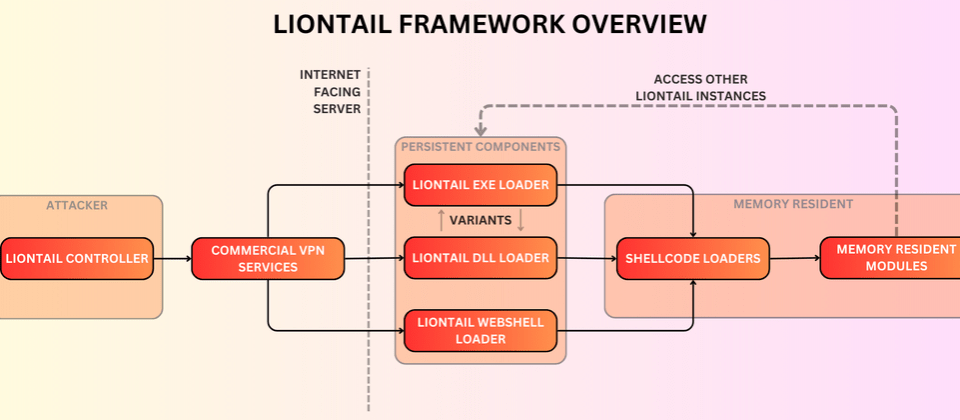

在最新的攻擊行動裡,研究人員看到駭客散布名為Liontail的惡意程式框架,先是尋找目標組織曝露於網際網路的Windows伺服器,透過DLL搜尋順序挾持(DLL Search Order Hijacking)或是可執行檔的方式,部署後門程式。

此惡意程式框架的元件,由Shell Code載入程式,以及在記憶體常駐的Shell Code酬載組成,其中一個元件就是以C語言編寫的後門程式Liontail,此為檔案很小、但功能相當複雜的被動後門程式,駭客為其設置一組URL監聽名單,攻擊者一旦向這些網址發送請求,此後門程式就會執行當中挾帶的惡意酬載。

其中,比較特別的是,在DLL搜尋順序挾持的攻擊過程當中,駭客鎖定Windows Server作業系統缺乏的DLL檔案,如wlanapi.dll、wlbsctrl.dll,將後門程式命名為上述DLL檔案名稱,然後再透過Windows檔案總管或其他的處理程序,或是將某些預設停用的服務啟用,載入DLL程式庫型態的後門程式。

在攻擊者將後門程式命名為wlbsctrl.dll的情況,他們會在名為IKE and AuthIP IPsec Keying Modules的服務啟動時載入DLL檔案,此時攻擊者會將可延伸驗證通訊協定(EAP)開啟。

若是後門程式以可執行檔的型態進行部署,駭客會將其假冒為Palo Alto Networks的資安產品Cortex XDR元件Cyvera Console。

研究人員指出,此後門程式與C2進行通訊的做法較為罕見,駭客利用IOCTL(Input and Output Control)介面,直接與底層的驅動程式HTTP.sys進行互動來達成,由於這種方式不透過IIS或HTTP的API,不僅資安防護系統無法監控,也不會留下任何事件記錄。研究人員強調,由於HTTP.sys的IOCTL沒有相關資訊可供參考,攻擊者必須進一步研究才能找到具體的方法,因此駭客採用上述的通訊手法隱匿攻擊行動,並非易事。

類似這種隱匿後門流量的攻擊行動,還有思科威脅情報小組揭露的ShroudedSnooper,駭客利用名為HTTPSnoop的後門程式,攻擊中東地區的電信業者。

除了可執行檔,研究人員也發現Liontail的Shell Code載入工具,此程式以Web Shell為基礎打造而成,他們比對該載入工具與後門程式,發現採用的Shell Code架構及參數完全相同,由此推測駭客的攻擊工具是規模較大的框架,上述兩種惡意程式都是其中的元件,代表攻擊者可根據攻擊行動的需求,動態產生惡意程式載入器及酬載。

研究人員也發現在Liontail之外,這些駭客也打造了其他工具。例如,專門鎖定Exchange伺服器而來的Lionhead,這是網路流量轉送器(Web forwarder),攻擊者也利用類似的DLL挾持手法,於受害伺服器進行部署,並利用雷同的轉送方法,將流量導向使用Exchange網頁服務(EWS)的端點。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-23

2026-02-23