我們近期報導不少中國駭客的攻擊行動,鎖定目標多半是針對敵對國家而來,在今天的資安新聞中,有針對當地企業組織而來的網路釣魚攻擊被研究人員揭露,其手法都是透過免費的電子郵件服務寄送釣魚信,然後使用發票、求職信為誘餌發動攻擊,進而於受害電腦植入ValleyRAT、Purple Fox、Sainbox RAT。

值得留意的是,這起攻擊行動背後很可能有多個組織參與,且範圍開始擴及日本。

【攻擊與威脅】

中文使用者遭到鎖定,駭客向其散布木馬ValleyRAT、Sainbox RAT、Purple Fox

資安業者Proofpoint揭露從今年初出現的網路釣魚攻擊行動,中國駭客試圖散布木馬程式ValleyRAT、Purple Fox,以及Gh0st RAT變種Sainbox RAT(亦稱FatalRAT),最近半年內至少已有30起攻擊行動,其中散布最多的是Sainbox RAT,數量接近20起。

資安業者Proofpoint揭露從今年初出現的網路釣魚攻擊行動,中國駭客試圖散布木馬程式ValleyRAT、Purple Fox,以及Gh0st RAT變種Sainbox RAT(亦稱FatalRAT),最近半年內至少已有30起攻擊行動,其中散布最多的是Sainbox RAT,數量接近20起。

研究人員自今年4月,看到駭客使用簡體中文、以發票為誘餌寄送釣魚郵件,鎖定位於中國的辦公室,或處理發票的公司下手,這些釣魚郵件大多是透過Outlook.com或其他免費電子郵件服務寄出,信件內容含有惡意網址,或挾帶含有惡意網址的Excel附件檔案,一旦收信人點選連結,電腦就有可能被植入Sainbox RAT。

另一款引起研究人員注意的木馬程式,則是以程式語言Rust開發、在今年3月首度出現的ValleyRAT,這款新的惡意程式的攻擊模式大致與Sainbox RAT雷同,駭客也是藉由發票的名義,從Outlook.com、Hotmail、WeCom免費電子郵件服務寄送釣魚郵件來發動攻擊,但不同之處在於,此木馬程式入侵受害電腦的過程裡,駭客利用以Rust打造的惡意程式載入工具,此工具以DLL側載的方式啟動,執行時會下載SSL VPN應用程式EasyConnect,而有可能讓攻擊行動更為隱密。雖然攻擊者主要以發票做為誘餌,但在5月一起攻擊行動裡,駭客冒充求職者,藉由履歷表PDF檔案散布ValleyRAT。值得留意的是,其中一起散布Purple Fox的攻擊行動針對日本組織下手,代表駭客很可能打算將該國納入攻擊範圍。

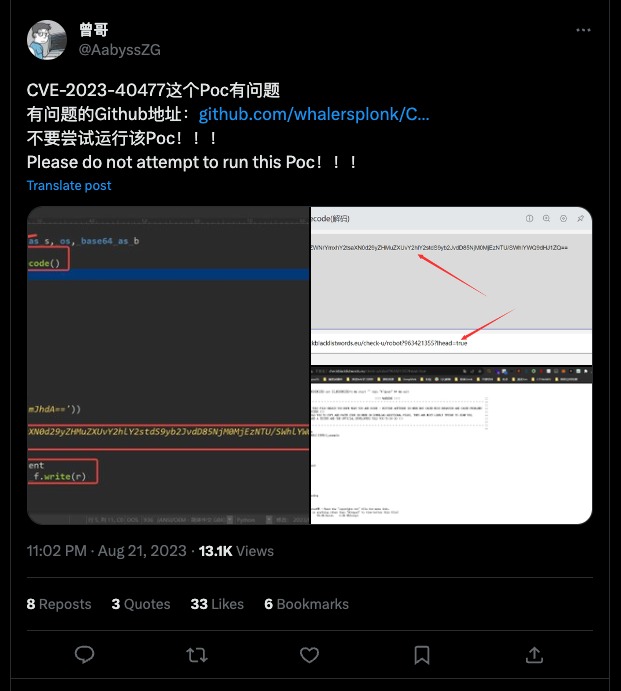

惡意軟體VenomRAT假借WinRAR漏洞概念性驗證程式散布

資安業者Palo Alto Networks提出警告,有人在8月21日,聲稱針對RARLab修補的高風險漏洞CVE-2023-40477(CVSS風險評分為7.8)提供概念性驗證(PoC)攻擊程式,但實際上駭客意圖利用另外一個漏洞,在研究人員的電腦上部署惡意程式。

資安業者Palo Alto Networks提出警告,有人在8月21日,聲稱針對RARLab修補的高風險漏洞CVE-2023-40477(CVSS風險評分為7.8)提供概念性驗證(PoC)攻擊程式,但實際上駭客意圖利用另外一個漏洞,在研究人員的電腦上部署惡意程式。

一旦研究人員依照對方指示執行此攻擊程式,就會下載偽裝成ZIP壓縮檔的Python指令碼,利用地圖服務伺服器程式GeoServer的SQL注入漏洞CVE-2023-25157(CVSS風險評分為9.8),建立批次檔並下載PowerShell指令碼,最終於受害電腦植入木馬程式VenomRAT。

若是該惡意程式在電腦上啟動,就會開始記錄使用者所有的按鍵內容,並與C2建立連線,接收駭客下達的指令。

資安業者Deep Instinct揭露針對亞塞拜然的攻擊行動Operation Rusty Flag,目的是於受害電腦部署以Rust打造的惡意軟體,收集主機資訊並回傳給攻擊者。關於其攻擊手法,駭客先是透過假冒成JPG圖檔的捷徑檔(LNK),或是名為Overview_of_UWCs_UkraineInNATO_campaign.docx的惡意文件檔案(利用Office方程式編輯器漏洞CVE-2017-11882),引誘使用者上當,從Dropbox下載暗藏惡意的MSI封裝安裝程式。

資安業者Deep Instinct揭露針對亞塞拜然的攻擊行動Operation Rusty Flag,目的是於受害電腦部署以Rust打造的惡意軟體,收集主機資訊並回傳給攻擊者。關於其攻擊手法,駭客先是透過假冒成JPG圖檔的捷徑檔(LNK),或是名為Overview_of_UWCs_UkraineInNATO_campaign.docx的惡意文件檔案(利用Office方程式編輯器漏洞CVE-2017-11882),引誘使用者上當,從Dropbox下載暗藏惡意的MSI封裝安裝程式。

研究人員指出,上述的Word誘餌檔案名稱,先前是俄羅斯駭客Storm-0978(亦稱RomCom、Tropical Scorpius)曾用於攻擊烏克蘭,但不同之處在於,俄羅斯駭客駭客利用的漏洞是上個月被修補的CVE-2023-36884,對此,研究人員推測,從事Operation Rusty Flag的駭客想要嫁禍給Storm-0978。

中東電信業者遭駭客組織ShroudedSnooper鎖定,假借提供端點防護系統元件散布惡意程式

思科的威脅情報團隊Talos揭露針對中東電信業者的網路攻擊行動ShroudedSnooper,駭客在攻擊行動中部署名為HTTPSnoop、PipeSnoop的後門程式,並將其偽裝成Palo Alto Networks的XDR元件,企圖回避偵測。

而對於這些惡意軟體帶來的危害,研究人員指出,HTTPSnoop利用低階的Windows API,從HTTP、HTTPS流量監控受害電腦是否存取特定的URL,一旦偵測到這些網址,該惡意軟體就會接收攻擊者傳入的資料並進行解碼,並組成Shell Code執行。根據URL監聽管道的不同,研究人員一共發現3種版本的HTTPSnoop,其中一種是監聽普通的HTTP請求,另外兩種則是監聽微軟Exchange Web Services 、網路電話系統OfficeCore基於位置的服務(LBS)OfficeTrack的流量,使得其攻擊行動更為隱密。

另一個後門程式PipeSnoop,其主要功能是藉由特定Windows處理程序之間的通訊(IPC)管道,執行任意Shell Code酬載。有別於HTTPSnoop用於攻擊能連接網際網路的伺服器,駭客將PipeSnoop用於較具價值的目標,並可能需要搭配其他程式才能運作。

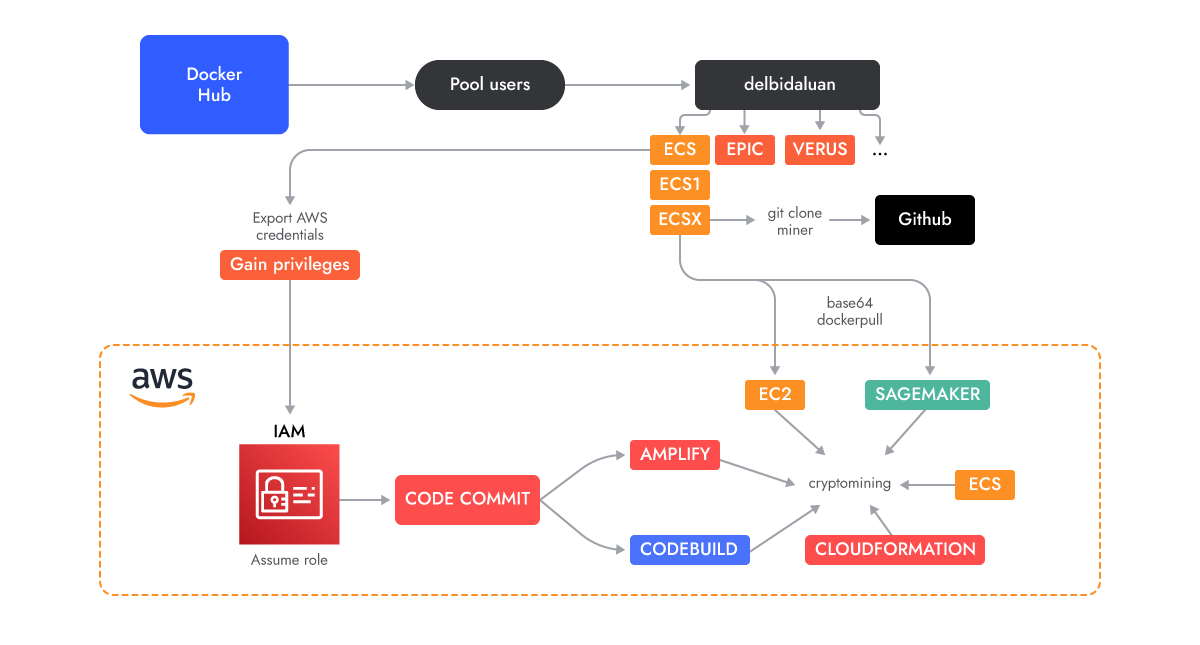

資安業者Sysdig揭露雲端挖礦攻擊行動Ambersquid,印尼駭客鎖定一系列多數駭客不會針對的雲端服務,如:AWS Amplify、AWS Fargate、Amazon SageMaker,駭客在Docker Hub散布帶有挖礦軟體的容器映像檔,大部分會從程式碼儲存庫GitHub下載挖礦程式 ,但也有的會執行存放在AWS的Shell指令碼。

資安業者Sysdig揭露雲端挖礦攻擊行動Ambersquid,印尼駭客鎖定一系列多數駭客不會針對的雲端服務,如:AWS Amplify、AWS Fargate、Amazon SageMaker,駭客在Docker Hub散布帶有挖礦軟體的容器映像檔,大部分會從程式碼儲存庫GitHub下載挖礦程式 ,但也有的會執行存放在AWS的Shell指令碼。

不論針對那種AWS服務發動攻擊,其共同點是駭客濫用了代管程式碼儲存庫的服務AWS CodeCommit,產生私有儲存庫並在攻擊行動中運用,該儲存庫含有AWS Amplify應用程式的原始碼,前述的Shell指令碼便將原始碼拿來編譯Amplify網頁應用程式,最終執行挖礦軟體,迄今駭客不法獲利超過1.8萬美元。

【資安產業動態】

OpenAI成立紅隊演練網路,招募各界專家改善大型語言模型安全

9月19日OpenAI宣布擴大紅隊演練的規模,成立名為OpenAI Red Teaming Network的紅隊演練網路,從數十個專業領域招募專家來協助改善其各種模型的安全。

這些專家專精認知科學、生物學、化學、物理、經濟、社會學、公平與偏見、教育、法律、網路安全、不實資訊、隱私、語言、健康照護、兒童安全、金融,或是人類學等,OpenAI強調,具備AI系統與語言模型知識並非必要條件,他們更看重專家能否提出該領域的專業觀點。有意願的人士可在12月1日前,向該實驗室提出申請。

因應量子電腦時代的安全威脅,加密通訊軟體Signal採用新加密協定PQXDH

重視隱私的通訊軟體Signal宣布升級加密規範,發表新的加密協定PQXDH,透過添加額外的保護層,以防止用戶受到先竊取、後解密(Harvest Now, Decrypt Later)攻擊。

目前PQXDH協定已經在新版Signal中使用,只要通訊雙方都使用最新版本發起新通訊,便能夠獲得PQXDH保護,該公司表示,他們將會在數個月後,停用較舊的X3DH協定,同時透過軟體更新,將現有聊天升級,套用這種新的加密協定。

【其他新聞】

駭客組織USDoD聲稱竊得信用評估業者環聯資料,環聯表示並未遭到入侵

駭客透過惡意Python套件culturestreak散布挖礦程式

網站信用卡側錄攻擊Silent Skimmer鎖定亞太、拉丁美洲及北美

近期資安日報

【9月20日】 面臨攻守極度失衡的局勢,FBI局長呼籲民間企業與政府積極合作,並將FBI納入資安防護計畫

【9月19日】 Juniper甫修補的中等風險漏洞恐遭低估,研究人員發現能用於發動RCE攻擊,近1.2萬臺設備曝險

【9月18日】 開源物件儲存服務MinIO漏洞遭到鎖定,駭客企圖發動供應鏈攻擊,入侵企業組織內部環境

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10