思科先後揭露2個已被用於攻擊行動的網路作業系統IOS XE漏洞CVE-2023-20198、CVE-2023-20273,駭客於受害系統植入Lua開發的後門程式,有資安業者揭露受害情形,但近期再度出現新的變化引起關注。

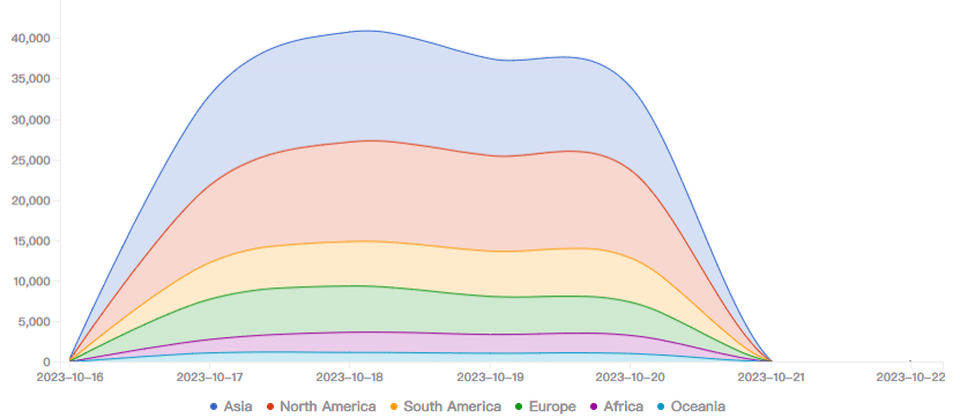

根據10月22日資安新聞網站Bleeping Computer報導,有許多研究人員發現,感染後門程式的思科設備數量呈現不合理的劇烈減少現象,10月21日達到6萬臺的高峰,隔天卻突然降到只剩1,200臺。

針對這樣的現象,資安業者Onyphe認為,這是因為駭客企圖埋藏攻擊意圖,而幫受害設備部署更新程式修補漏洞,使得研究人員掃描的時候不會察覺這些設備。該公司指出,他們已經連續兩天看到後門程式數量急速減少,但原因並非IT人員積極採取行動,而有可能是駭客想要解決後門程式極為容易發現的現象,開始為受害裝置套用更新。

資安組織Shadowserver基金會也觀察到類似狀況,他們看到在21日之後,感染此後門程式的設備僅剩下186臺,研判後門程式可能被移除或更新。

Orange Cyberdefense CERT、研究人員Daniel Card也對受害裝置突然減少的現象提出看法,Orange Cyberdefense CERT認為,駭客正在清理作案的痕跡,呼籲IT人員就算停用了網頁介面,也要進一步確認思科設備是否遭到入侵、竄改;Daniel Card推測,攻擊者入侵許多設備的目的,是要隱藏真正的目標。

到了23日,資安業者Fox-IT證實上述推測成真,他們表示上述現象是因為駭客在受害裝置部署新版後門程式,數萬臺設備的後門程式已被更換,這些後門程式會在回應之前,檢查HTTP標頭進行驗證。研究人員指出,由於檢測舊版後門程式的方法沒有採用這種HTTP標頭,使得新後門程式不予回應,導致這些受害設備被誤判,檢測系統以為惡意程式已完全清除。

根據他們的調查,目前約有37,980臺裝置遭到感染。該公司將識別受害裝置的新方法上傳到GitHub。

這樣的調查結果也得到思科證實,該公司也在漏洞資安通告、威脅情報團隊Talos針對攻擊行動揭露調查結果的文章裡,提供新的curl命令,讓IT人員能檢查裝置是否遭到感染。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-09