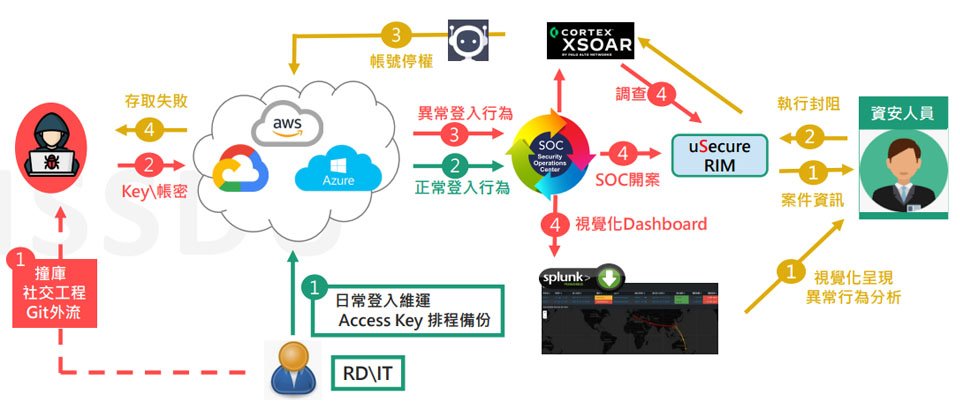

關於SOAR的應用,數聯資安透過具體情境來說明。一旦發現異常登入行為,在Cloud SOC的關聯分析、事件軌跡與多雲監控下,以半自動聯防情境而言,透過SOAR自動化的結合,將有機器人自動幫你執行調查,這時資安人員就只要根據這份調查報告的案件資訊,確定是否為真實安全事件,進而決策像是按下執行封阻,SOAR可幫助執行帳號停權。面對高風險行為,也可採取自動聯防加速因應。(圖片來源/數聯資安)

在本次封面故事報導中,我們不只是聚焦探討Cloud SOC的議題,同時也關注到,近期另一個SOC平臺積極強化與推廣採用的資安防護技術--SOAR(Security Orchestration, Automation, and Response)。事實上,前幾年SOAR的發展已受國際關注,如今這技術對SOC平臺更為關鍵,臺灣資安服務廠商也開始應用。

不只雲原生SIEM+SOAR整合應用出現,近兩年臺灣SOC服務業者也在採用

SOAR之所以被看重,簡單來說,就是讓原本即時通報、判讀、進行基本調查與處置的作業,都可以變得更自動化,這也意謂增強與擴充了SOC資安監控人員的能力,並能夠專注於更重要的事情,像是針對調查報告結果作出決策,確認這個告警是否為真,如果認為是可疑活動,再決定相應的封鎖。

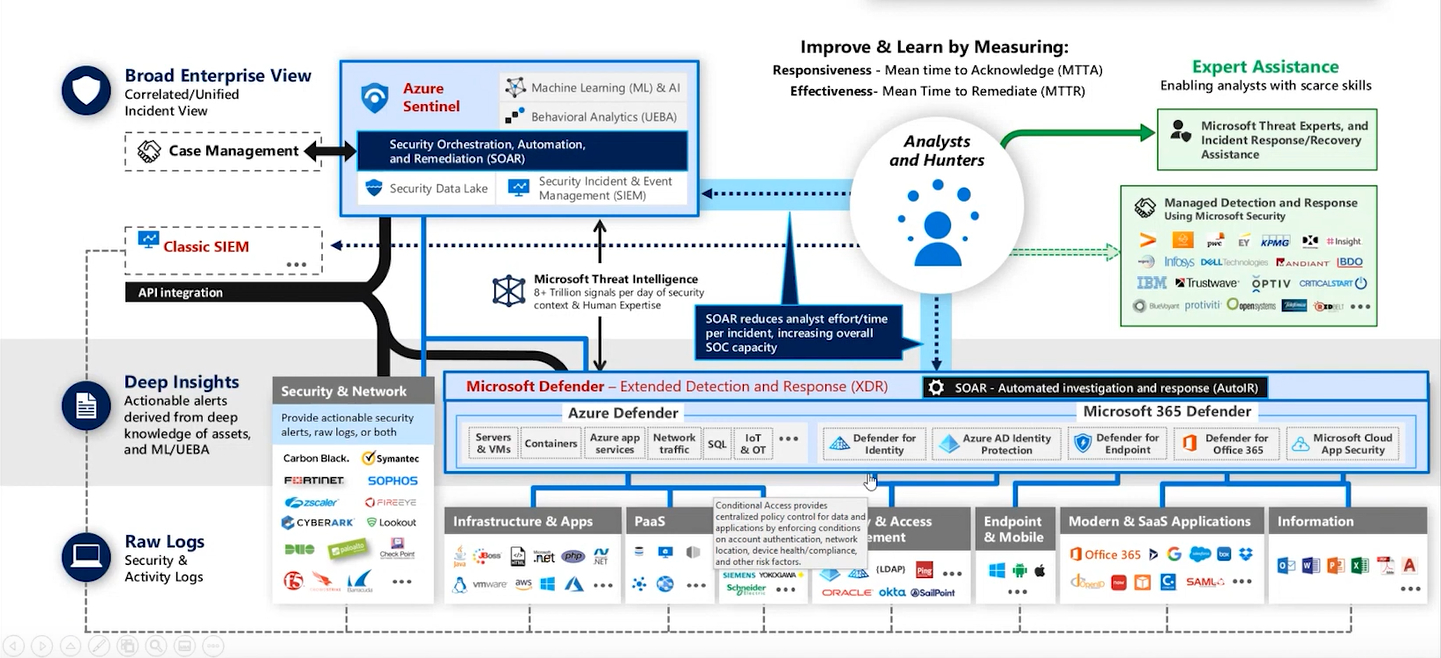

前一段時間微軟亞太區首席網路安全顧問Abbas Kudrati來臺,我們與其討論如何看待Cloud SOC,他認為,對於微軟而言,「雲原生SIEM(Cloud Native SIEM)」這個稱呼,會比「Cloud SOC」一詞更貼切。

Abbas Kudrati指出,持續移向雲端是微軟的重要策略,他在2018年便開始推動雲原生SEIM平臺的打造,該產品在2019年正式推出,也就是Azure Sentinel(如今改名Microsoft Sentinel),特別的是,當時他們就已經將SOAR包含在內,也就是說,這是SIEM與SOAR功能整合的平臺。

他認為,雲原生SIEM的好處在於,很大程度減少了硬體的費用,尤其是維護與維運方面,能夠彈性擴展,也內建使用者行為分析(UEBA)解決方案,不用個別添購。而且,微軟內部也使用Azure Sentinel(現更名Microsoft Sentinel)監控自身資安狀態。

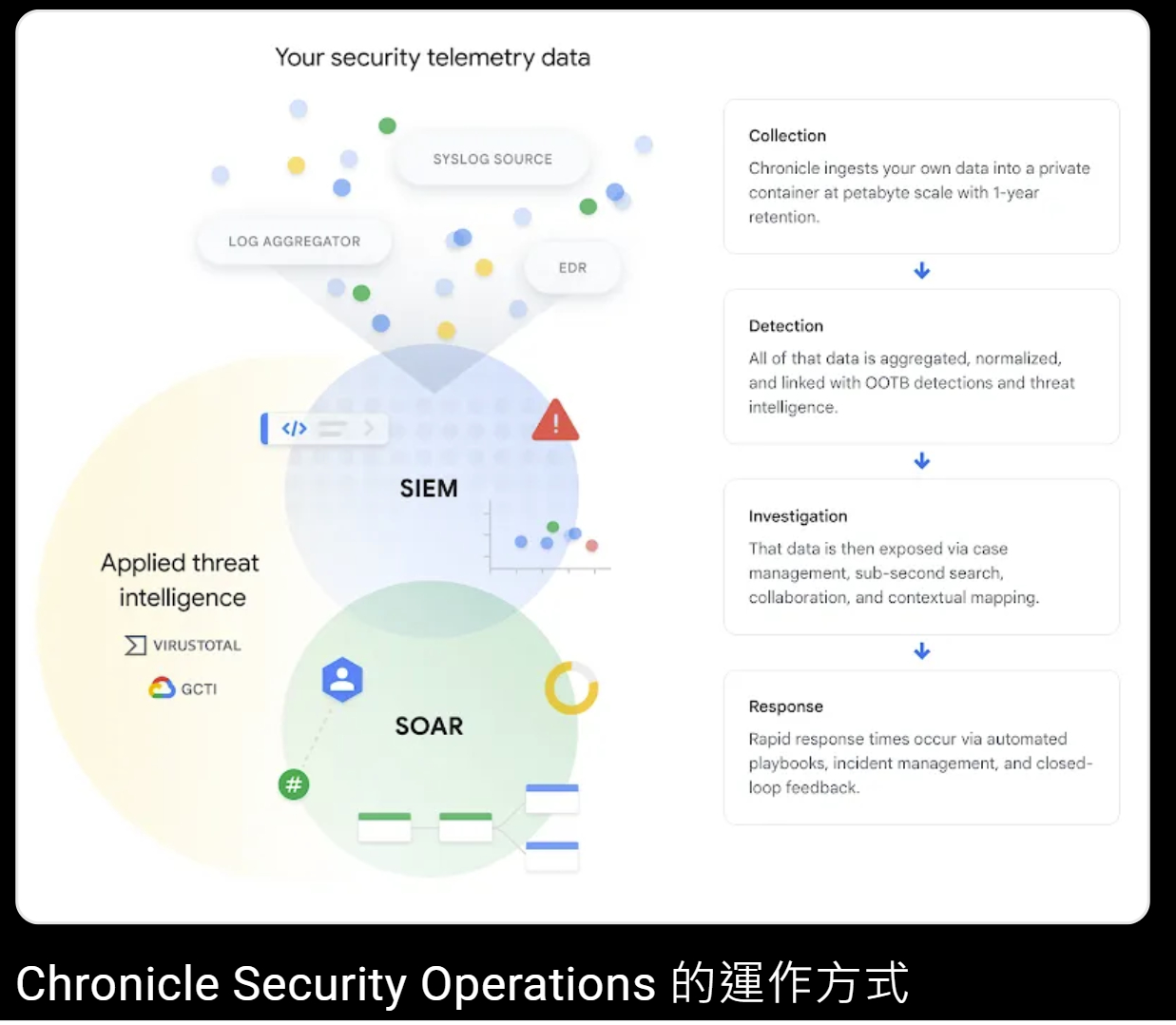

另一家主要公雲業者Google,也提供雲端資安監控的服務,他們旗下的Chronicle SIEM,最早可以追朔到2019年。Google Cloud客戶解決方案架構師鄭家明表示,早期其實這是Google內部在使用的工具,後來將之轉為對外供應的產品。

特別的是,關於Cloud SOC,所有提供的服務都在雲端的Google,並不需要處處強調雲端資安,而是較常以SecOps一詞來探討這方面的應用,像是他們的Chronicle Security Operations解決方案,就是聚焦在資安維運的面向。

鄭家明指出,現代化安全維運模式該有的樣貌,以Google目前發展而言,涵蓋三大重點,包括Chronicle SIEM、Chronicle SOAR,以及GCP旗下VirusTotal與Mandiant的情資,還將與Mandiant的攻擊面管理(ASM)整合。其中,結合威脅情資較早獲得重視,Chronicle SOAR則是最新進展,是2022年併購以色列資安新創Siemplify產品轉化而成,並運用Google的資源加以強化,並與Chronicle SIEM的方案整合。

在國內,對於SOAR的採用態勢也日益明朗,最近兩年已開始獲得越來越多SOC業者的採用。

例如,安碁資訊總經理吳乙南表示,現在整個安碁資訊的SOC服務,已經演進到Intelligent SOC的階段。從資安治理角度來看,SOC是必要的組織,監管整體狀態與即時威脅,如今SOAR機制的整合,更是現代SOC非常強調的重點。

事實上,為了提升事件自動化即時回應能力,安碁資訊在2021年與Palo Alto Networks簽訂MSSP服務協議,將自家SOC服務整合這家資安廠商的XSOAR,例如,提供威脅情資比對與部署至資安設備的自動化腳本,異常連線情資比對與立即阻斷自動化腳本,長期日誌清查自動化腳本等,並陸續導入政府、交通、能源、金融等領域大型客戶。在2022年,安碁資訊又推出基於微軟Azure Sentinel(現更名Microsoft Sentinel)的Cloud SOC方案,因此,也具備SOAR的能力。

同樣地,數聯資安技術副總經理游承儒指出,他們已經完成這方面的導入,採用Palo Alto Networks的SOAR產品,並在今年整合於自家SOC服務之內,達成自動化的目標。

對於SOAR的應用,游承儒強調,運用這類產品還需要內化,需要相當程度大的整合,程序流程也都要自己開發,否則發揮不了SOAR的實力,因此,他們花了將近一年的時間做這件事,就是要更深入去應用SOAR。

而其具體成效也很顯著,游承儒指出,SOAR可節省資安人員耗費於繁瑣的調查與關聯作業時間,例如,傳統人力調查可能要花30分鐘,現在有SOAR來提供幫助,資安人員處理就只要3分鐘。這在資安人力欠缺的現實環境下,可減輕這方面的問題。

SOAR的價值極大,如何將應用深化與提升智慧是關鍵

關於SOAR帶來的幫助,數聯資安游承儒對這方面有更深刻的說明。

過去沒有SOAR的情形下,面對傳統告警(Alert)或是異常事件(Event),處理流程就是資安人要去監控、調查與分析,再來判斷這個警示是否為真,如果認為是可疑活動,再決定相對應的封鎖;相對地,在結合SOAR自動化元素的情形下,當警示出現,等於有機器人自動幫你執行調查,像是根據帳戶、IP位址、攻擊行為軌跡等給出調查報告,如此一來,資安人員只要根據這份調查報告訂出最後決策,確定是否為真實的安全事件,若有因應這些事故的需要,就可以按下按鈕讓資安設備進行封鎖,如果遭遇到高風險的事件,也可以將決策交給機器人快速因應。

再者,以前靠人調查,可能有人員偷懶問題,現在變成一個自動化的流程,其實對服務品質的提升也有幫助,這是過去大家較少討論到的一點。

特別的是,數聯資安也給出這方面的經驗。基本上,這類SOAR產品本身雖然提供了協調、自動化與應變上的功能機制,但當中的程序流程,都要自己開發,這也是SOC服務的重要價值所在。

如果是企業自建導入這類產品,他們認為,國外產品的設計思維,對於很多流程的處理比較扁平,而國內場景尤其是公家機關,很多調查人員不見得有決策權,因此,流程設計或調查的思維會比較不同。此外,即便原廠提供設計好的流程,也很難拿來直接套用,如果客戶要進一步發揮SOAR的特色,通常自己可能也要有開發能力,或是找SOC服務業者協助。

整體而言,他認為,國外在新解決方案的應用,本來就比國內快2到3年,像是SOAR這類資安技術,國外可能在3、4年前已經崛起,而國內應用SOAR也需要一些內化的時間,以符合在地需求。

對於SOAR的幫助,Google鄭家明也用了一個生動的例子來形容。他說,就像醫生診斷病情時,可能會讓你先抽血再來會診,看你的抽血報告來判斷,而這樣的前置動作,也就是SOAR在做的事情:可先自動準備事件所需資料,再由資安人員來判斷,若是認為事件嚴重,可以按鈕讓EDR設備去阻斷。

當然,你也可以完全自動去進行,但這會有信心的問題,一開始你可能不會這麼做。這方面的演進,有如自動駕駛的發展,初期會從一開始的Level 1,持續朝向最高階的Level 5發展。

這幾年微軟在談現代化安全維運時,強調XDR、SIEM與SOAR的整合,其中協調並自動化威脅回應的SOAR已是一大關鍵。(圖片來源/微軟)

對於現代化安全維運模式該有的樣貌,Google近年強調威脅情資、SIEM與SOAR整合運作方式,其中SOAR是他們在2022年併購Siemplify所整合納入。(圖片來源/Google)

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02