駭客藉由提供盜版軟體、破解程式來散布惡意程式的情況,可說是相當氾濫,但過往大多是針對國外的使用者而來,如今竟有這類攻擊事故鎖定臺灣安卓手機用戶下手,居心叵測。

資安業者Volexity揭露中國駭客組織EvilBamboo的攻擊行動,該組織從今年1月開始分享盜版軟體,目的就是為了散布名為BadBazaar的惡意程式,其中一款遭冒用的軟體的是知名的防詐騙來電辨識應用程式Whoscall。在臺灣詐騙電話與行銷電話猖獗,再加上Whocall免費版有不少廣告,使得不少用戶對於破解版趨之若鶩。

【攻擊與威脅】

中國駭客組織EvilBamboo鎖定臺灣安卓用戶下手,假借提供破解版Whoscall散布惡意程式

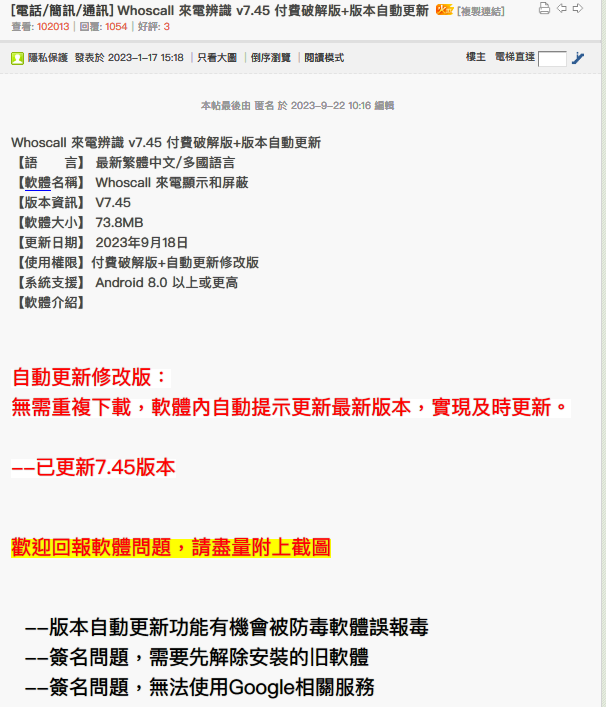

資安業者Volexity揭露中國駭客組織EvilBamboo(亦稱Evil Eye)的攻擊行動,該組織從今年1月17日開始,透過臺灣安卓手機論壇APK散布惡意程式BadBazaar。

資安業者Volexity揭露中國駭客組織EvilBamboo(亦稱Evil Eye)的攻擊行動,該組織從今年1月17日開始,透過臺灣安卓手機論壇APK散布惡意程式BadBazaar。

其中一個文章是宣稱提供破解版防詐騙來電辨識應用程式Whoscall,駭客表明解鎖付費版功能,而且能夠自動更新。但是該應用程式的更新功能可能會被防毒軟體「誤報」,而且因為應用程式的簽章問題,無法使用與Google有關的服務。研究人員指出,駭客會隨著Whoscall改版而「更新」提供的APK檔案,先後曾透過Google Drive、Dropbox等雲端檔案共享服務,存放惡意程式。

由於使用者只要掃描該論壇提供的QR Code,就能將檔案下載到手機上安裝,且根據使用者的回報,此惡意程式具備Whoscall的各項功能,而可能讓使用者掉以輕心,沒察覺手機已被植入惡意程式。

美國電信業者T-Mobile傳出員工資料外洩,該公司表示是經銷商流出

資安研究團隊VX-Underground指出,美國大型電信業者T-Mobile傳出今年第3起資料外洩事故,駭客疑似從今年4月取得90 GB員工的個人識別資訊(PII),並在9月21日公布於駭客論壇BreachForum,亦透過Telegram、Discord頻道散布。這些資料包含了員工編號、在職狀態、到職日期、離職日期、職稱、部門、姓名、社會安全碼(SSN)末4碼,以及電子郵件信箱。

根據資安新聞網站Bleeping Computer報導,T-Mobile向他們進行說明,表示該公司並未受害,資料流出的管道是他們其中一家授權經銷商。該新聞網站指出,這家經銷商很有可能就是4月19日傳出資料外洩的Amtel,此經銷商經營Connectivity Source品牌從事電信相關業務。

資料來源

1. https://twitter.com/vxunderground/status/1705047695084175648

2. https://twitter.com/vxunderground/status/1705042920137425171

3. https://www.documentcloud.org/documents/23989477-amtel-llc-dba-connectivity-source-data-breach-notification

9月20日加拿大航空發布新聞稿,表示有未經授權的人士存取該公司內部環境,當中含有員工的部分個資與紀錄,但他們的航班營運系統,以及面向旅客的系統(customer facing systems)並未受到影響,也沒發現旅客資訊遭到異常存取的跡象。不過該公司並未透露有多少員工受到影響,以及那些資料遭到外流。

近期該國遭到網路攻擊的事故頻傳,幾天前,俄羅斯駭客組織NoName057(16)聲稱,他們攻擊加拿大邊境服務局(CBSA)、加拿大航空運輸安全局,導致該國17日海關通關電腦故障,旅客入境處理出現延誤的現象。

百慕達政府傳出遭到俄羅斯駭客攻擊,網路、電子郵件、電話服務中斷

9月21日英國海外領土百慕達表示,政府機關所有部門面臨網際網路、電子郵件、電話服務中斷的情況,他們的資訊與數位科技部正在著手復原。

9月21日英國海外領土百慕達表示,政府機關所有部門面臨網際網路、電子郵件、電話服務中斷的情況,他們的資訊與數位科技部正在著手復原。

根據當地媒體Royal Gazette的報導,百慕達總理David Burt透露初步的調查結果,推測攻擊可能來自俄羅斯,而且,他們也攻擊其他地區的政府機關。22日該國政府公告網路尚未復原,付款工作將會延遲,已進行工資及供應商的付款作業,櫃檯只收現金及支票。

資料來源

1. https://twitter.com/BdaGovernment/status/1704842911215399232

2. https://twitter.com/BdaGovernment/status/1705058705568358892

3. https://www.royalgazette.com/general/news/article/20230922/government-communications-down/

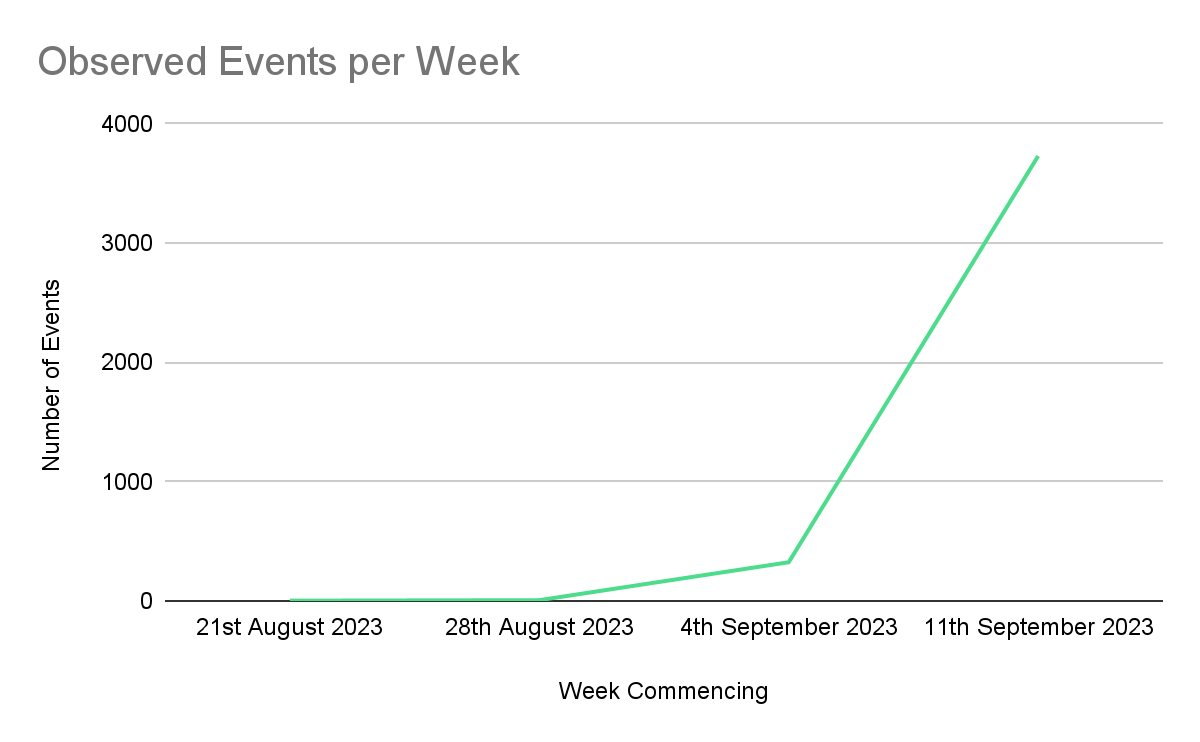

在今年7月,有一個點對點(P2P)型態的殭屍網路P2Pinfect浮出檯面,攻擊者鎖定能透過網際網路存取的Redis伺服器下手,資安業者Cado Security持續追蹤該殭屍網路的攻擊行動,他們發現在8月24日之後,攻擊頻率顯著增加。

在今年7月,有一個點對點(P2P)型態的殭屍網路P2Pinfect浮出檯面,攻擊者鎖定能透過網際網路存取的Redis伺服器下手,資安業者Cado Security持續追蹤該殭屍網路的攻擊行動,他們發現在8月24日之後,攻擊頻率顯著增加。

研究人員總共在蜜罐陷阱看到4,064起攻擊,其中,在9月3日的頻率增加至為8月24日的2倍,但上述活動當中,有3,619起發生在9月12日至19日,成長幅度達到602.17倍。研究人員指出,他們同時發現該殭屍網路的流量及惡意程式的變種數量顯著增加,研判該惡意軟體的經營者以極快節奏加強攻擊力道。

而駭客所使用的P2Pinfect殭屍網路病毒變種當中,現在也加入了基於cron排程工作執行的持久運作機制,此外也增加備援的Bash酬載機制,若是主要的惡意酬載遭到刪除,仍能透過其他節點取得主程式並重新啟動,繼續控制受害主機。

【資安產業動態】

為強化安卓作業系統軟體開發供應鏈安全,Google對於外部貢獻的程式碼採取更嚴格的檢驗流程

根據安卓新聞記者Mishaal Rahman的報導,Google為了提升安卓作業系統的軟體供應鏈安全,防範有人在整合修補程式到Android Open Source Project(AOSP)專案的過程中,有心或無意將漏洞、惡意程式引入,打算對於外部貢獻的程式碼採取更為嚴格的審核機制,從原本需要通過1名Google員工審核,變成必須經由2名員工簽核同意才能併入AOSP。

至於由Google員工撰寫的程式碼,則需交由負責相關元件部門的其中一名成員審查,方能整合至AOSP的程式碼裡。

【其他新聞】

政府資服採購作業指引9月公布,開始明定標案需獨立編列資安預算

駭客組織Sandman鎖定電信業者散布惡意軟體LuaDream

近期資安日報

【9月22日】 斥資280億美元重金,思科買下大數據資安業者Splunk

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10