7月18日Citrix修補零時差漏洞CVE-2023-3519,存在NetScaler Gateway中,這款產品目前常用於ADC應用程式交付控制器、SSL VPN系統,Shadowserver基金會確認7月底約有640臺伺服器遭到入侵,被植入Web Shell,如今有新的調查結果出爐,指出受害範圍不只如此。

資安業者Fox-IT與荷蘭漏洞揭露研究所(DIVD)聯手,鎖定用於攻擊行動的Web Shell追蹤,結果在7月20日至21日之間,找到有31,127臺伺服器曝露於該漏洞的風險當中,看到總共有1,952臺伺服器遭到入侵,存在的惡意Web Shell多達2,491個。

逾三分之二受害系統的IT人員套用更新軟體,卻沒有意識伺服器可能已遭入侵

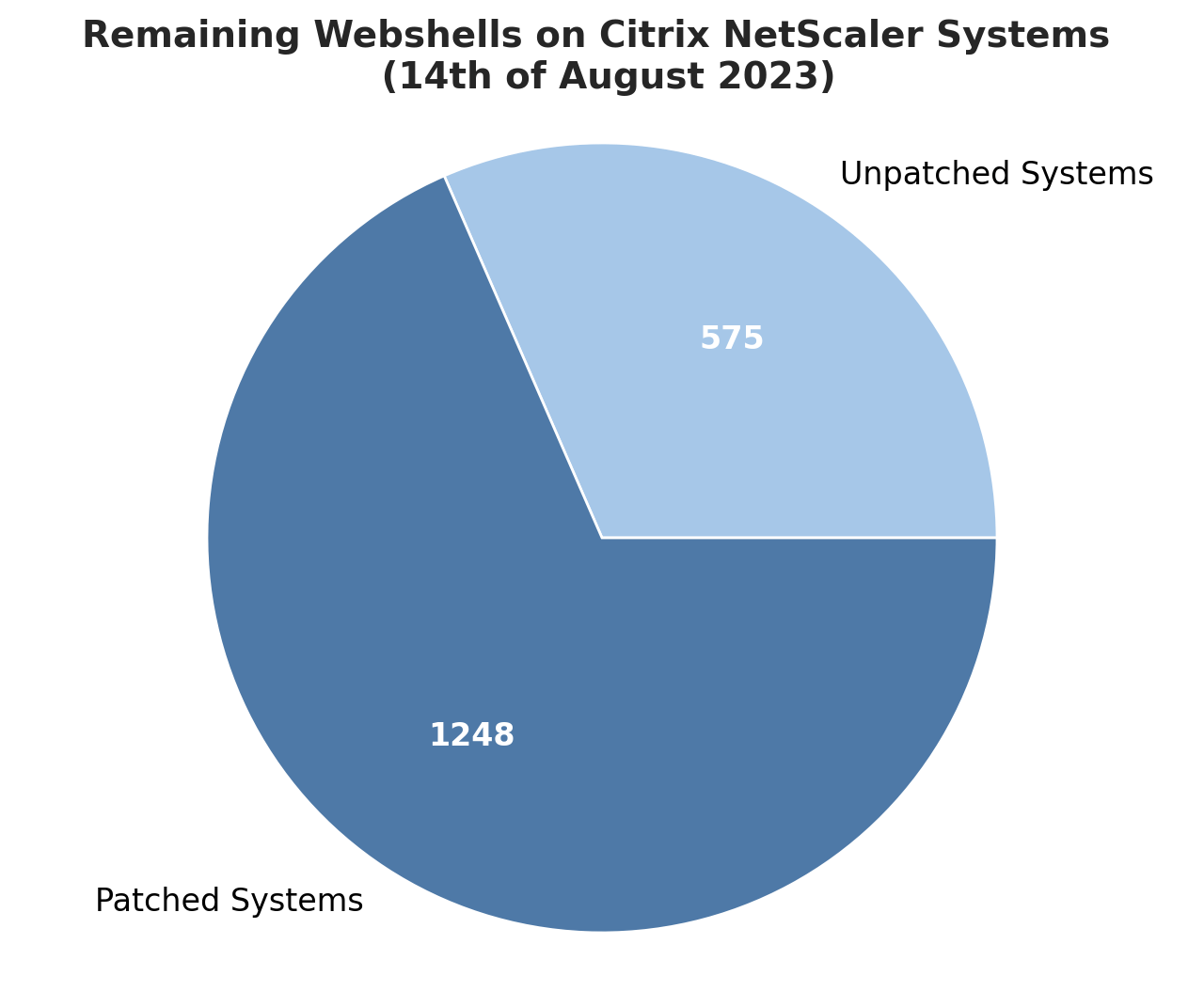

值得留意的是,截至8月14日,遭到感染的伺服器數量略為下降,仍有1,828臺存在Web Shell,當中已有1,248臺部署了修補程式,研究人員認為,這代表IT人員已意識該漏洞的嚴重性並著手安裝更新軟體,但並未進一步確認伺服器是否已經遭到入侵。

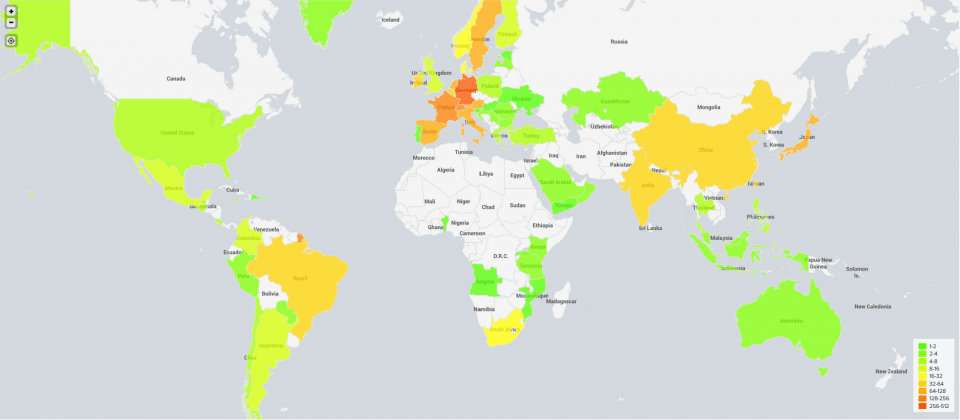

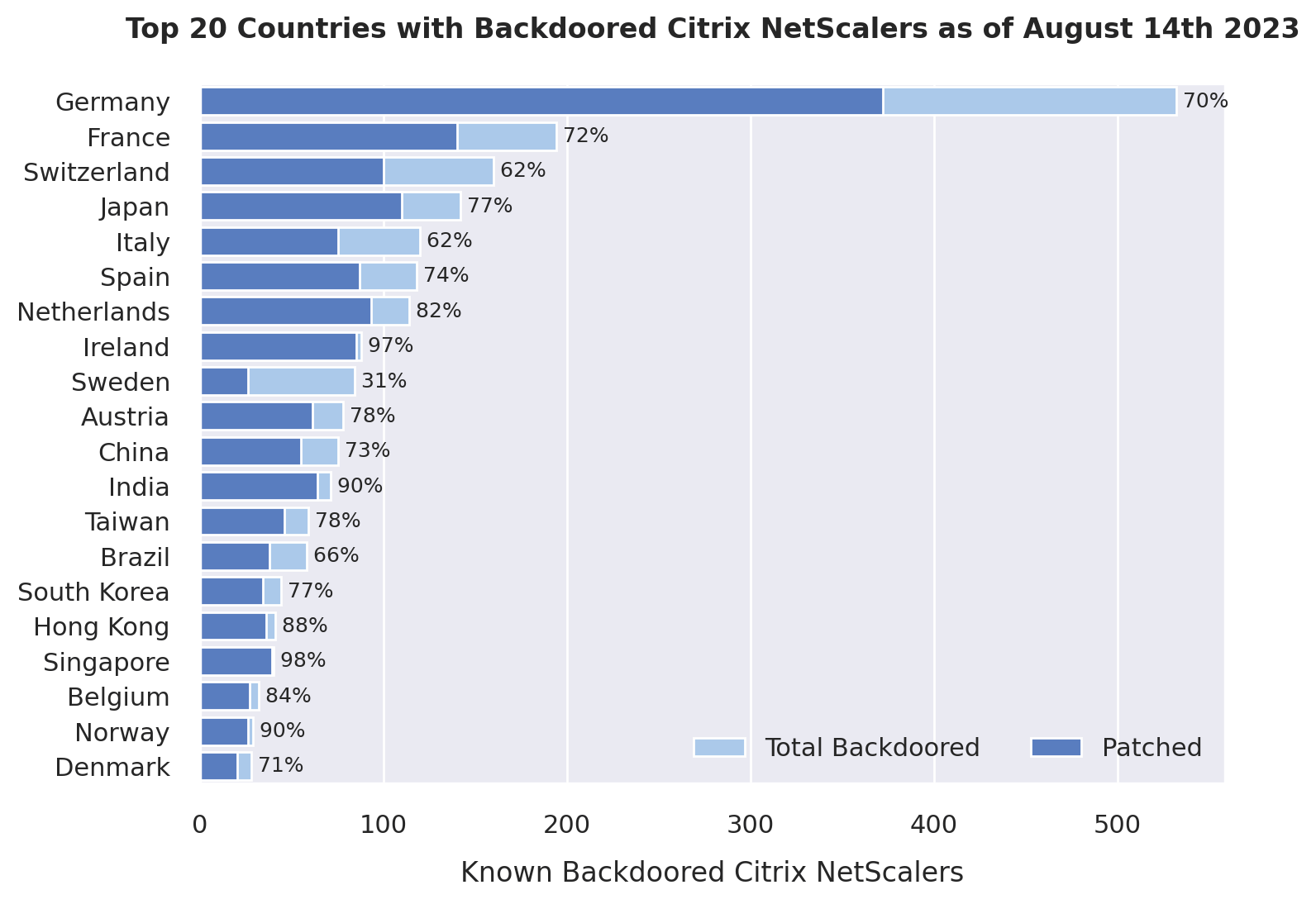

而根據遭遇攻擊的NetScaler伺服器分布的國家來看,最多的是德國,有超過500臺,占總數近三分之一;其次則是法國,數量接近200臺;再來依次為瑞士、日本、義大利,這些國家都有超過100臺遭到入侵的系統。臺灣排行13,約有超過50個系統被部署後門程式。

但值得留意的是,除了瑞典,排行前20大的受害國家裡,至少有6成以上的NetScaler伺服器已經部署了更新程式來進行補救,以臺灣而言,大約是每5臺就有接近4臺完成相關修補。然而這些已遭到入侵的系統,因為駭客早就透過後門程式建立自己的存取管道,即使事後修補駭客原本入侵的破口,仍無濟於事。

這樣的情況使得研究人員對IT人員提出呼籲,安裝更新軟體之後系統很有可能仍存在後門程式,無論什麼時候套用更新,都應該檢查是否出現相關的入侵指標(IoC)。對此,資安業者Fox-IT與Mandiant皆提供指令碼檔案,以便IT人員清查NetScaler系統是否遭到攻擊。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-06