時下熱門的大型語言機器學習模型ChatGPT,很多駭客正在研究如何用來發動攻擊,因此對於如何取得使用的管道也變得相當熱衷,甚至衍生出在網路犯罪圈的相關買賣。資安業者Check Point發現,從上個月開始駭客在地下論壇頻繁買賣ChatGPT的付費帳號,或是提供暴力破解帳號的工具,但駭客偏好取得付費帳號的主要原因,就是想要迴避免費帳號的諸多限制。

應用系統曝露開發環境組態(ENV)檔案的情況,有可能導致組織內部環境的狀態遭到掌控!例如,資安新聞網站Cybernews發現,西門子元宇宙系統Siemens Metaverse的ENV檔案可讓攻擊者存取辦公室管理系統,進而得知辦公室配置、員工行程的資料。

Google對4月上旬發布的Chrome 112發布更新版本的情況也值得留意,因為,這次新版本涉及的零時差漏洞,已被用於攻擊行動,甚至有研究人員呼籲用戶不要等待自動派送更新,應手動執行升級。

【攻擊與威脅】

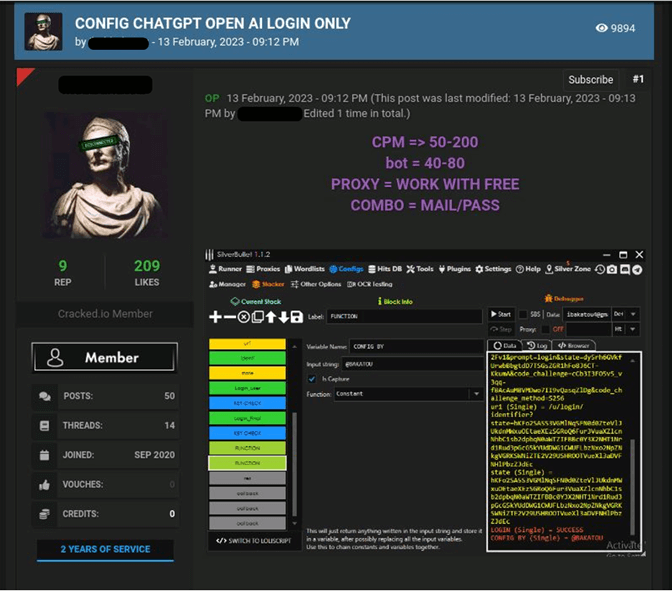

資安業者Check Point提出警告,自2023年3月開始,他們看到網路犯罪圈在交易竊得的ChatGPT帳號有所增加,其中又以付費帳號為主要標的。

資安業者Check Point提出警告,自2023年3月開始,他們看到網路犯罪圈在交易竊得的ChatGPT帳號有所增加,其中又以付費帳號為主要標的。

駭客除了在地下論壇兜售此類帳號,還有可能提供帳號暴力破解工具,或是透過遭竊的金融卡開設付費帳號的服務(ChatGPT Accounts as a Service)。根據駭客為了吸引顧客上門而提供的免費帳號資料,研究人員推測駭客暴力破解的工具很可能是網頁測試軟體SilverBullet,駭客藉此對ChatGPT帳號每分鐘比對50至200組帳密。

為何這些帳號的地下貿易大幅增加?研究人員認為,與ChatGPT付費帳號能提供較穩定的頻寬、更多查詢次數、其API能繞過種種限制(如OpenAI封鎖免費用戶中國、俄羅斯、伊朗的連線)有關。

西門子元宇宙系統環境設置檔暴露在公開網路,虛實環境配置恐全部曝光,引發數位雙生資安危機

根據資安新聞網站Cybernews的報導,西門子與Nvidia聯手建置的工業用元宇宙系統Siemens Metaverse,存在資訊洩露的漏洞,研究人員在3月1日在metaverse.siemens.com網域發現開發環境的檔案(ENV),其中他們認為影響程度最嚴重的部分,是辦公室管理系統ComfyApp的帳密與網站IP位址,一旦遭到洩露,很有可能讓攻擊者掌握該公司的樓層規畫、物聯網裝置(IoT)的資訊、員工行事曆等內部資料,但究竟衝擊的範圍有多大,仍待進一步釐清。

此外,上述的ENV檔案也曝露4組WordPress使用者帳號,以及3個後端的身分驗證網站的URL。對此,西門子表示獲報後已經處理完成,並認為上述弱點帶來的影響有限。

勒索軟體RTM Locker嚴格規範用戶不能攻擊特定目標,以免引發防禦者的注意

資安業者Trellix揭露名為Read The Manual(RTM)Locker的勒索軟體攻擊行動,駭客以訂閱服務(RaaS)提供攻擊者相關工具,並嚴格要求對方必須遵守該組織設下的規範,以免引起各界關注而被曝光。這些規則包含禁止對特定類型的機構下手,如:與COVID-19疫苗相關的企業、醫院、太平間、關鍵基礎設施(CI)、法律機構等,此外,該組織也禁止旗下攻擊者對獨立國協(CIS)國家下手。

研究人員指出,該組織對旗下打手的要求極為嚴格,程度遠超過大部分提供RaaS的組織,甚至還要求這些攻擊者若是10天之內不打算活動,須事先報備。

勒索軟體Vice Society在攻擊行動裡利用新的PowerShell資料竊取工具

資安業者Palo Alto Networks揭露勒索軟體Vice Society近期的攻擊行動,駭客開始利用新的PowerShell指令碼w1.ps1,目的是在儘可能不觸動資安系統的情況下,透過寄生攻擊(LOL)的方式,自動從受害組織偷偷竊取內部資料,而且,在勒索軟體執行檔案加密之前,能做到讓目標組織不易注意到異狀的程度。

此指令碼由4種功能函數組成,用來辨識可能存在機密的磁碟、辨識資料,並建立竊取工作,然後發出HTTP POST請求,將盜取的資料傳送到駭客的伺服器。研究人員指出,執行該指令碼無需下達任何參數,原因是此指令碼會自動排除特定的系統檔案、應用程式檔案和備份資料。

比較特別的是,為了避免竊密過程被發現,駭客為此指令碼設置了同時進行的工作數量上限,目的是防止占用過多系統資源讓使用者察覺有異。

資安研究團隊MalwareHunterTeam指出,LockBit近日製作該組織的第1個macOS版勒索軟體程式,研究人員在惡意程式檢測網站VirusTotal上,發現含有支援多種架構的勒索軟體LockBit程式,其中包含了針對Apple Silicon、Intel、PowerPC處理器而來的macOS版本。研究人員認為,上述的惡意程式很有可能2022年11月出現。

資安新聞網站Bleeping Computer取得勒索軟體檔案進行分析,結果發現當中含有Windows版的白名單,很有可能還在測試階段,這樣的推測得到研究人員Patrick Wardle的證實。

勒索軟體LockBit聲稱入侵資安業者Darktrace,遭到該公司否認

根據資安新聞網站Bleeping Computer的報導,勒索軟體LockBit聲稱攻陷資安業者Darktrace並取得機密資料,開出展延公布資料期限、摧毀資料、下載資料的價碼。對此,Darktrace先後於4月13日、14日發出聲明,表示經過檢查後沒有遭到入侵的跡象,與該公司內部系統也並未受害。

恰巧與Darktrace有1字之差的另一家威脅情報業者DarkTracer表示,這些駭客疏於管理,導致他們用來公布受害者的網站竟被寫入假的受害組織資料。而這種誤稱攻陷資安業者的烏龍或刻意栽贓的情況並非首例──2022年6月,LockBit將Mandiant列為受害組織,但該資安業者表示沒有遭到入侵的跡象。

Google Play、One Store市集上逾60款合法程式遭Andorid惡意程式Goldoson滲透

資安業者McAfee揭露名為Goldoson的安卓惡意程式,駭客主要的攻擊目標為南韓,他們以此惡意程式滲透了60款上架於Google Play市集,以及當地熱門應用程式市集One Store的App,總共被下載超過1億次。

一旦使用者安裝這些遭到入侵的App,Goldoson的程式庫就會向攻擊者的伺服器註冊,進而取得受害裝置上的各項資訊,如:已安裝的App名單、地理位置記錄、附近的Wi-Fi無線網路、藍牙元件的MAC位址等,研究人員認為,這些資料有機會讓攻擊者拼湊出使用者的身分。

【漏洞與修補】

4月14日Google針對電腦版Chrome發布112.0.5615.121,當中修補已經出現攻擊行動的零時差漏洞CVE-2023-2033,此為JavaScript引擎V8的類型混淆(Type Confusion)漏洞,除此之外該公司並未透露更多細節。而該漏洞是2023年Google第1個修補的零時差漏洞。

4月12日資安業者Juniper Networks發布逾20則資安通告,修補該公司旗下網路設備作業系統Junos OS的多項漏洞。其中最值得留意的針對該作業系統採用的第三方XML程式庫Expat(libexpat)修補,該公司一共修補了15個漏洞,但當中有7個是CVSS風險評分為9.8的重大漏洞,且影響採用19.1至22.2版Junos OS的網路設備。雖然這些漏洞部分已揭露長達2年,但所幸目前沒有出現攻擊行動的跡象。

研究人員揭露Linux核心6.2版的Spectre v2漏洞

4月13日Google產品安全回應團隊的研究人員指出,他們去年12月31日通報的Spectre漏洞(目前尚無CVE編號),存在於Linux核心6.2,可被用於觸發推測執行(Speculative Execution),此為中等風險等級漏洞,Linux基金會獲報後於2月27日發布修補程式。

研究人員指出,這項漏洞當時之所以被發現,是因為用來防禦Spectre v2漏洞的某支Linux使用者空間(userspace)層級處理程序,無法正常在雲端服務業者的虛擬機器執行。

【其他新聞】

POS設備供應商NCR傳出遭到勒索軟體BlackCat攻擊,用戶被迫改用紙本作業

中國購物App拼多多傳出用於監控用戶的安卓漏洞,美國要求聯邦機構限期修補

全面採用雙因素驗證、快速套用修補程式是防範網路攻擊的有效手段

近期資安日報

【4月14日】 駭客透過臉書廣告贊助貼文,假借提供ChatGPT、Google Bard聊天機器人程式的名義,散布竊資軟體

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-02

2026-03-05