繼NPM、PyPI套件庫出現惡意套件攻擊,又有新的開發工具套件庫可能會成為駭客散布惡意程式的管道!有資安業者發現微軟程式碼編輯器Visual Studio Code的外掛程式市集開始出現有問題的外掛。研究人員發現,駭客想要上架冒牌外掛程式相當容易,甚至能輕易拿到藍勾勾驗證。

散布惡意PyPI的攻擊行動頻傳,最近手法也出現新的變化,但這次並非針對上架於PyPI的層面,而是植入受害電腦的惡意程式。有資安業者發現新一波的PyPI惡意套件攻擊,駭客將其用於部署後門程式,而該後門與駭客通訊的管道,竟是透過合法的資安服務。

針對Mac電腦的勒索軟體威脅加劇,駭客導入了近期在Windows勒索軟體上出現的手法,像是利用作業系統內建的工具找出要加密的檔案,以及偵測系統環境來防堵研究人員透過沙箱進行分析的情況。

【攻擊與威脅】

程式碼編輯器VS Code的外掛程式市集恐遭駭客濫用

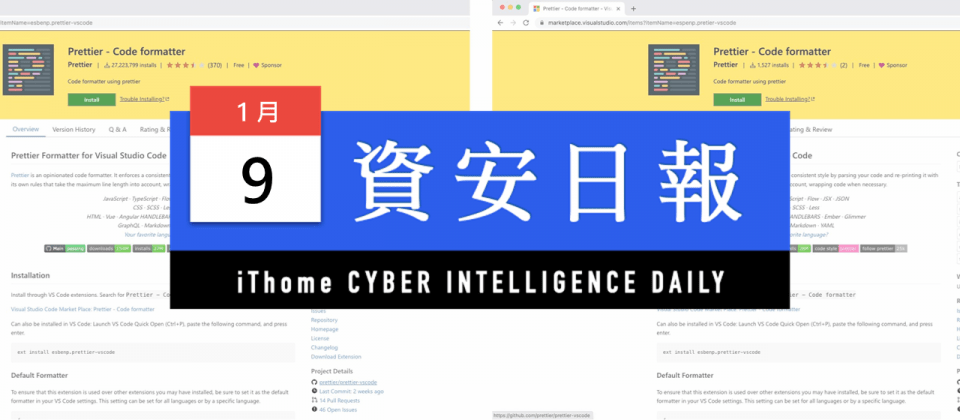

資安業者Aqua Security指出,微軟程式碼編輯器Visual Studio Code的外掛程式市集VSCode Marketplace,出現異常行為的外掛程式API Generator Plugin和code-tester,一旦使用者將其安裝到程式碼編輯器上,這些外掛程式就會每30秒向特定URL發送HTTP請求,並使用特定函式進行回應。

資安業者Aqua Security指出,微軟程式碼編輯器Visual Studio Code的外掛程式市集VSCode Marketplace,出現異常行為的外掛程式API Generator Plugin和code-tester,一旦使用者將其安裝到程式碼編輯器上,這些外掛程式就會每30秒向特定URL發送HTTP請求,並使用特定函式進行回應。

研究人員表示,雖然他們無法完全確定這些外掛程式是駭客打造,但由於使用HTTP連線,很有可能在通訊過程遭到中間人攻擊(MitM),而成為駭客利用的對象。

為何會有這樣的現象?研究人員上架冒牌的Prettier外掛程式(正牌的已被下載2,700萬次),過程中他們不只能盜用程式的圖示,還能使用一模一樣的名稱上架,結果2天有1,500個開發者上當。此外,他們也發現開發者只要能證明持有某個網域,就能取得藍勾勾驗證。

惡意PyPI套件透過Cloudflare隧道服務繞過防火牆

資安業者Phylum自12月22日至31日,在PyPI套件庫上發現6個惡意套件,一旦使用者安裝了這些套件,電腦就會被植入惡意軟體,企圖從瀏覽器盜取敏感的使用者設定資料、執行Shell命令,以及側錄使用者輸入的機密資料。

研究人員解析這些套件,發現其安裝檔案(setup.py)挾帶了經Base64演算法編碼的PowerShell程式碼,駭客下達強制執行全部訊息關閉的參數(-ErrorAction SilentlyContinue),就算是執行過程出現異常動作,也套用靜默模式繼續運作,而讓人難以察覺異狀。此外,駭客也利用名為cftunnel.py的檔案,於受害電腦部署Cloudflare Tunnel用戶端程式,藉此做為惡意程式與駭客連線的管道,進而繞過防火牆的防護措施。

鎖定Mac電腦的勒索軟體也出現新型態攻擊手法!駭客採用寄生攻擊並導入反偵測的機制

微軟安全威脅情報團隊(Microsoft Security Threat Intelligence)揭露近期針對Mac電腦的勒索軟體手法,他們指出KeRanger、FileCoder、MacRansom、EvilQuest等4款Mac勒索軟體,開始導入了寄生攻擊(LOLBin)的手法,以及反沙箱偵測的機制。

研究人員指出,為了確認電腦裡有那些檔案,FileCoder和MacRansom濫用了多款Unix作業系統內建的應用程式find,列舉要加密的檔案名稱;至於KeRanger和EvilQuest這兩款勒索軟體,則是下達程式庫opendir、readdir、closedir的函數來進行同樣的工作。

再者,這些勒索軟體也會檢查電腦的組態,來確認是否在虛擬機器(VM)的環境執行,藉此迴避研究人員透過沙箱分析的情況──例如,MacRansom會檢查硬體的型號,並比較處理器的虛擬與實際核心數量;EvilQuest則是會偵測MAC位置的前24個字元(即組織唯一識別碼,OUI),以及處理器核心數量與記憶體容量,來判斷是否在VM環境運作。

俄羅斯駭客Turla利用USB裝置散布惡意軟體Andromeda

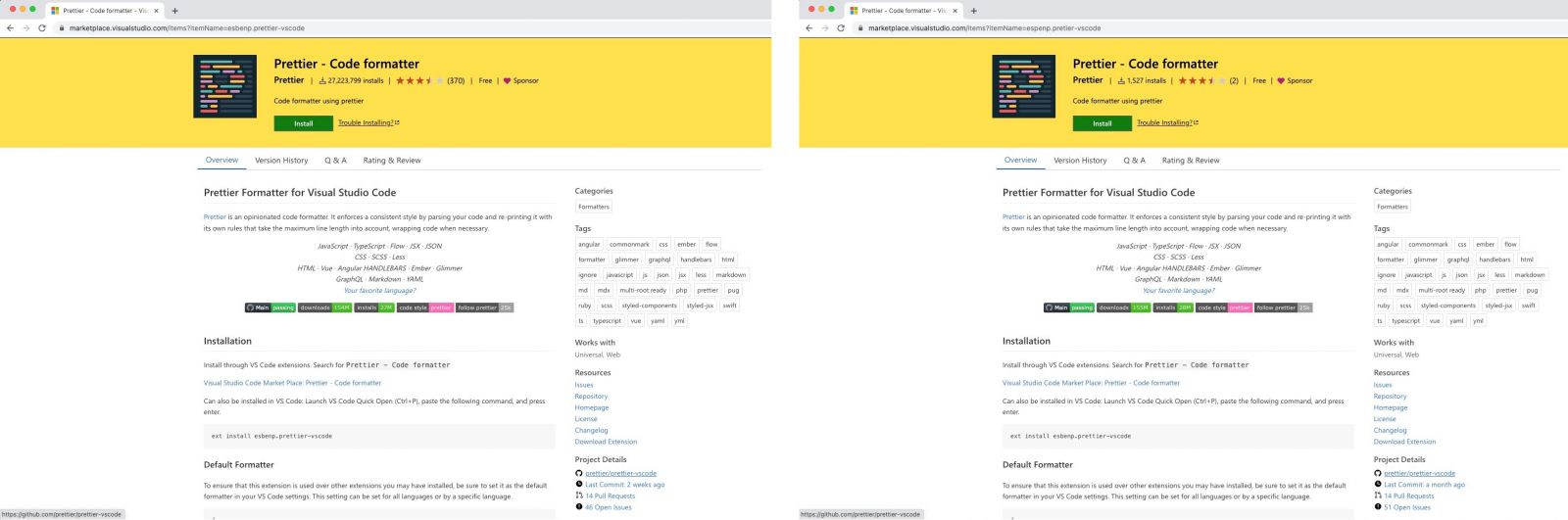

資安業者Mandiant於2022年9月發現俄羅斯駭客Turla的可疑行動,這些駭客針對曾經遭到惡意軟體Andromeda(亦稱Wauchos、Gamarue)攻擊的烏克蘭組織下手,利用偵察工具Kopiluwak、後門程式Quietcanary入侵受害電腦,過程中利用3個以往Andromeda用於C2中繼站的網域。

資安業者Mandiant於2022年9月發現俄羅斯駭客Turla的可疑行動,這些駭客針對曾經遭到惡意軟體Andromeda(亦稱Wauchos、Gamarue)攻擊的烏克蘭組織下手,利用偵察工具Kopiluwak、後門程式Quietcanary入侵受害電腦,過程中利用3個以往Andromeda用於C2中繼站的網域。

受害組織於2021年12月感染了Andromeda,其途徑是USB裝置,當使用者點選此裝置的捷徑檔案(LNK),電腦就會被植入惡意軟體。駭客先是註冊舊的Andromeda的C2中繼站網域,找尋有興趣下手的目標並植入下載Kopiluwak的工具,直到9月6日至8日,駭客才將上述偵察工具部署到受害電腦,並於同月8日植入Quietcanary。

駭客假借提供寶可夢電玩的名義,散布NetSupport RAT木馬程式

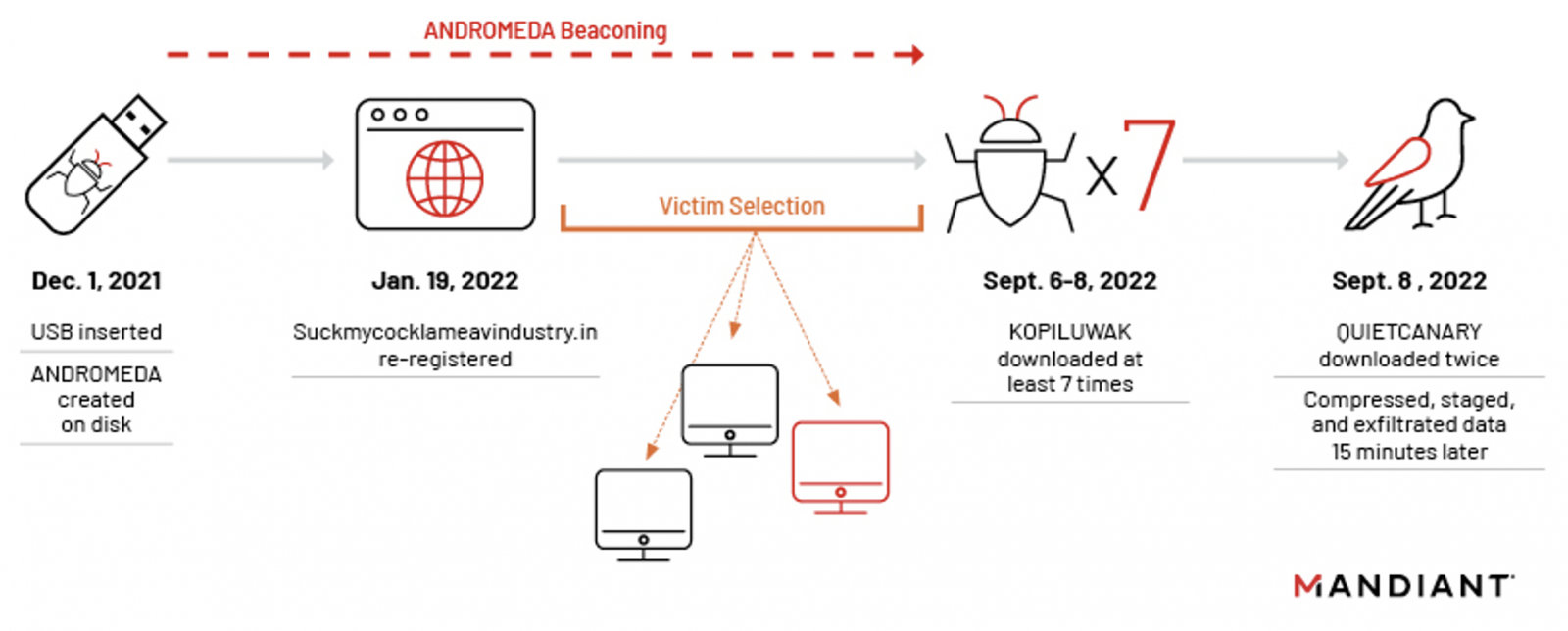

資安業者AhnLab表示,他們發現駭客佯稱提供寶可夢電玩遊戲的名義,散布名為NetSupport RAT的木馬程式,並聲稱玩這款遊戲將有機會獲得非同質化代幣(NFT)。

資安業者AhnLab表示,他們發現駭客佯稱提供寶可夢電玩遊戲的名義,散布名為NetSupport RAT的木馬程式,並聲稱玩這款遊戲將有機會獲得非同質化代幣(NFT)。

然而,一旦使用者下載安裝程式並執行,電腦就會被植入上述木馬程式,而此軟體實際是駭客採取特定配置的遠端管理工具NetSupport Manager,受害電腦將會受到駭客遠端控制。研究人員指出,他們不只看到假冒電玩遊戲的NetSupport RAT,還有偽裝成微軟程式開發工具Visual Studio的版本。

【其他資安新聞】

近期資安日報

【2023年1月7日】 駭客利用Fortinet漏洞進行勒索軟體攻擊、研究人員在採用高通處理器的筆電發現UEFI漏洞

【2023年1月6日】 Slack驚傳部分原始碼遭竊、南非駭客Automated Libra大肆濫用持續整合及持續交付服務挖礦

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09