資料來源:CyberSheath,2022年12月

為確保國家機敏資料安全性,美國國防部2020年1月發布網路安全成熟度模型認證(CMMC)1.0,2021年11月公布CMMC 2.0版草案,預計在2023年3月至5月,推出CMMC 2.0正式版草案,而在2026年財年(9月30日)之後,美國所有打算成為國防部的供應鏈業者,都必須符合CMMC 2.0的規範。

CMMC 2.0是以國防採購為核心的規範,相關的供應鏈業者,包含超過30萬家美國國防工業基地(Defense IndustrialBase,DIB)及其供應鏈業者,都必須遵守國防聯邦採購補充條例(DFARS)的法律規定,相關的資安作為也須符合NIST SP 800-171等相關規定。

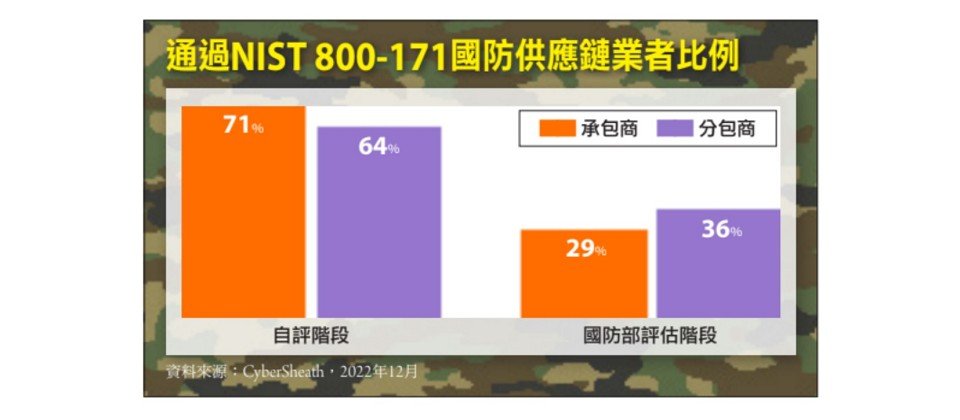

美國國防部服務供應商CyberSheath為此也委託美林研究機構(Merrill Research)對美國國防供應鏈業者DIB進行調查,並以此發表《國防工業基地(DIB)網路安全成熟度狀況統計報告》。根據這份受訪達300家業者的調查結果,有71%的主要承包商、64%的分包商表示,已通過NIST SP 800-171的自評階段;其他則有29%承包商、36%的分包商表示,通過美國國防部主導的驗證階段。

這個調查顯示,多達88%的美國國防供應鏈業者(DIB)因為網路攻擊遭到損失,其中,62%遭到金錢損失,58%遭到營運損失,另外也有51%遭到商譽損失。

這些供應鏈業者最常採用的資安方案,以DLP(33%)最高,其次為SIEM(30%)、變更管理(30%)以及組態管理(30%)。

有7成DIB符合自評標準,但相關安全控制措施不合格

目前美國國防供應鏈第一級承包商和第二、三級分包商,都必須遵守美國國防聯邦採購補充條例(DFARS)的規定,其中,也針對相關資訊流的防護,必須合乎美國NIST SP 800-171的作法要求。

根據CyberSheath調查顯示,針對美國國防供應鏈DIB的網路安全成熟度評估,71%的主要承包商,符合NIST SP 800-171的自評階段,第二、三級分包商,也有64%完成自評。

但如果是美國國防部主導的NIST SP 800-171驗證階段,符合相關規定的承包商有29%,分包商則有36%。顯而易見,供應商要達到自評標準相對容易,而通過美國國防部的驗證難度較高。

因為所有國防供應鏈業者都必須做到DFARS的合約規定,其中,供應鏈業者也有義務必須完成幾項作為,包括:撰寫系統安全計畫(SSP)、制定行動計畫和里程碑(PoAM)、進行供應商風險績效系統(SPRS)評分、進行年度資安事件應變演習、進行年度DFARS合約評估,以及評估引進相關軟體以達成合約規定。

其中,高達6成的供應鏈業者。都已經做到撰寫系統安全計畫(SSP),其次則有超過5成(53%)的業者,會制定行動計畫和里程碑(PoAM),而有超過4成(46%)的業者,會進行供應商風險績效系統(SPRS)評分。

這個供應商風險績效系統(SPRS)評分,是非常重要的機制,若組織滿足NIST SP 800-171總計110項控制措施,就可以拿到最高分110分;但是,如果不執行任何控制措施的話,得分最低為-203分(負203分)。

根據該份調查的結果指出,國防供應鏈業者DIB的平均分數為-23分(負23分),其中一級承包商平均分數為-25分(負25分),二三級分包商為-9分(負9分),只有13%的受訪者表示,他們的供應商風險績效系統(SPRS)為70分以上。顯見,國防供應鏈業者的違規行為,如今已經直接危及國家安全層面。

近9成國防供應鏈業者遭網路攻擊造成損失

根據該份調查指出,將近9成(88%)的國防供應鏈業者,曾經遭到網路攻擊,並且造成損失。當中可以將損失分成三類來看:有60%供應商承受金錢損失,58%供應商遭到營運損失,另外有51%供應商面臨商譽損失。

其中,若再區分第一級承包商和第二三級分包商的損失,62%承包商、53%分包商,面臨了金錢損失;58%承包商和58%分包商面臨營運損失;55%承包商和50%分包商的信譽受到毀損。

也因為網路攻擊造成國防供應鏈業者極大的損失,該份調查也顯示,不管是承包商或是分包商,投保資安保險的比例高達97%,因此,對於相關業者而言,資安保險已經是一個很成熟的風險轉嫁工具。

確保資訊流安全,超過3成業者導入DLP方案

國防供應鏈業者的資安規範,主要都是確保CUI(受控非機密資料)以及FCI(聯邦機密資訊)的資訊流安全性,所以,根據該份調查顯示,DLP(Data Loss Prevention,資料外洩防護)解決方案,是最受相關業者青睞的解決方案,因為有多達33%的廠商導入DLP。

由於企業內有許多不同的資安設備,要做到整合相關設備的記錄檔(Log),透過各種即時識別和分析的技術,可以找到企業內部的網路異常行為,而目前有30%的國防供應鏈業者都已部署了SIEM(資安事件管理系統)。

所有系統的變更都可能對系統造成危害,所有的系統變更從協調過程到是否被批准,都要記錄在案,同時,也必須監控所有變更過程,才可以確保對系統的安全性,如果沒有需要變更,也不需要提交變更的請求。而根據該份調查來看,有30%的國防供應鏈業者,都已經導入變更管理系統(IT Change Management)。

另外,有許多資安事件的發生,都是因為組態設定不當所造成的,因此,也有30%的國防供應鏈業者也導入組態管理系統,希望可以降低錯誤設定帶來的資安威脅。

在現有的資安解決方案選項中,業者採用的比例大概為1成5到3成之間,未看到特別普遍的資安解決方案。面對這樣的狀況,也須思考國防供應鏈業者是否部署應有的解決方案,進而確保資訊安全,此種狀態值得持續關注。

國防供應鏈業者要符合DFARS規定困難多

相關的國防供應鏈業者要符合DFARS的規定,其實面臨許多困難和挑戰,像是有42%的業者就必須先了解,DFARS對業者有哪些必須遵循的要求以及規定;再者,有42%的業者,不理解DFARS相關的法律措詞代表意義;也有40%的業者的困難在於,不知DFARS相關規定對企業帶來哪些改變;也有38%的業者,對於要提交哪些文件報告,以及後續稽核可以獲得哪些支援,而感到困難;最後則有36%的業者,對於定期通報感到困擾。

雖然從這份調查可以清楚看到整個國防供應鏈業者狀態,不管是符合DFARS的規定比例,或者是遭網路攻擊造成的各種損失,但這些現象都意味著,DIB的網路安全狀況令人擔憂。

但其中,也有50%承包商認為,DFARS的改進對於整體國家安全有重大影響。而美國國防部基於DFARS要求而對確保網路安全制定的CMMC 2.0,就是希望透過CMMC相關政策和程序,可以讓相關的國防供應鏈業者DIB,不管是第一級承包商,或是第二、三級分包商,都可以藉此進一步提升網路安全。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10