Interpol

Akamai安全研究人員近日意外以一個格式錯誤的指令,擊潰了一個殭屍病毒網路。

Akamai安全研究小組於11月發現一個挖礦殭屍網路程式KmsdBot,後者專門以SSH遠端連線感染使用弱密碼的裝置,而在持續研究的過程中,意外傳送了一個拼錯字的指令,導致這個殭屍網路停止運作。

這隻挖礦程式是以Golang撰寫,目標廣泛,從線上遊戲業到豪華車廠、安全廠商,難以預防,此外,它還具有針對遊戲產業發動分散式阻斷服務(DDoS)的能力。研究人員相信KmsdBot有一個用戶端二進位程式(binary)和C2(command and control)伺服器通訊,並接收更新,以及啟動或中止挖礦行程。他們也觀測到一家代管線上遊戲《俠盜獵車手Grand Theft Auto Online》的伺服器成為攻擊目標。

在後續研究中,Akamai研究人員修改了KmsdBot一隻病毒樣本指向的C2 IP位址和傳輸埠,使其指向研究人員控制的VM,目的在扮演C2,並接收KmsdBot樣本通訊流量內容,以便能加以研究。

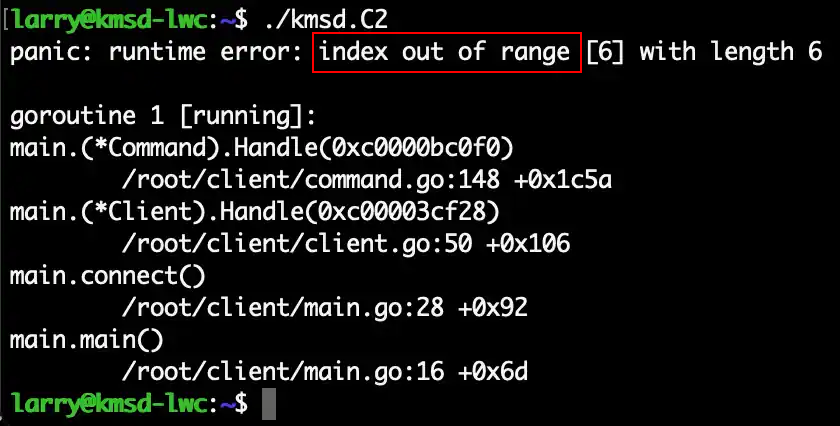

在成功接手C2角色後,研究人員對樣本程式發送攻擊指令,包含攻擊目標的IP及傳輸埠。很意外地,他們發送的指令有小小的格式錯誤,少了一個空白鍵。但由於KmsdBot程式碼缺乏檢查錯誤的機制檢查送入的指令,結果導致KmsdBot二進位程式掛掉,出現「index out of range」(超出索引值)的錯誤訊息,因為指令給的引數數量不對。結果造成在所有受感染機器上,及和C2通訊的KmsdBot殭屍網路程式碼都崩潰了,等於整個網路掛掉。

圖片來源/Akamai

由於KmsdBot並未具備在感染機器上長期滲透(persistence)功能,因此它復活的唯一方法只有重新感染用戶電腦、重新建立一個殭屍網路。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09