針對軟體供應鏈攻擊,Google開源GUAC(Graph for Understanding Artifact Composition)專案,這是Google與Kusari、普渡大學和花旗共同合作創建的免費工具,其匯集許多不同軟體安全後設資料來源,並且將其匯總成圖資料庫,正規化實體身分以及映射之間的標準關係,使用者透過查詢該圖,便可獲得軟體SBOM、出處、專案計分卡和漏洞等資訊。

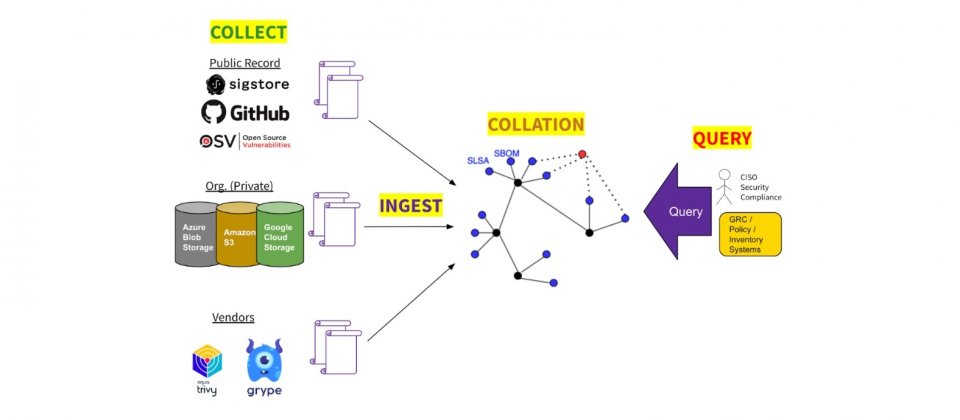

GUAC主要由4部分組成,分別是收集、擷取、定序(Collation)與查詢。GUAC可以連接自各種軟體安全後設資料來源,收集包括公開資料OSV,或是來自企業內部的儲存庫,或是來自資料供應商的第三方資料,並根據構件、專案、資源、漏洞、儲存庫和開發人員資料,擷取相關的資料。

從不同上游資料來源擷取後設資料後,GUAC會藉由實體辨識碼、走訪相依項目和隱性實體關係,將其組合整理成一個連貫的圖,用戶便可以查詢圖內實體和實體相關的後設資料,像是當用戶查詢特定構件,GUAC能回傳SBOM、出處、建構鏈、專案計分卡、漏洞和最近的生命周期事件等資訊。

組織中的CISO或是法遵人員,能夠依靠GUAC推論組織的風險,Google提到,已經有越來越多上游供應鏈提供豐富的證明和後設資料,以支援更高層次的推論和分析,但是軟體消費者、營運商,比較難將這些資料收集成軟體資產統一檢視圖。

要掌握漏洞的爆炸半徑等複雜問題,Google表示,使用者需要追蹤元件和產品組合間,所有內容之間的關係,這可能橫跨數百個資料來源和數千個後設資料檔案,在開源生態系統中,文件的資料更可能高達數百萬個。

而GUAC大規模聚合軟體安全後設資料,並且經過整合後賦予其意義,供使用者查詢操作,主動發現軟體供應鏈中最脆弱的環節,或是存在風險的相依關係,在部署應用程式之前,也能夠驗證其是否符合組織安全政策,當有新的漏洞發布時,組織也能在第一時間查詢圖,找出受漏洞影響的構件。

GUAC目前在GitHub上開源,該專案仍處於早期階段,其所提供的概念性驗證,可供使用者擷取SLSA、SBOM和記分卡文件,並支援軟體後設資料簡單查詢和探索。接下來GUAC的開發工作,將著重於擴展當前功能,並且支援新的檔案類型。

熱門新聞

2026-03-06

2026-03-11

2026-03-06

2026-03-10