合勤

網路設備大廠合勤本周發布安全更新,修補影響防火牆、無線基地臺(AP)及AP控制器等產品,能讓攻擊者執行任意指令、引發緩衝溢位、資訊外洩及繞過2FA驗證的數項漏洞。

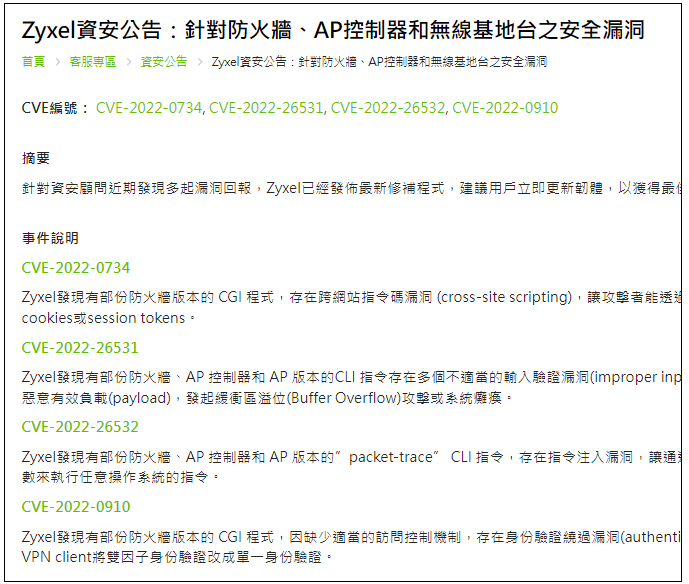

合勤近日接到外部研究人員通報4項安全漏洞並予以修補。這4項漏洞分別為CVE-2022-0734(5.8)、CVE-2022-26531、CVE-2022-26532、及CVE-2022-0910(6.5)。 其中最嚴重的是CVE-2022-26532,為防火牆、AP、AP控制器的packet-trace CLI指令中的指令注入漏洞,可讓具本地權限的攻擊者在CLI指令注入惡意引數,以執行任意OS指令。本漏洞為風險值7.8,屬高風險漏洞。

CVE-2022-26531則為CLI指令中的輸入驗證不當漏洞,風險值6.1,也是影響防火牆、AP、AP控制器。這項漏洞可讓具本地權限的攻擊者傳送惡意負載(payload)引發緩衝溢位或系統癱瘓。

另二項則只影響合勤防火牆產品。其中CVE-2022-0734為影響CGI程式的跨網站指令碼(cross-site scripting)漏洞,讓攻擊者可透過注入惡意script指令,獲取儲存在裝置瀏覽器中的資訊,如cookies或連線令牌(session tokens)等。CVE-2022-0910則是CGI程式的訪問控制不當漏洞,可使雙因素驗證(2FA)降級為單因素驗證,這讓具有授權的攻擊者可繞過第2層驗證,連到IPsecVPN伺服器,即使防火牆已啟動2FA。2項漏洞風險值5.8及6.5,皆屬中度風險。

受4項漏洞影響的防火牆產品涵括USG/ZyWALL及USG FLEX、ATP系列、VPN系列。NSG系列則只受CVE-2022-26532及CVE-2022-26531影響。受CVE-2022-26532及CVE-2022-26531影響的無線基地臺產品有近30項。上述產品合勤已釋出更新版軟體修補。

至於受CVE-2022-26532及CVE-2022-26531影響的AP控制器包括NXC2500及NXC5500,合勤表示用戶應主動聯絡服務窗口提供修補程式。

熱門新聞

2026-01-06

2026-01-06

2026-01-06

2026-01-05

2026-01-02

2026-01-02