Lapsus$為了取得目標組織的有效憑證,除了公開收購之外,也會利用電話社交工程及SIM卡挾持取得員工憑證,或者是搜尋公開程式碼儲存庫中曝光的憑證,甚至在網路平臺公開利誘目標組織員工或第三方合作對象。(圖片來源/微軟)

Lapsus$已成為近來資安圈最有名的駭客集團,因為它所攻擊的對象都赫赫有名,從Nvidia、三星、Okta到微軟,而微軟則在得知被攻擊之後針對Lapsus$展開全面的調查與分析,揭露了該駭客組織的攻擊手法,同時提出了防範Lapsus$的建議。

Lapsus$在微軟的內部代號為DEV-0537,最早是鎖定英國與南美的組織發動攻擊,之後才拓展至全球,其攻擊目標非常地廣泛,從政府機構、科技業者、電信業者、媒體、零售業到醫療照護等,此外,Lapsus$也會入侵個人於加密貨幣交易中心的帳號,接著把帳號提領一空。

儘管Lapsus$會向受害者要求贖金,但該組織並不會於受害系統上安裝勒索軟體,而是竊取受害組織的機密資料,藉由威脅公布機密資料向受害者勒索。

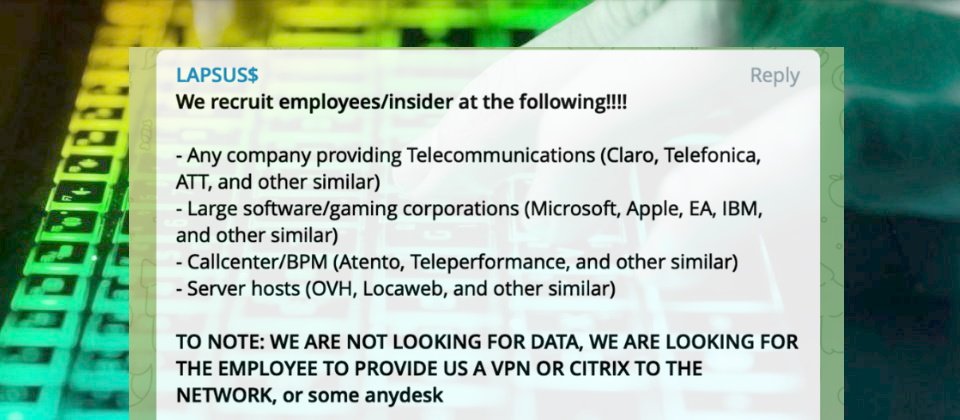

與其它駭客集團不同的是,Lapsus$似乎未曾想要掩飾自己的足跡,該集團經常在社交媒體或透過廣告對外收購目標對象的員工憑證,像是ATT、Telefonica、微軟、蘋果、IBM、Atento、Teleperformance、OVH或Locaweb等。

總之,Lapsus$的第一步就是取得目標組織的有效憑證,除了公開收購之外,也會利用電話社交工程及SIM卡挾持取得員工憑證,或者是搜尋公開程式碼儲存庫中曝光的憑證,甚至是付錢給員工或第三方合作對象以取得憑證。

繼之駭客利用這些憑證存取目標組織的網路服務,如VPN、遠端桌面協定(RDP)、如Citrix等虛擬桌面基礎架構,或是包括Azure Active Directory與Okta的身分認證服務,也會藉由期間令牌重播,或是使用所竊取的密碼來觸發MFA(多因素身分認證)提醒,讓合法用戶於不經意間批准,以滿足多因素身分認證的要求。

換句話說,Lapsus$使用了很多力氣來獲得進入目標組織的權限。微軟分析,該集團了解現代技術生態系統中身分與信賴關係之間的密切關聯,而且鎖定了電信產業、科技業、IT服務業及技術支援業者,透過這些業者的存取權限來存取其供應商或合作夥伴的網路。

在成功滲透至受害組織之後,Lapsus$即會開採組織內部伺服器上未修補的已知漏洞,如 JIRA、Gitlab或Confluence,接著搜尋程式碼儲存庫及協作平臺以找到更多的憑證與機密。

微軟建議各大組織應該強化多因素身分認證的導入,要求不管是來自何處的使用者都必須啟用MFA,而且最好採用更安全的第二認證因素,像是Microsoft Authenticator或硬體金鑰,而避免採用簡訊認證以預防SIM卡挾持;另也呼籲VPN服務應該採用現代化的認證選項,以阻止多次的身分認證嘗試或錯誤的裝置登入;亦應加強與監控雲端安全性;提高員工對社交工程攻擊的警覺性;以及建立對抗Lapsus$入侵行動的安全操作程序。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-06

2026-03-04

2026-03-06

2026-03-05