支援Kubernetes的GitOps持續交付工具Argo CD,在2月5日修補了一個零時差漏洞CVE-2022-24348,此一漏洞允許駭客存取諸如密碼或API金鑰等機密資訊。

Argo CD為一開源持續交付平臺,得以管理及協調應用程式部署後的執行與監控,估計全球有數千個組織採用Argo CD。

發現該漏洞的是專門協助安全及開發團隊在將服務部署至雲端之前、主動解決重要風險的Apiiro,指出此一漏洞將允許駭客載入一個Kubernetes Helm Chart YAML檔案,並自其應用程式生態體系跳至使用範圍之外的其它應用程式資料,進而汲取其它應用程式的秘密、權杖、密碼或API金鑰等機密資訊,再展開權限擴張或橫向移動等行為。

Apiiro描述了駭客可能的攻擊手法,先建置一個惡意的Kubernetes Helm Chart,這是一個管理Kubernetes應用程式的套件,再以該Helm Chart打造一個Kubernetes配置,以用來開採CVE-2022-24348漏洞並存取受限的機密資訊,再利用所取得的API金鑰或密碼的資訊,展開橫向移動或權限擴張。

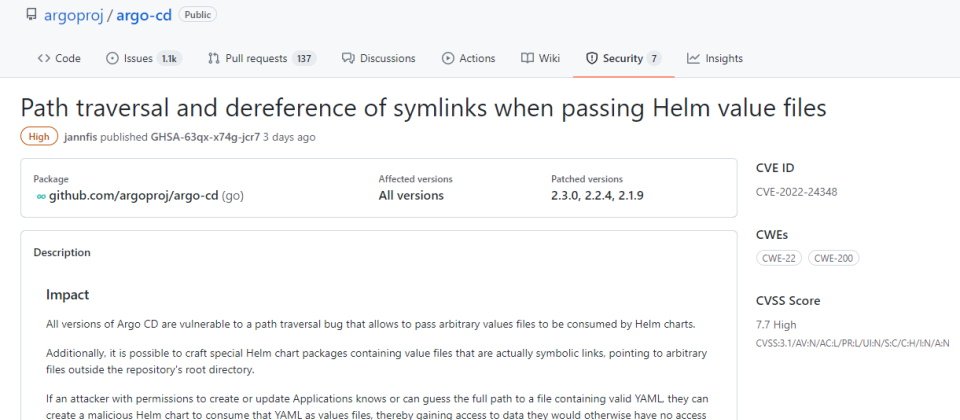

Argo CD則說這是一個路徑穿越漏洞,允許駭客傳遞任意值的文件供Helm Chart使用,而它也許實際上是個符號連結,指向該儲存庫以外的任何檔案。

Apiiro表示,其實Argo CD團隊在2019年時就預見了相關開採行動的可能性,並特別導入了反路徑穿越機制來進行預防,沒想到當中含有一個臭蟲,令該漏洞最終仍能被開採。

CVE-2022-24348影響了所有的Argo CD版本,Argo CD團隊上周已釋出v2.3.0、v2.2.4及v2.1.9等新版本,並呼籲所有用戶儘快部署。

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-26