McAfee

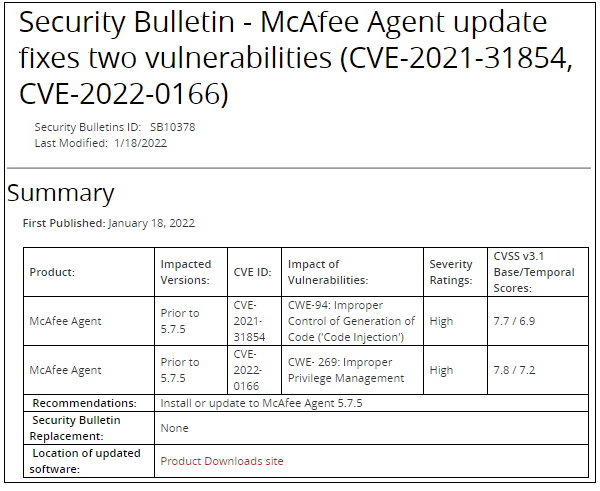

資安業者McAfee在上周修補了兩個位於McAfee Agent的高風險安全漏洞,其中的CVE-2021-31854為一命令注入漏洞,允許本地端用戶注入任意的Shell程式碼,而CVE-2022-0166則為權限擴張漏洞,允許低特權的用戶以系統權限執行任意程式。

McAfee Agent為McAfee ePolicy Orchestrator(McAfee ePO)的元件,McAfee ePO可集中並簡化端點、網路、資料安全及法規遵循的管理,而McAfee Agent則是McAfee ePO的客戶端元件。

根據McAfee的說明,CVE-2021-31854將讓本地端用戶可將任意的Shell程式碼注入cleanup.exe檔案中,並藉由McAfee Agent的部署功能來執行,進而造成權限擴張並取得最高權限。至於CVE-2022-0166則允許低特權的用戶藉由建立惡意的openssl.cnf檔案,以系統權限執行任意程式。

由美國卡內基美隆大學軟體工程研究所負責運作的電腦緊急應變小組(CERT/CC),則特別針對CVE-2022-0166提出警告,指出該漏洞因為使用了OPENSSLDIR變數,可用來指定特定檔案的位置,只要使用者以惡意檔案置換了原有的openssl.cnf,就能擴張權限並執行任意程式。

相關漏洞之所以重要,是因為包括McAfee Endpoint Security在內的許多McAfee產品都具備McAfee Agent功能,這兩個漏洞都影響McAfee Agent 5.7.5以前的版本。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-06

2026-03-05

2026-03-02