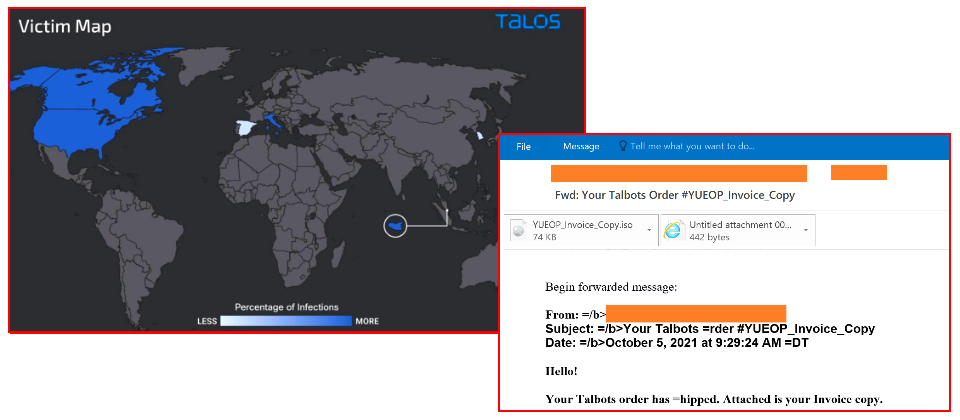

這波RAT感染行動一開始是駭客寄送有惡意ZIP附件的釣魚信件(如右下圖所示)。這些ZIP附件包含ISO映像檔及JavaScript、Windows 批次或Visual Basic script寫成的下載器。當這個script在用戶電腦執行後,這個檔案就會連到外部下載點,以下載次階段的惡意程式。這些下載點可被代管在微軟Azure上的Windows伺服器或是AWS EC2執行個體。可能受害者分布在美國、加拿大、義大利及新加坡,此外西班牙及南韓也有零星案例,如左上圖所示。(圖片來源/思科)

安全研究人員發現,近日有駭客將腦筋動到公有雲頭上,利用微軟Azure及Amazon Web Services (AWS)來散布遠端存取木馬(remote access trojan, RAT)程式。

思科旗下Talos Intelligence實驗室去年10月底,發現一個不明組織散布Nanocore、Netwire和AsyncRAT的變種。這些變種包含多種功能,可控制受害者電腦、執行遠端程式碼及竊取受害者資訊。

這波感染行動一開始是駭客寄送有惡意ZIP附件的釣魚信件。這些ZIP附件包含ISO映像檔及JavaScript、Windows 批次或Visual Basic script寫成的下載器。當這個script在用戶電腦執行後,這個檔案就會連到外部下載點,以下載次階段的惡意程式。這些下載點可被代管在微軟Azure上的Windows伺服器或是AWS EC2執行個體。而為有效下載次階段的惡意程式,攻擊者還利用免費動態DNS服務DuckDNS註冊惡意子網域。

圖片來源/思科

研究人員分析,最後下載到用戶電腦的惡意程式包括Nanocore、Netwire和AsyncRAT等RAT程式的變種。以其技術能力而言,Nanocore可蒐集受害電腦影音資料及遠端桌面、Netwire則可遠端執行指令以竊取受害者密碼、登入憑證及信用卡資料。AsyncRAT則能藉由紀錄鍵擊、錄製螢幕、及設定系統組態,以便蒐集受害機器的機密資料。

依據惡意子網域的DNS呼叫分布來判斷,這波攻擊可能受害者分布在美國、加拿大、義大利及新加坡,此外西班牙及南韓也有零星案例。

研究人員建議企業應時常檢查連向雲端服務的對外連線,以偵測可能的惡意活動流量。

熱門新聞

2026-03-06

2026-03-06

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06