photo by yuri.samoilov.online (CC BY 2.0)

合法憑證再傳被惡意程式濫用。資安廠商發現一隻新型惡意程式使用被竊的合法憑證、躲過Windows驗證感染用戶電腦。

安全廠商Elastic Security於8月發現一隻惡意程式Blister,它是一隻下載器(loader)目的在載入之後的攻擊程式。目前研究人員還不清楚的目的,但是它能在不引發VirusTotal上防毒引擎警示情況下在網路流傳這點,卻十分值得關注。

分析顯示,Blister背後的駭客使用了多項隱匿手法而得以不被發現。在用戶執行後,它會嵌入合法函式庫(如color.rui.dll),並以rundll32指令以高權限執行,在Blister寫入暫存檔。它先以暫時休眠手法躲過沙箱分析,再解密出內含的攻擊程式,包括CobaltStrike 和 BitRat,這些程式常被用來遠端存取或在用戶網路上橫向移動。此外,Blister也寫入C:\ProgramData資料夾以長期潛伏、並另存成rundll32.exe. 冒名檔案,同時在啟動(Startup)資料夾建立連結,以便每次開機登入就執行一次惡意程式。

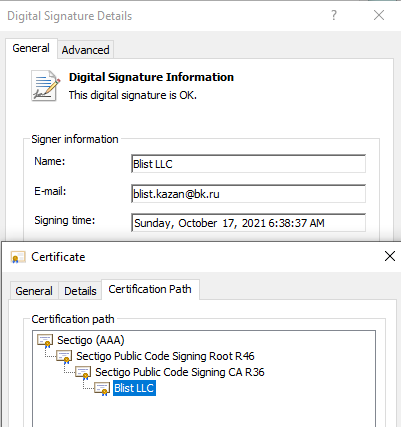

但它另一項隱匿手法讓自己成功躲過Windows驗證、以及眾多防毒引擎的偵測。研究人員發現它使用了數位認證技術供應商Sectigo派發給一家名為Blist的公司的程式碼簽章憑證,這公司使用的是俄羅斯ISP代管的郵件信箱,顯然是該公司的合法憑證遭竊被用來簽發惡意程式。

圖片來源_Elastic Security

研究人員於是通知了Sectigo取消這憑證。同時安全公司也建立了辨識Blister的YARA規則,並分享入侵指標(indicators of compromise, IoC)供企業使用。

這是今年被發現濫用合法簽章來入侵Windows電腦的最新例子。今年9月及10月,分別有OpenSUdpater垃圾軟體及惡意rootkit FiveSys以合法憑證簽章感染Windows用戶,以安裝銀行木馬或勒索軟體,及竊取受害者登入憑證及財產。其中FiveSys rootkit甚至還取得了微軟簽章。

熱門新聞

2026-03-06

2026-03-06

2026-03-09