繼昨天有鎖定DNA檢驗公司的網路攻擊事故,今天則有美國洛杉磯計劃生育協會(PPLA)公告他們遭到勒索軟體攻擊,而有可能導致40萬人資料外洩。這種對於特定類型的醫療機構發動攻擊的情況,很可能會使得DNA親子鑑定的資料,或是人工授孕等敏感資料外流,衍生其他社會問題,而成為這2天受到關注的攻擊事件。

在攻擊手法的部分,APT駭客開始採用RTF範本注入(RTF Template Injection)的攻擊手法,而值得各界留意,因為攻擊者不再偏好微軟Office文件,而是鎖定另外一款跨平臺的文件格式RTF(Rich Text Format)。由於許多文書處理軟體都能開啟這種格式,即使是不使用微軟Office的企業,也可能會受到影響。

而除了攻擊事件之外,今天也有多則新聞與攻擊事故的調查有關,包含了惡名昭彰的勒索軟體REvil、Gandcrab的附屬組織不法所得查封,以及逮捕協助網路罪犯洗錢、提供代管主機的人士。其中,比較特別的是今年1月發生的Ubiquiti遭駭事故,最近也有偵察結果出爐,竟是內部員工所為。

【攻擊與威脅】

美國洛杉磯計劃生育協會遭到勒索軟體攻擊

醫療產業遭到勒索軟體攻擊的情況,最近陸續出現。美國洛杉磯計劃生育協會(PPLA)近期向病人發出通知,他們在10月9日到17日,遭到網路攻擊,該單位於17日察覺將受影響的系統下線,並聘請網路安全公司協助調查。初步調查的結果發現,未經授權的人士自10月9日到17日存取PPLA的網路,並竊取部分文件,他們於11月4日確定遭竊資料的範圍,包含病人的地址、保險資料、出生日期,以及就診資料等。PPLA發言人John Erickson向華盛頓郵報透露,此起事件為勒索軟體攻擊,約有40萬病人資料外洩。

攻擊者利用Exchange Server漏洞入侵受害組織,部署BlackByte勒索軟體

資安業者Red Canary指出,勒索軟體駭客BlackByte於攻擊行動中,使用ProxyShell漏洞於受害組織的Exchange Server上,植入Web Shell,並藉由此Web Shell投放Cobalt Strike Beacon,注入到Windows Update代理程式(wuauclt.exe),然後轉存受害伺服器上的使用者帳號及密碼,再使用AnyDesk進行橫向移動。此外,BlackByte也會在受害電腦上刪除工作管理器與資源監視器,並使用混淆的PowerShell指令來停止Microsoft Defender服務。

印度、俄羅斯、中國APT駭客大肆運用RTF範本注入攻擊

資安業者Proofpoint指出,他們觀察到自2021年2月開始,與印度與中國國家利益相關的DoNot Team、TA423等2個APT駭客組織,採用了RTF範本注入(RTF Template Injection)的手法,分別於3月15日及4月8日開始交付武器化工具,隨後於4月及5月發動多次攻擊。這樣的手法也被與俄羅斯聯邦安全局(FSB)有關的駭客組織Gamaredon運用,在10月5日攻擊烏克蘭政府的時候,作為檔案誘餌。由於這種手法較基於微軟Office軟體的範本注入攻擊而言,更難被防毒軟體察覺有異,研究人員認為,日後恐怕會有更多駭客使用這種攻擊手法。

殭屍病毒Emotet透過偽造的Adobe應用程式進行散布

根據資安新聞網站Bleeping Computer的報導,研究人員發現殭屍網路病毒Emotet的攻擊行動,駭客以預覽PDF文件的名義,引誘受害者下載通用Windows平臺(UWP)的App,一旦受害者信以為真下載且執行安裝程式,就會看到安裝Adobe PDF元件的訊息,但實際上,這會在受害電腦植入Emotet惡意軟體,並在電腦開機時自動執行。

美國聯邦調查局起出勒索軟體REvil、Gandcrab附屬組織不法所得230萬美元

根據近期美國德州北區地方法院一份起訴書中,提及美國聯邦調查局(FBI)於今年8月,在針對1個REvil、Gandcrab勒索軟體的附屬組織,從Exodus錢包起出近40個比特幣,相當於230萬美元(查封時約150萬美元)。這份起訴書提及錢包內含有來自REvil勒索軟體的不法所得,以及持有者的部分資訊,根據起訴書所提及的資料,遭到起訴的勒索軟體附屬組織是Lalartu。

歐洲刑警組織逮捕逾1800名協助網路犯罪洗錢的人士

歐洲刑警組織(Europol)聯手27個國家、歐洲司法組織、國際刑警組織、歐洲銀行業聯合會(EBF),以及金融科技金融犯罪交易所,自9月15日開始,執行第7次歐洲金錢騾子追緝行動(EMMA 7),迄今總計1,803人被補,並發現18,351名車手(Money Mule),這些人士涉及超過7千次詐欺事件(SIM卡挾持、中間人攻擊、商業郵件詐騙、網絡釣魚等)。歐洲刑警組織初步估計,他們防止了6,750萬歐元流入罪犯手中。

防彈主機代管業者創辦人因協助網路犯罪遭到判刑

美國司法部(DOJ)指出,俄羅斯人Aleksandr Grichishkin因自2008年到2015年間,提供防彈主機代管(Bulletproof Hosting)服務給網路犯罪組織,用於攻擊美國金融機構,被判坐牢60個月。這名俄羅斯人是該防彈主機代管公司的創始人及負責人,他為網路犯罪活動提供有關的基礎設施,讓駭客能夠用來散布惡意軟體(Zeus、SpyEye、Citadel、Blackhole Exploit Kit)、存放網路釣魚工具包、建置殭屍網路,以用來破壞受害組織網路與竊取銀行帳密等攻擊行動。根據美國聯邦存款保險公司(FDIC)估計,在2011年,SpyEye與Zeus的攻擊就造成約6,400萬美元的損失。

Ubiquiti遭駭事故調查結果出爐,起因竟是前員工竊密

網路設備業者Ubiquiti於今年1月,傳出雲端系統遭到入侵而引起各界關注。但這起事故的攻擊來源為何?根據美國司法部(DOJ)的起訴書,是名為Nickolas Sharp的前員工自2020年12月10日開始,透過他所持有的AWS與GitHub帳號,竊取Ubiquiti數GB的公司機密,以及複製數百個GitHub儲存㢑,並在2021年1月Ubiquiti公布資料外洩情事後,該員工冒充匿名的駭客要求近200萬美元贖金未果,後來在3月底佯裝舉報人向媒體散布消息,宣稱Ubiquiti刻意淡化攻擊事件。Nickolas Sharp遭指控4項罪名,最高可能會面臨37年監禁。

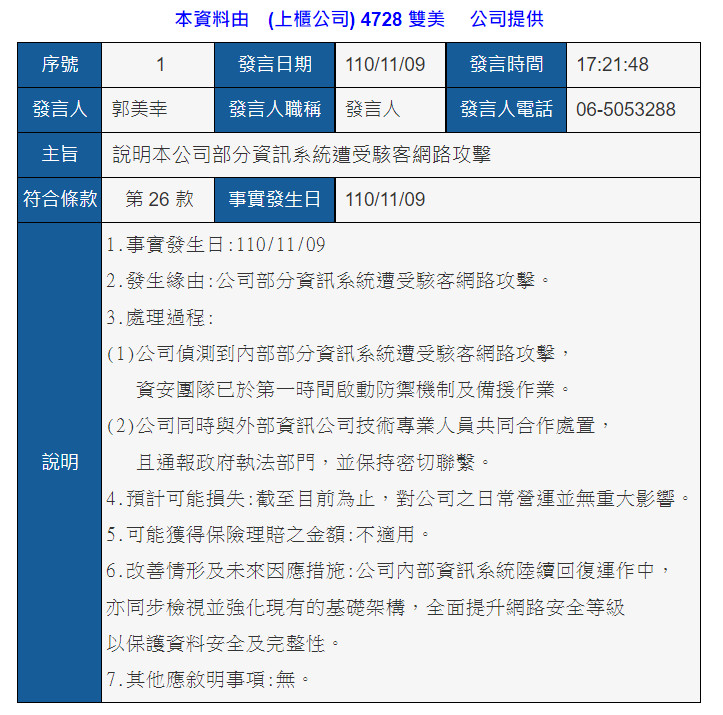

上櫃生技醫療雙美在11月9日發布資安事件公告,說明部分資訊系統遭受駭客網路攻擊

回顧11月初有一連串上市櫃公司發布資安事件重大訊息,在11月9日還有一起事件,上櫃生技醫療業雙美實業公告遭網路攻擊。根據該公告內容,雙美說明公司部分資訊系統遭受駭客網路攻擊,指出資安團隊已於第一時間啟動防禦機制及備援作業,因此可能與勒索軟體攻擊有關,處理上也與外部資訊公司合作並通報警方,並說明初步調查結果,對日常營運無重大影響,內部資訊系統陸續回復運作中。

【漏洞與修補】

胰島素泵浦管理系統漏洞可能導致設備遭到接管

資安顧問業者Lyrebirds揭露,Insulet OmniPod胰島素管理系統OmniPod Eros存在通訊協定的漏洞,一旦遭到利用,攻擊者可用來控制胰島素泵浦設備,並發送程式化的命令,甚至能夠立即注射胰島素。這項漏洞於1年前發現並通報Insulet,目前尚未有緩解措施,該公司試圖協助用戶改用另一款不受影響的產品OmniPod DASH。

【資安防禦措施】

NIST正式發布物聯網設備網路安全指南SP 800-213

對於物聯網的採購與使用安全,美國NIST在11月29日正式發布SP 800-213標準文件,這是一份從設備角度考慮系統安全性的指南,統整了相關背景知識與建議,目的是提供聯邦機構在採購時,需考慮物聯網設備需要提供哪些安全功能的建議,同時,搭配NISTIR 8259B、8259C與8259D的文件,希望幫助政府與IoT設備開發設計者,對於IoT設備的網路安全問題能保持一致的,進而將物聯網 (IoT) 設備安全提升到一定的水準,並可整合到聯邦資訊系統。而這樣的指南,也成為外界對於IoT設備安全的參考。

公開發行公司年報記載資訊的法令修正發布,強調資安管理與ESG的資訊必須公開揭露

近年政府在推動資安上,開始聚焦讓每個產業都要導入資安,今年4月臺灣證券交易所已正式明訂,當上市、上櫃、興櫃公司發生重大資安事件時,需發布重大訊息對外揭露。最近,法令規範新修出爐,將上市公司企業年報揭露資安一事,正式列入要求。 證期局在11月30日公告,發布修正「公開發行公司年報應行記載事項準則」,當中主要針對公司在永續發展推動與執行,以及資通安全風險管理的面向,目標是強化公司在這兩方面的資訊揭露透明度。

【近期資安日報】

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02