在今天的資安新聞裡,有鎖定DNA檢驗業者而來的攻擊事故,但駭客並非直接針對主要營運的系統而來,而是該公司快10年前買下、且沒有直接使用的系統,這樣的系統很可能疏於防護,而成為攻擊者盯上的目標。

另一則網路釣魚攻擊則突顯駭客現在的攻擊策略,往往都是有針對性的目標──這些駭客鎖定德國的主要銀行下手,攻擊這些銀行的客戶。但比較值得留意的是,不是被鎖定的目標也未必能倖免於難,因為,攻擊者還是將他們引導到其他的詐騙網站。

除此之外,安卓木馬的攻擊態勢也相當嚴重,不只有資安業者揭露攻擊者使用的新手法,將看似合法、且具備實際用途的App,拿來挾帶木馬程式,並上架於Google Play市集而難以察覺有問題;另鎖定芬蘭的FluBot,自6月出現時曾遭到當地政府摧毀,但近期卻再度透過簡訊大肆傳播。

【攻擊與威脅】

美國DNA檢測公司遭到入侵,210萬人個資恐受波及

美國俄亥俄州DNA診斷中心(DNA Diagnostics Center,DDC)發出公告,表示他們於8月6日察覺遭到網路攻擊,經調查後發現,攻擊者自5月24日至6月28日,存取了封存的資料庫,內容來自於他們在2012年買下的1個國家基因測試與組織系統(national genetic testing organization system),含有自2004年至2012年收集的個人資料。這些資料的來源,是2004年至2012年間因法院審理需求,做了DNA檢驗的人士。DDC強調,他們從未在日常營運中使用過這套系統,該公司客戶不會直接受到此次事故波及。

竊取德國銀行帳密的網路釣魚攻擊升溫

資安業者Proofpoint於2021年8月下旬開始,發現到大規模的網路釣魚攻擊行動,攻擊者偽造Volksbank、Sparkasse等德國主要銀行的登入網頁,並鎖定當地公司行號,或是跨國企業的德國分公司下手,以帳戶管理的名義發動釣魚郵件攻擊,並使用URL或QR code將受害者引導到竊取帳密的冒牌銀行網頁,企圖竊取使用者帳密、PIN碼,以及分行的資訊等資料。攻擊者使用地理圍欄(Geo-fence)鎖定德國的使用者,如果不是位於當地的人士,則會被引導到宣稱提供杜塞爾多夫萊茵塔旅遊資訊的網站。

美國藥廠遭勒索軟體Hive攻擊

美國藥廠Supernus Pharmaceuticals於11月24日發出公告,表示他們遭到勒索軟體攻擊,並有資料遭到外洩的情事。該公司認為攻擊事故發生於11月中旬,駭客加密了內部網路環境的特定文件,並部署惡意軟體來阻止他人存取Supernus的系統,攻擊者亦要脅會公布竊得的機密文件。該公司強調此起事故沒有對於營運造成嚴重干擾。而背後的攻擊者身分,勒索軟體駭客組織Hive聲稱他們於11月14日入侵Supernus的內部網路,竊得1,268,906個檔案,檔案大小約為1.5 TB。

研究人員找出使用閰羅王勒索軟體的駭客身分

賽門鐵克自10月中旬發現名為Yanluowang(閰羅王)新勒索軟體,最近揭露他們進一步的調查結果。該公司研判攻擊者約從2021年8月開始,針對美國的企業進行針對性的攻擊,從攻擊者所使用的攻擊手法與特徵來看,研究人員發現與利用名為Thieflock勒索軟體的駭客組織FiveHands有關,研判這些駭客先前曾使用Thieflock發動攻擊。再者,賽門鐵克指出,在攻擊的過程中,駭客透過BazarLoader惡意軟體在受害電腦進行偵察,並使用多種無害、免費的工具,來進行寄生攻擊(LoL)。

芬蘭警告FluBot惡意軟體鎖定安卓用戶而來

芬蘭國家網路安全中心(NCSC-FI)於11月26日發出警告,他們要當地安卓用戶留意惡意軟體FluBot的攻擊行動,這次攻擊者透過簡訊傳播,且使用芬蘭語書寫,該單位指出,這些簡訊沒有斯堪地那維亞的特殊字母,但內容在許多地方插入了+、/、&、%、@等符號,使得電信業者難以過濾這類簡訊。不過,所有簡訊的共通點,就是要收件人點選URL,一旦使用者點選後,手機就會下載FluBot並要求安裝,手機在被安裝FluBot之後,便可能遭到竊密,並發送散布FluBot的詐騙簡訊。NCSC-FI在24小時內,發現FluBot約發送了7萬個簡訊。值得留意的是,雖然FluBot鎖定安卓用戶而來,但其他裝置的使用者若點選簡訊的URL,會被導向各種詐騙網站。

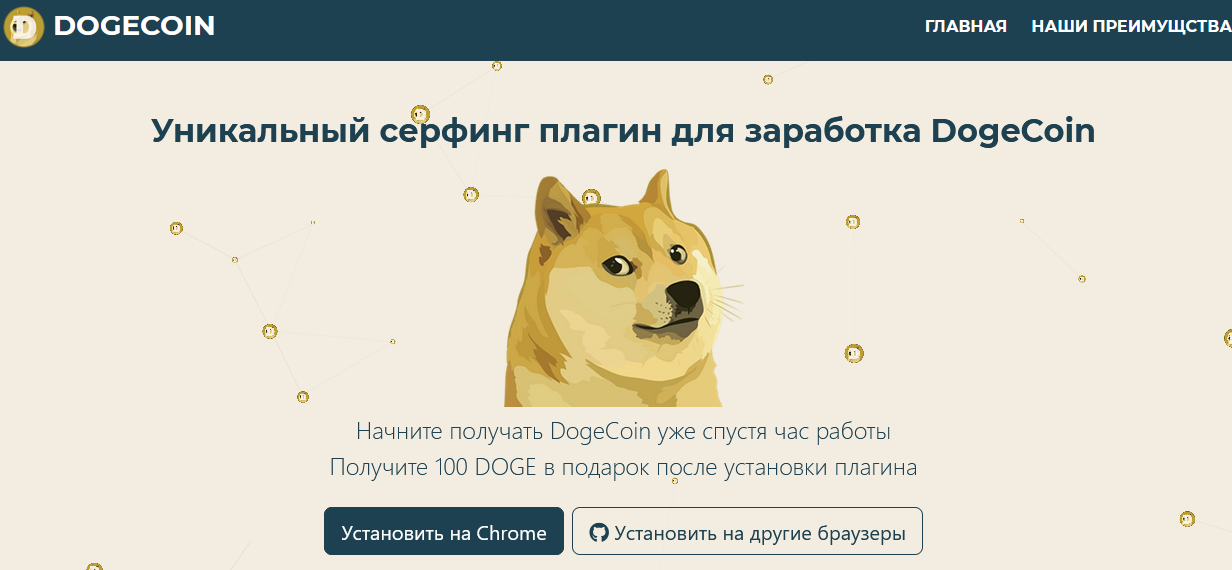

木馬程式SpyAgent使用冒牌加密貨幣網站散布

趨勢科技揭露惡意軟體SpyAgent的攻擊行動,攻擊者濫用俄羅斯遠端存取工具Safib Assistant,並藉由1項DLL側載漏洞來載入該木馬程式,攻擊者透過API的功能呼叫Safib Assistant,並隱藏該工具的視窗,而讓受害者不致察覺。而這波攻擊行動中,散布SpyAgent的管道,是經由有關加密貨幣的假網站,內容主要涉及假錢包、瀏覽器外掛,以及挖礦工具等,這些網站多半是以俄文顯示,很有可能針對俄羅斯的使用者而來。攻擊者意圖透過SpyAgent竊密,一旦這個木馬程式植入受害電腦,便會下載其他惡意軟體,如AZOrult、RedLine Stealer、Cypress Stealer、Ducky Stealer。此外,SpyAgent也會下載Clipper來置換用戶輸入的加密貨幣網址。

逾30萬安卓用戶自Google Play市集下載惡意程式

荷蘭資安業者ThreatFabric警告,自今年8月以來,駭客利用具備完善功能的行動程式夾帶後門,再藉由偽造的更新來植入金融木馬程式,這些被用來夾帶後門程式的App成功在Google Play市集上架,4個月內就有超過30萬次的安裝。ThreatFabric指出,至少有4款金融木馬家族,利用此手法進駐Play市集,它們分別是Anatsa、Alien、Hydra,以及Ermac。

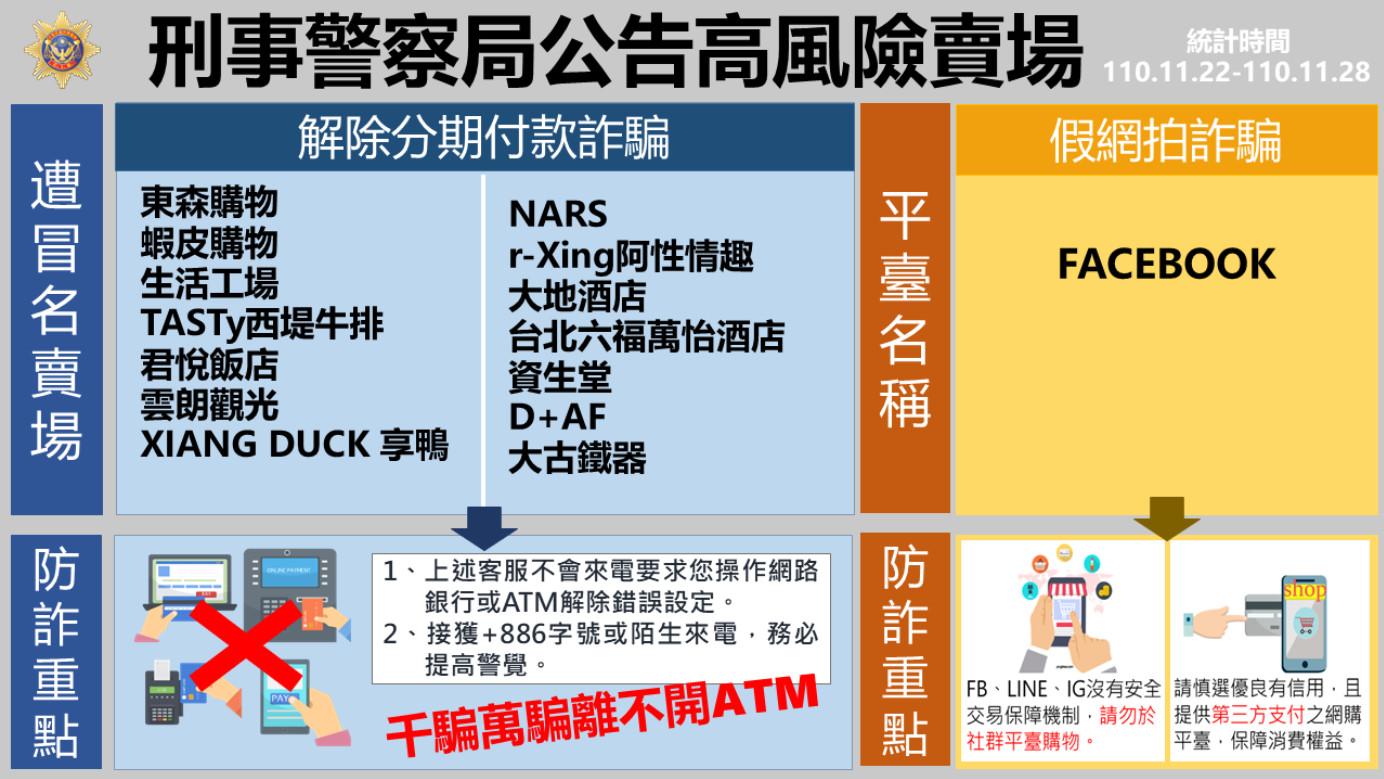

蝦皮購物與生活工廠列165高風險賣場名單,飯店業數量增,君悅、雲朗、大地與六福均入榜

165反詐騙諮詢專線持續公布解除分期詐騙高風險賣場名單,針對疑似個資外洩問題示警,11月30日公布最新一周名單,包括:東森購物、蝦皮購物、生活工廠、西堤牛排、君悅飯店、雲朗觀光、享鴨、NARS、阿性情趣、大地酒店、臺北六福萬怡酒店、資生堂、D+AF、大古鐵器,與前幾週名單相比,東森購物仍然最多,蝦皮購物與生活工廠新入榜受關注,另外就是飯店業數量有擴大跡象,是否為前兩週墨攻票券遭駭事件帶來的影響,值得留意。

Mandiant發布2022網路安全預測報告,勒索軟體攻擊無止盡,頻率增加且多元勒索普遍

資安威脅情報業者Mandiant在11月下旬發布年度預測報告《14 Cyber Security Predictions for 2022 and Beyond》,當中指出勒索軟體攻擊朝向多元勒索將越趨普遍,亞太區與日本的資料外洩事件將增加,OT領域、雲端及第三方平臺資安持續受關注,以及Deepfake將加劇社交工程的威脅,IoT設備增加將導致相關攻擊變多。

【漏洞與修補】

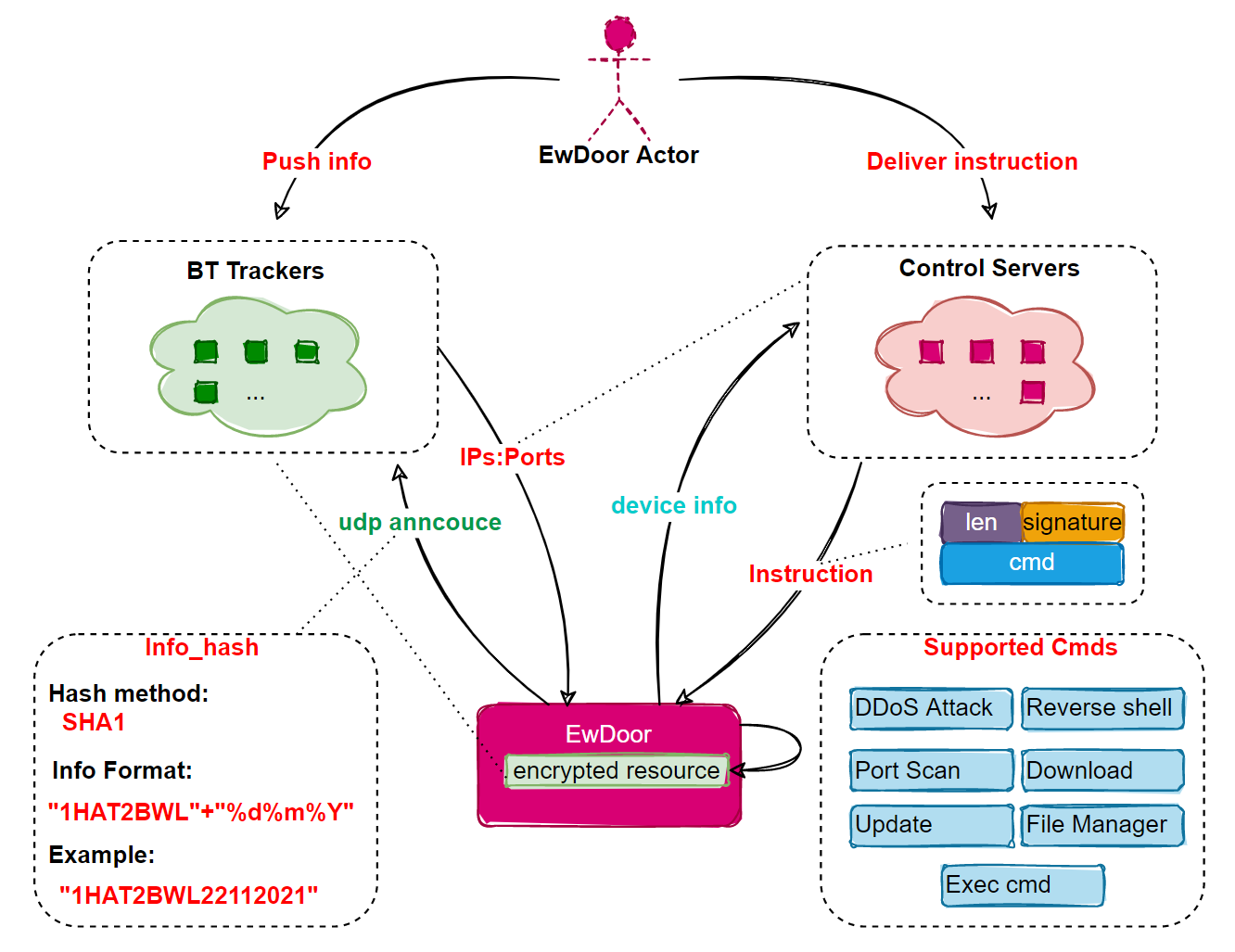

殭屍網路EwDoor攻擊AT&T企業用戶

奇虎360網路安全研究實驗室(360 Netlab)於10月27日發現,名為EwDoor的殭屍網路鎖定AT&T美國企業用戶,利用已知漏洞CVE-2017-6079,攻擊EdgeMarc Enterprise Session Border Controller網路設備,約有5,700個美國組織受害。經調查後研究人員找到3個版本EwDoor惡意程式,其主要功能為發動DDoS攻擊,或是作為後門程式使用,他們研判攻擊者的主要目的是發動DDoS攻擊,並同時收集事件記錄等組織的敏感資訊。

Apache甫修補的HTTP伺服器漏洞已被用於攻擊行動

德國資訊安全聯邦辦公室(BSI)、思科在11月26日發出資安通報,指出他們觀察到攻擊者在鎖定甫於9月修補的Apache HTTP Server漏洞CVE-2021-40438下手,這是伺服器端請求偽造(SSRF)漏洞,一旦攻擊者利用這項漏洞,就能對於啟用mod_proxy模組的Apache伺服器,讓這個模組將連線請求轉發到其他伺服器,進而洩露受害組織的機密,或是存取其他組織內的伺服器。BSI表示,他們至少發現1起攻擊事件,攻擊者利用此漏洞於受害組織取得使用者憑證的雜湊值;而思科則是公告旗下至少有5款產品受到波及。

150款HP印表機存在重大漏洞

防毒業者F-Secure於4月29日,發現了HP多功能事務機的2個漏洞CVE-2021-39238、CVE-2021-39237,並將其命名為Print Shellz。這些漏洞波及部分HP LaserJet、HP LaserJet Managed、HP PageWide,以及HP PageWide Managed系列的印表機,估計有150個型號存在上述漏洞,HP於11月初提供修補程式。

其中,較為嚴重的漏洞是CVE-2021-39238,這是記憶體緩衝區的溢位漏洞,CVSS風險層級為9.3分,值得注意的是,攻擊者可遠端利用這項漏洞,且此漏洞具有自我向其他印表機擴散的蠕蟲特性。

【資安產業動態】

英特爾存放歷年產品來進行資安研究

《華爾街日報》(WSJ)揭露,英特爾在2019年下半,於哥斯大黎加建立長期保留實驗室(Long-Term Retention Lab),專門用來存放英特爾過去所生產的軟、硬體,用來進行安全研究,該公司原本的目的,只是為了協助舊有客戶解決安全漏洞,然而,該實驗室不但替英特爾帶來了商業價值,也改變了該公司的產品開發。全球的英特爾員工都可自遠端存取此實驗室,藉由特定的機器配置來進行測試,且該實驗室全年無休,利用該實驗室很快就能重現客戶所遭遇的安全問題。

Amazon程式碼審核服務CodeGuru可自動偵測機密資訊,防止密碼意外洩漏

提供程式碼審查和最佳化服務Amazon CodeGuru,其用來審查程式碼的元件CodeGuru Reviewer,現在新增機密偵測(Secrets Detector)工具,可以自動偵測原始碼和配置文件中的機密資訊,包括密碼、API金鑰、SSH金鑰,以及存取權杖,以避免開發人員不慎在開發的過程中,在程式碼使用明文環境變數,或是寫死的靜態機密資訊等現象。

【近期資安日報】

熱門新聞

2026-02-26

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27

2026-02-27