Guardicore

協助管理者快速設置使用者郵件設定的機制,竟會曝露用戶的電子郵件帳密。例如,資安業者Guardicore最近揭露,他們發現在Exchange Server提供的自動探索(Autodiscover)功能中,會連接一系列的網址,以試圖接收相關的配置,但在這個運作過程裡,研究人員發現如果用戶端的收信程式(如Outlook)在查詢時,無法找到Exchange Server相關配置時的「後退(back-off)」機制,恐讓攻擊者有機會操控,取得使用者帳密等資料。

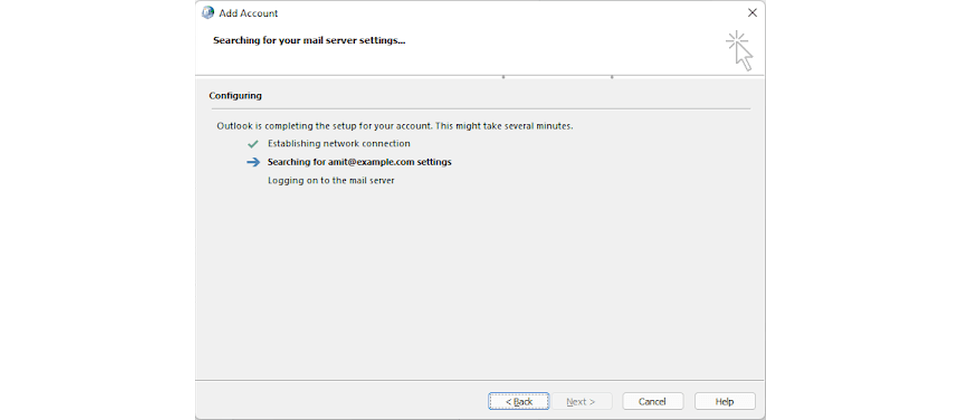

什麼是「自動探索」?簡單來說是提供Exchange使用者簡化設置收信程式的一項機制。一般而言,使用者在提供電子郵件信箱、密碼之餘,還要設定POP3、IMAP伺服器的位置,而對於Exchange使用者來說,可能還要再加上LDAP和WebDAV行事曆的組態,而有了自動探索機制之後,使用者只要依照指示輸入電子郵件帳號和密碼,即能完成相關的設定,而其他郵件伺服器的相關參數,收信軟體將透過特定位置的組態檔案取得。

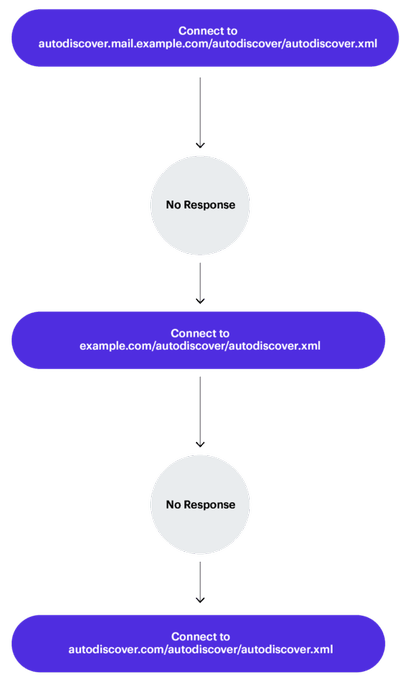

而在具體的運作方式而言,Guardicore舉出amit@example.com的電子郵件帳號為例,這個電子郵件信箱位於example.com網域,因此,收信軟體會先從example.com、Autodiscover.example.com來找尋組態檔案,完整路徑是http(s)://Autodiscover.example.com/Autodiscover/Autodiscover.xml、http(s)://example.com/Autodiscover/Autodiscover.xml。

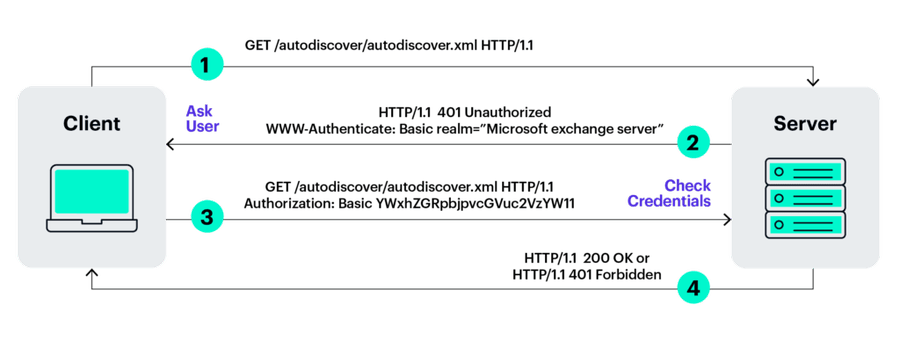

但若是上述企業所屬的URL都無法取得XML組態檔案時,收信軟體就會嘗試存取外部的http://Autodiscover.com/Autodiscover/Autodiscover.xml。這代表著一旦收信軟體無法連線到原本的example.com網域,就會存取Autodiscover.com,而該網域的持有者會收到這類的請求。由於當收信軟體存取組態檔案時,也同時帶有使用者的帳密,換言之,假若攻擊者掌控了像是Autodiscover.com這種網域,或是能夠監聽該網路的流量,就有可能攔截到明文的網域帳密(HTTP基本身分驗證資料)。

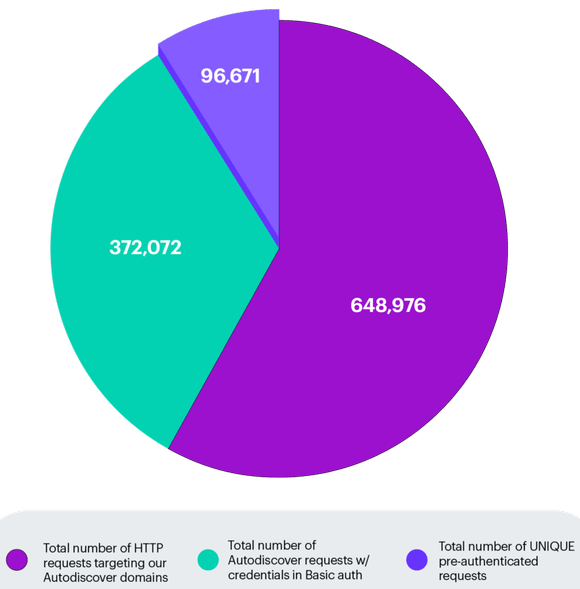

為了驗證這項發現,Guardicore註冊了多個「Autodiscover」開頭的頂級網域,如Autodiscover.com.br、Autodiscover.com.cn、Autodiscover.fr等,架設伺服器進行研究(但並未提及伺服器的種類),經過後4個多月的觀察(2021年4月16日至8月25日),研究人員架設的伺服器收到數百個請求,內容包含數千個帳密的完整資料。Guardicore表示,他們總共截取到372,072個Windows網域帳密,以及96,671個來自不同應用程式的個別帳密。

而從研究人員收到帳密的資料來源來看,Guardicore表示涵蓋多種產業,包含食品製造業、銀行、發電廠、電力輸送、房仲、物流、珠寶等。

研究人員認為,這是微軟對於自動探索機制的設計瑕疵,並提出緩解措施,呼籲IT人員應採取行動。例如,在用戶端的電腦上,Guardicore提供了Autodiscover頂級網域的封鎖名單,以免收信軟體找不到組態檔案時,連線到這些可能存在風險的網域;而對於IT人員來說,也應該停用Exchange Server的HTTP基本身分驗證機制,來避免明文帳密傳輸的情況;再者,管理者也要確定企業內部提供的組態檔案,能被收信軟體正確讀取,以免讓收信軟體連結到外部網站,導致使用者的帳密面臨遭到監聽的風險。

對於這項發現,資安新聞網站The Record也向微軟進行確認,微軟表示他們正在積極調查此事,但在研究人員公布相關研究成果之前,他們並未接獲Guardicore的通報。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09