VMware在9月21日釋出了安全更新,總計修補了19個涉及vCenter Server的安全漏洞,並督促用戶應儘速修補當中最嚴重的CVE-2021-22005漏洞。

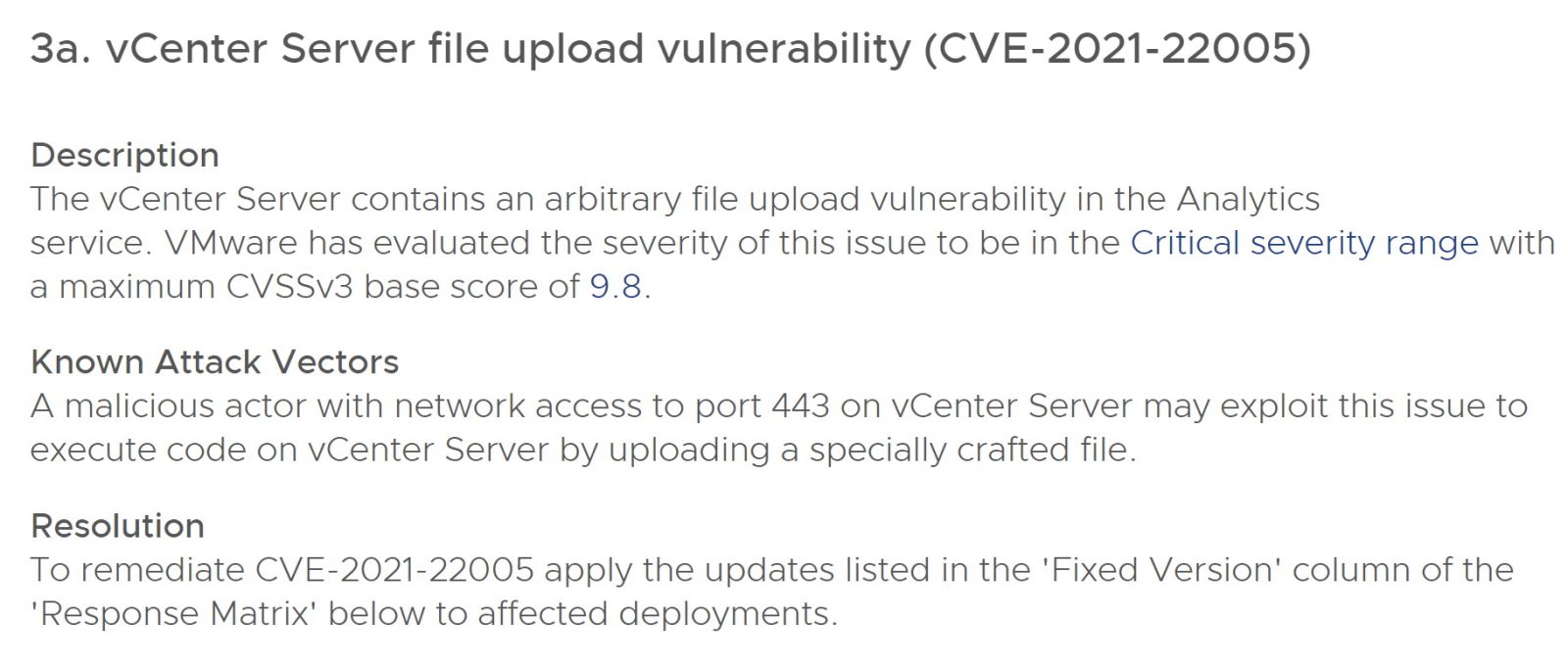

根據VMware的描述,CVE-2021-22005漏洞存在於vCenter Server的Analytics服務中,它是一個檔案上傳漏洞,駭客只要透過網路存取vCenter Server的443連結埠,就能開採此一漏洞,藉由上傳特製的檔案來執行任意程式。

由於不管vCenter Server的配置為何,只要能夠透過網路存取vCenter Server的駭客就能開採CVE-2021-22005漏洞,使得VMware督促用戶應儘速且優先修補此一漏洞。

至於開採其它漏洞的先決條件則是駭客必須先滲透進組織網路,可能必須先危害使用者的電腦或取得企業網路的帳號,再利用漏洞來竊取機密資料,或是植入勒索軟體。

VMware指出,倘若馬上就能部署安全更新,完整移除所有的漏洞,那麼這是最佳防禦,若無法立即部署安全更新,VMware也提供了CVE-2021-22005漏洞的暫時緩解措施,包括藉由編輯vCenter Server Appliance上的文字檔案並重啟服務來降低漏洞的風險,或者是利用組織環境中的其它安全控制來阻擋駭客,包括啟用防火牆或限制vCenter Serve等管理介面的存取帳號。

VMware認為,在此一勒索軟體當道的時代,最好假設駭客已經藏匿在企業的組織中,建議組織的IT管理員實施緊急變更以儘速修補漏洞;因為儘管所有的漏洞都尚未傳出實際的掃描與開採行動,但軟體漏洞遭到濫用只是早晚的問題。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02