ESET

最近2到3年,中國駭客組織攻擊行動日益頻繁,而引起資安研究人員的關注。近期ESET、趨勢科技、賽門鐵克陸續揭露,中國駭客組織APT41(又名Winnti、Barium、Wicked Panda、Wicked Spider)旗下的駭客團隊,自2020年中旬,開始運用新的後門程式SideWalk(亦稱作ScrambleCross),鎖定臺灣在內的多個國家下手,攻擊者疑似透過Exchange、SQL Server、MySQL入侵受害組織。

這個後門程式SideWalk的細節,最早是由ESET與趨勢科技於8月底揭露。而到了9月初,賽門鐵克也公布他們觀察到一起攻擊行動的細節。雖然從攻擊手法、鎖定的目標、攻擊者的身分來看,3家資安業者的發現有所差異,但共通點是駭客組織與APT41有關,而且臺灣是遭到攻擊的國家,以及攻擊行動仍在進行當中。因此,攻擊者運用這個後門程式的情形,也相當值得我們留意。

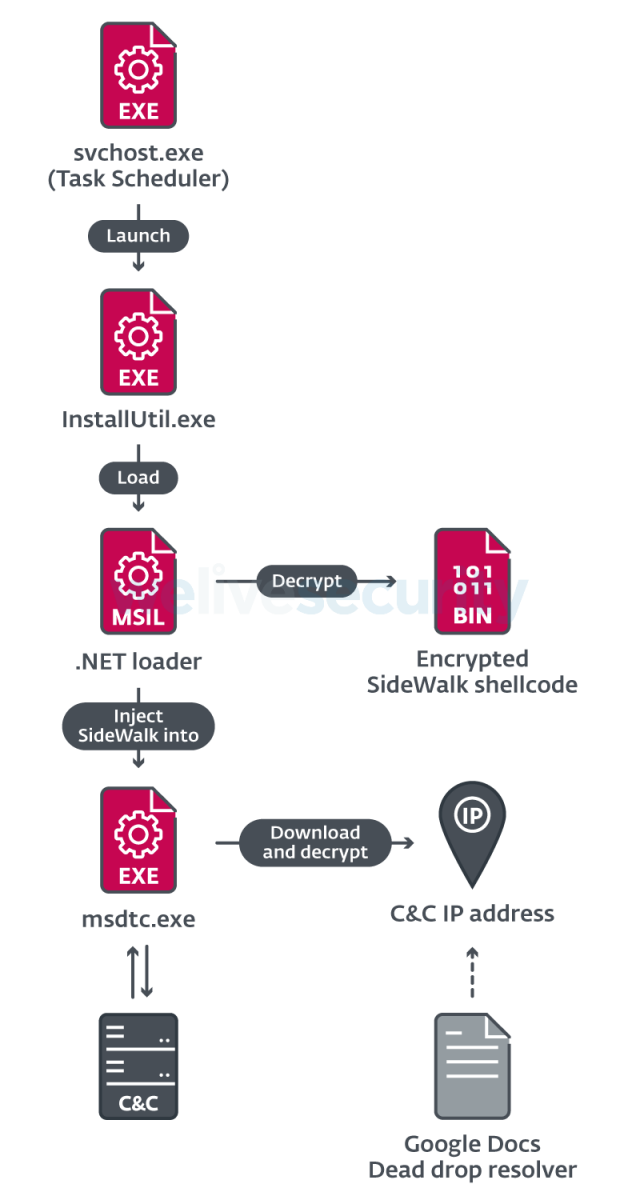

後門程式經由挾帶的方式執行

而針對SideWalk的運作方式,這些資安公司都提及是經由Shellcode或Web Shell,讓後門程式運作,其中,ESET對於SideWalk後門程式的部分,揭露了較多的細節。該公司提到,SideWalk是模組化的後門程式,可動態載入C2中繼站提供的額外模組,而這個後門程式運用Google Docs作為固定情報投放點解析器(Dead Drop Resolver,亦作為情報交換點解析器),並使用Cloudflare Workers作為C2中繼站。同時,SideWalk也具備處理透過代理伺服器(Proxy)連線的通訊能力。ESET研究人員提到,SideWalk與駭客組織APT41所運用的另一款後門程式Crosswalk,存在多個相似的特質。

什麼是固定情報投放點解析器?固定情報投放點(Dead Drop)源自於間諜和情報人員的用語,這是在傳遞秘密情報時,事先約定好的地點、時間,提供情報者先將機密放置於該處即離開,隨後另一個情報人員再於指定時間前往取得資料,以避免兩人會面而曝露身分導致危險,這種做法在007系列的電影裡可說是相當常見。而如今這樣的手法也被用於網路攻擊上,指的是攻擊者往往利用合法的服務來做為解析器,來提供額外的C2中繼站資訊,以避免C2中繼站位置曝光的情況。

ESET揭露SideWalk後門程式利用Google Docs做為固定情報解析器(Dead Drop Resolver),這份解析資料是名為temp的Google Docs文件,內有一組字串,ESET拆解如下方內容,內有識別密語的特定段落、酬載的檔案大小、解密金鑰、檔案雜湊值,以及C2中繼站的加密IP位址等。

而趨勢科技則是對於攻擊者執行的方式,提供了較為完整的說明──SideWalk是以Shellcode為基礎的後門程式,攻擊者為了載入這個酬載,他們也搭配兩個Shellcode載入程式:StealthVector與StealthMutant。這兩個載入工具分別由C++與C#編譯而成,都具備停用Windows事件追蹤器(Event Tracing for Windows,ETW)的能力,並透過演算法加密來增加研究人員反組譯的難度。不過,這些載入器的所加密的模組、演算法都不盡相同,StealthVector是針對組態設置的部分,使用ChaCha20演算法加密,而大部分的StealthMutant則是採用AES-256-ECB演算法,來解密要執行的酬載。

此外,趨勢科技指出,他們看到攻擊者不只透過上述載入器執行SideWalk,也有些攻擊事故是載入Cobalt Strike Beacon。

至於賽門鐵克則是在其中一起攻擊事故中,看到攻擊者使用Exchange伺服器合法的應用程式,執行以Base64編碼的PowerShell指令,在受害的Exchange伺服器上植入Web Shell,在幾分鐘後,攻擊者利用.Net Framework的安裝工具Installutil.exe,來挾帶後門程式SideWalk執行。

受害範圍橫跨全球多個產業,臺灣包含其中

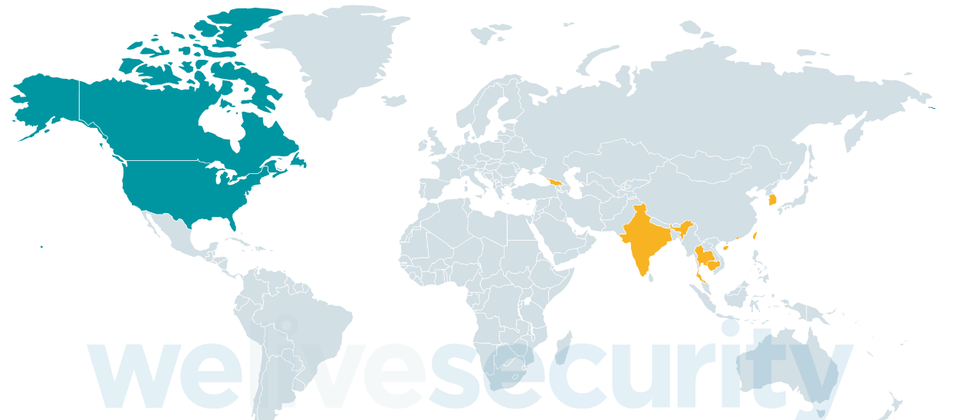

究竟駭客攻擊的目標為何?ESET、趨勢、賽門鐵克的看法有所不同,從地區來看,ESET認為主要針對東亞與東南亞,而趨勢則認為是鎖定印度及太平洋地區(臺灣、印度、印尼、馬來西亞、菲律賓、越南);至於賽門鐵克表示,這波攻擊是對於臺灣、越南、美國,以及墨西哥而來。

而在受害的產業分布而言,ESET認為學術機構是駭客的主要目標,賽門鐵克則認為是集中在電信業。趨勢並未特別提出駭客鎖定的產業類型,但表示受害者遍及航空業、電腦硬體、汽車、基礎設施、出版、媒體,以及IT產業等。

對於已經識別的受害組織,ESET研究人員也歸納如下:

1.學術機構:臺灣、香港、澳門的學術機構

2.宗教組織:臺灣宗教組織

3.製造商:臺灣電腦暨電子產品製造商

4.政府單位:東南亞政府組織(未公布國家與單位類型)、喬治亞地方政府

5.電商平臺:南韓電商平臺

6.媒體:美國、印度、巴林(Bahrain)的媒體

7.零售業者:美國電腦零售業者

8.尚未確認:韓國、新加坡組織

雖然上述研究人員分析的結果有所差異,但值得關注的是,他們都提及臺灣已有受害組織,因此這起攻擊行動相當值得我們特別關注。

攻擊對象多元,駭客同時採用主動與被動手法

而對於駭客如何入侵受害組織,進而植入SideWalk後門程式?趨勢與賽門鐵克都有提及他們的觀察。趨勢指出,他們看到了多種手法,包含使用指令碼(Script)來發動SQL注入攻擊(SQL Injection),在微軟SQL Server植入惡意檔案,或者,利用ProxyLogon漏洞CVE-2021-26855,在Exchange伺服器部署Web Shell。此外,他們也看到攻擊者採取釣魚郵件攻擊的方式,使用含有惡意檔案的電子郵件來入侵。

賽門鐵克則是表示,攻擊者是透過Exchange和MySQL伺服器。他們在其中一起攻擊事故中,看到遭駭的Exchange伺服器執行PowerShell指令,下載來路不明的Web Shell。研究人員指出,一旦攻擊者成功植入後門SideWalk,就會部署客製化版本的Mimikatz密碼解析工具,而這款客製化工具曾被名為Grayfly的駭客組織用於攻擊行動。但究竟攻擊者如何入侵MySQL伺服器?研究人員沒有進一步說明。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02