縱深防禦是最近幾年資安專家疾呼的防護策略,然而攻擊者屢屢突破企業的重重防線得逞,究竟防守方要如何確認自己的防禦措施是否有效?在臺灣資安大會上,勤業眾信風險諮詢服務資深顧問黃星評認為,企業需要透過強化組態的管理流程,來增加企業網路環境資安防護的有效性。

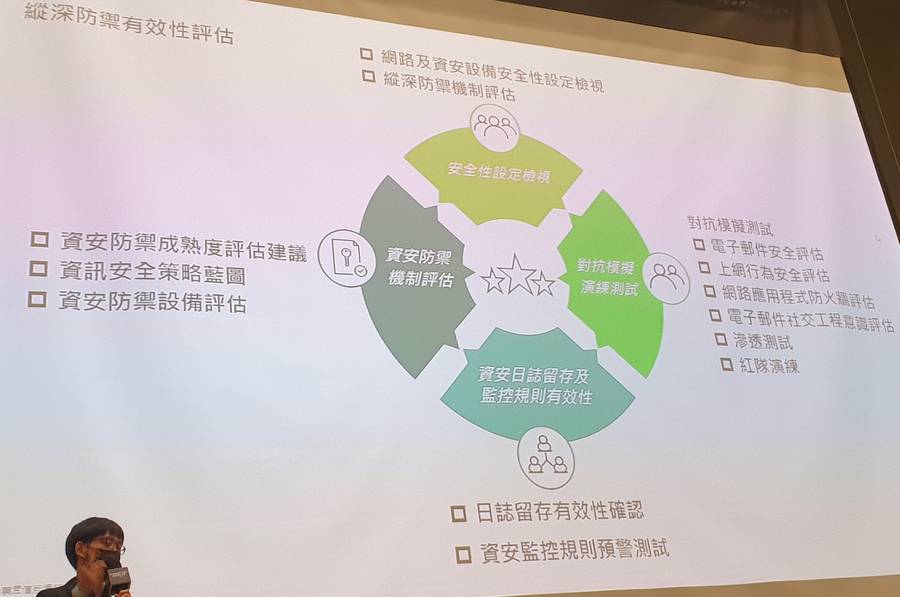

企業究竟要如何評估自身的重重防禦機制是否能有效發揮作用?黃星評認為,可從資安防禦機制、安全性設定檢視、模擬演練,以及日誌留存與規則監控等層面著手。不過,他特別提及企業常常保留日誌太少,以致於一旦發生資安事故的時候,想要找尋遭受攻擊的原因卻沒有足夠日誌能夠分析。

究竟要如何配置適當的組態設定?黃星評說,企業可參考有關標準或是最佳實務(Best Practice)。標準的部分,包含了CIS Benchmarks,以及STIGs等,並且要定期檢視組態是否安全。至於檢視的頻率,黃星評認為,網管人員不只要在設備首度上線的時候製作檢核表,並予以檢視,也要每年再度檢查,因為這些設定一旦被修改之後,很有可能被改到與原本配置相差甚遠的情況。

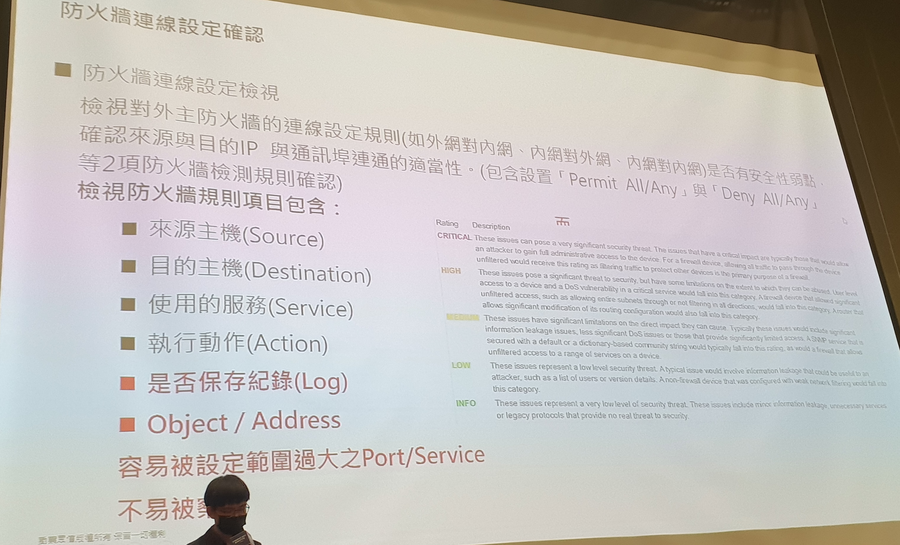

那麼,有什麼情況是網管人員需要特別留意的呢?黃星評說,以企業對外的防火牆設備為例,他們在為企業稽核時,常會發現事件記錄保留的天數不足,還有防火牆規則命名與內容不符的情況。

前者可能會導致一旦發生事故需要調查時,因為沒有足夠的事件記錄而難以追查源頭;而後者最常發生的情況,則是規則名稱是針對特定的連接埠或應用程式而來,但規則的內容卻是在上述管制區域外,皆採取全數放行的做法,而使得開放的範圍大幅增加。而這樣的情況,很有可能是因為先前歷任網管人員留下來的歷史共業,而形成沒有人了解規則的內容為何。對此,黃星評也建議企業,在網管人員自行檢查之外,最好能有第三人來協助檢核防火牆的規則,包含其中開放的部分是否適當、合理。

除了防火牆可能存在缺乏保留足夠的事件記錄之餘,黃星評說,相同的情況也存在於其他網路設備,包含設備的登入、登出記錄,以及Syslog,也可能沒有確實保存,有些伺服器的操作軌跡記錄只有留存本機而沒有集中管理。此外,透過電子郵件的入侵手法也時有所聞,但黃星評指出,企業很可能會忽略郵件系統的部分,而沒有保留相關事件記錄,以致於他們稽核時常會遇到這樣的情況,這也代表一旦企業的電子郵件系統遭到濫用,網管人員也難以追查發生的原因。

但在事件記錄的留存之外,其實,設備的組態設定,也同樣需要備份修改前後的版本。黃星評認為,企業應該在每次設備組態更動的時候,就要進行留存,並且能藉由自動化機制來定期備份作業,以便一旦設備出現異常的時候,企業能夠透過備份的資料來還原或是比對。

此外,對於設備的組態設置,黃星評也認為有些可能會被忽略的地方,像是企業可能缺乏設備上線前的的資安檢核標準、機制,還有對於管理介面沒有限制存取來源,或是要求必須使用加密連線等,而針對這些現象的因應,黃星評建議,企業可以採用設備原廠提供的最佳實務手冊、CIS Benchmark,或者是政府組態基準(GCB)等,來制訂設備的強化基準(Hardening Baseline),以便在設備上線或是修改設定時進行確認,從而降低資安風險。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02