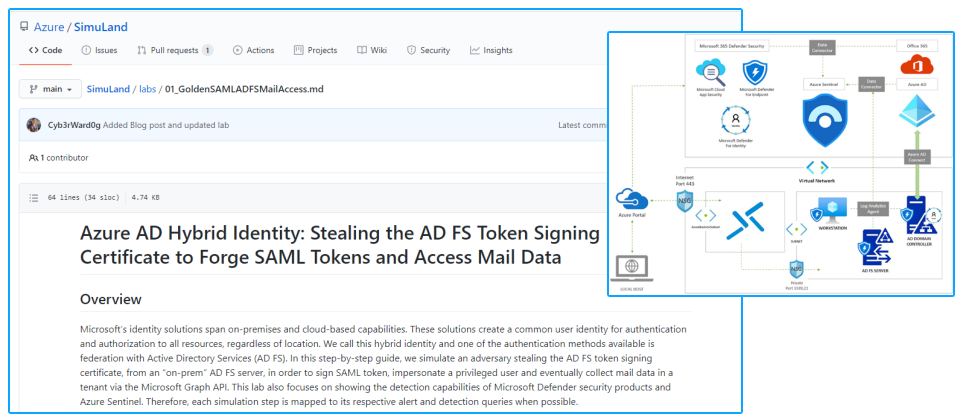

微軟釋出的SimuLand專案,目前建置了一個Golden SAML AD FS Mail Access實驗室,它模擬駭客自本地端的AD FS伺服器盜走令牌簽署憑證,進而簽署SAML令牌,企圖假冒為特權使用者,以藉由Microsoft Graph API蒐集郵件資料。SimuLand專案將導入來自微軟安全產品的各種案例,可創造不同的實驗室環境,並採用模組化設計,因此可在整合不同攻擊行動與實驗室環境的情況下展開測試。(圖片來源/微軟)

微軟本周開源了SimuLand專案,以協助全球的安全研究人員部署可模擬各種網路攻擊場景的實驗室環境,或是用來驗證Microsoft 365 Defender、Azure Defender與Azure Sentinel的偵測能力,並利用遙測及每次模擬演練所產生的鑑識產物,來擴展威脅研究。

目前該專案僅建置一個Golden SAML AD FS Mail Access實驗室,它模擬駭客自本地端的AD FS伺服器盜走令牌簽署憑證,進而簽署SAML令牌,企圖假冒為特權使用者,以藉由Microsoft Graph API蒐集郵件資料。

根據微軟的規畫,SimuLand專案將導入來自微軟安全產品的各種案例,可創造不同的實驗室環境,並採用模組化設計,因此可在整合不同攻擊行動與實驗室環境的情況下展開測試。

微軟也揭露了對於SimuLand專案的期許,包括理解駭客的行為與功能,藉由記錄攻擊者的操作來確定攻擊路徑及緩解措施,加快威脅實驗室環境的設計與部署,跟上駭客所使用的技術與工具,辨識與記錄共享資料來檢測及建模駭客的行為,以及驗證與調整檢測能力。此外,SimuLand還能整合那些可於端對端模擬場景中,執行動態分析的既有威脅研究方法。

不過,要部署SimuLand所提供的模擬攻擊實驗室環境,至少要具備一個Microsoft 365 E5授權及一個Azure租戶,其它需求則根據不同的實驗室環境而定。

微軟亦鼓勵安全研究人員分享端對端的攻擊路徑,或是貢獻其它的偵測規則。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-04

2026-03-03

2026-03-02