攝影/黃郁芸

每隔數日就會看到有企業貼出公告,說明自身遭受DDoS攻擊,如今,DDoS攻擊已成為新常態,但,你知道每個月有多少DDoS攻擊事件在臺灣發生嗎?中華電信今日(5/4)在臺灣資安大會揭露,今年第一季全臺DDoS攻擊數據,1月時,DDoS進階防護區防護了逾300次攻擊,其中,最大攻擊流量達58.1Gbps,而主要遭受攻擊的產業為金融保險和貿易銷售。

回顧1至3月間臺灣DDoS攻擊趨勢,中華電信以兩個面向來分析,分別是旗下DDoS防護服務的進階防護區,以及HiNet接取網路部分。DDoS進階防護區的部分,1月份時,中華電信觀察到307次攻擊,進入2月後,攻擊次數較為減少,下降為243次,3月份再降為195次。

單看3月份DDoS防護區的攻擊狀況,最長攻擊時間為74分鐘,平均攻擊時間則落在30分鐘內,而整體195次攻擊數相比2月份,減少了48次,降低近2成,但,單次最大攻擊流量達49.6Gbps,相比2月的16Gbps最大攻擊流量,增加逾兩倍。

中華電信數據通信分公司資訊處資安產品與技術顧問組組長吳明峰表示,單看攻擊流量數值49.6Gbps,會感覺這流量不是特別大,但他指出,一般企業已無法承受這樣的攻擊流量,不僅沒有足夠的頻寬待命,後端伺服器也無法承受。

接著,HiNet接取網路的部分(不包含DDoS進階防護區),也就是中華電信可看到的所有DDoS攻擊,1月份時,共觀察到121次攻擊,2月下降至77次,3月則回升至95次。相比2月份,3月份DDoS攻擊次數增加18次,成長23.37%,其中,單次最大攻擊流量達273Gbps,增加逾1倍,更遠遠高於同月DDoS防護區的最大攻擊流量49.6Gbps。

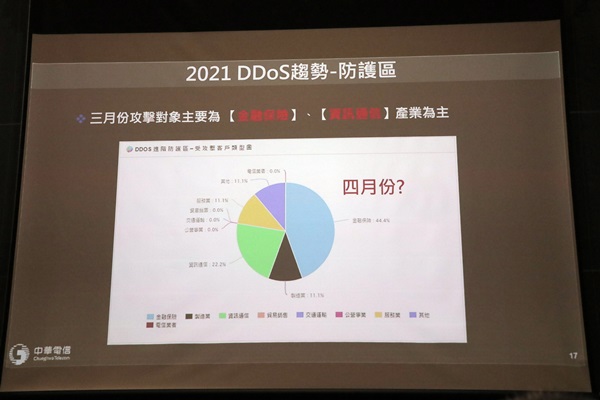

接著,吳明峰以產業別遭受DDoS攻擊的影響,來分享第一季的DDoS攻擊趨勢。DDoS攻擊防護區內受攻擊的對象,1月份時,以金融保險業和貿易銷售業為主,分別占59.1%和31.8%,接續是資訊通信業、製造業,而2月份被DDoS大為攻擊的產業是金融保險業和資訊通信業,金融保險業受攻擊的占比更達76.9%,3月主要攻擊對象一樣是金融保險業和資訊通信業,接續是服務業、製造業。

資訊通信業中,尤以遊戲、購物網站等,最常成為駭客攻擊的目標,吳明峰表示,玩家在玩遊戲時,無法接受任何延遲,因此,常成為駭客攻擊標的,他提到,4月份時,遊戲業也遭受大量的攻擊,其中更觀察到有攻擊的流量超過200Gbps。

攝影/黃郁芸

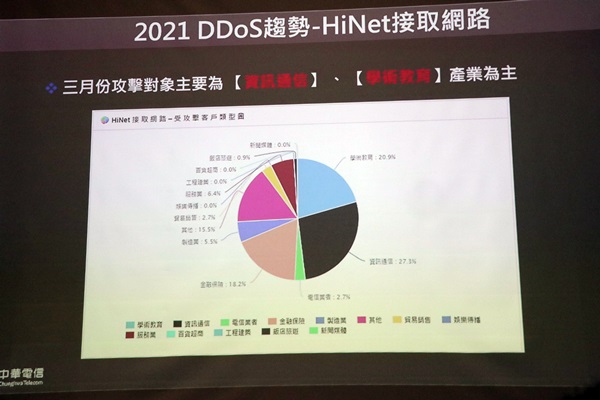

而HiNet接取網路的部分,1月份,DDoS攻擊對象以資訊通信業和學術教育產業為主,分別占40.9%和17.4%,接著是金融保險業、製造業、電信業和服務業,至2月份,主要攻擊對象變為資訊通信業和金融保險業,分別占43%和20%,緊接著是占比17%的學術教育,再來是服務業、製造業和電信業,3月主要攻擊對象又回到1月份的資訊通信業和學術教育產業,分別占27.3%和20.9%,接著是金融保險業、服務業、製造業、貿易銷售和電信業。

攝影/黃郁芸

第一季每月最高上看300次DDoS攻擊,在這數百次的DDoS攻擊背後,更藏著無數的攻擊方式,包含小封包、大封包、反射式攻擊、連線性消耗伺服器頻寬等方式。吳明峰表示,根據調查發現,傳統方式仍是最常發生的攻擊類型。

以DDoS進階防護區來看,3月份195次的攻擊裡,以TCP RST Flooding、異常流量為主要的攻擊類型,分別發生83次和81次。

吳明峰表示,TCP RST Flooding攻擊的特色是,具有非常小的攻擊封包與流量,所以,企業如果只監測流量變化,並無法察覺伺服器遭受攻擊,他指出,這些封包大小雖小,但因封包量大,會持續影響企業頻寬裡的所有網路設備,包含防火牆、伺服器等都會被攻擊拖垮。

在中華電信接取網路服務方面,3月份近百次的攻擊量中,攻擊類型主要以異常流量為主,有63次攻擊都是採異常流量的攻擊方式。

惡意連線在北市發生率最高,占全國惡意連線企業數近22%

另外,吳明峰還揭露中華電信用情資掌握的惡意連線事件分析數據,來勾勒企業對外連線到惡意中繼站的輪廓。1到3月份間,全臺各地出現惡意連線事件的企業數超過1.6萬家。

其中,臺北市占21.5%居冠,有3,531家企業連線到了惡意中繼站,其次是新北市,占17.78%,接著是,臺中市、桃園市、高雄市、臺南市、新竹、彰化,他們是企業出現惡意連線事件數量的前八大縣市。

攝影/黃郁芸

以產業別來看惡意連線事件的狀況,批發零售業受影響的企業數量最高,有近4千家零售企業與惡意中繼站連線,占24%,再來是製造業,有近3千家企業受感染,占18%,接著是,二類電信占18%、不動產業占5%,還有營造工程業占4%,相當於679家企業受惡意網站連線威脅。

此外,中華電信也針對自身提供的兩種線路類型:非固定制線路和固定制線路,進行惡意活動分析。根據調查,中華電信發現非固定制線路的惡意活動較多,占連線惡意中繼站企業數的64%,是固定制線路36%占比的1.8倍。

攝影/黃郁芸

吳明峰表示,推測是因為大部分企業把資安防護設備放在固定制線路裡,並把非固定制線路放在外圍使用,所以,受到的資安防護相對少,惡意連線數量因而較多。

除了DDoS攻擊、惡意連線事件外,吳明峰也點出今年企業應注意的其他主流資安威脅,包含了勒索病毒、APT攻擊、IoT裝置漏洞、供應鏈風險、網路釣魚和挖礦。

日前,蘋果產品發表會前,駭客團體REvil以勒索軟體攻擊廣達,獲得蘋果產品資料,就是近期勒索軟體攻擊事件最具代表性的例子。吳明峰表示,勒索病毒對駭客來說是容易獲得豐厚報酬的方式,且開發一隻勒索病毒,僅需1至2個月,因此,勒索軟體會持續是威脅企業營運和整體安全的最大威脅。

針對近期常出現的目標式勒索攻擊,吳明峰也向企業提出應對建議,從目標式勒索4階段的駭客攻擊方式,來面對風險。首先,在入侵階段,駭客會暴力密碼破解,還有透過社交工程與釣魚郵件,進行APT攻擊,對此,吳明峰建議企業建立持續性的弱點管理,還有盤點對外暴露的資產。其次,進入橫向擴散階段,駭客會利用無檔案攻擊,還有各式系統管理工具,像是WMI,來橫向擴散威脅。因應上述狀況,吳明峰表示,企業需建立資安監控與事件處理機制,還有隔離重要系統網段等。

下一階段是資料竊取,駭客會通過資料庫存取、影子IT、各式加密通道等方式,傳輸企業裡的資料至外部。吳明峰提出幾點建議,包含導入資料外洩防護機制,還有監控異常存取行為,以及控管使用者權限。

最後,當目標式勒索進入勒索軟體大規模加密階段後,駭客會先停止防毒軟體與安全防護機制,然後,透過大規模派送機制,入侵像是AD、資產管理系統等,來派送勒索軟體。所以,吳明峰建議企業建立備份及還原機制,以及防止駭客透過AD進行大規模派送,還有,需定時進行相關演練。文◎黃郁芸

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02