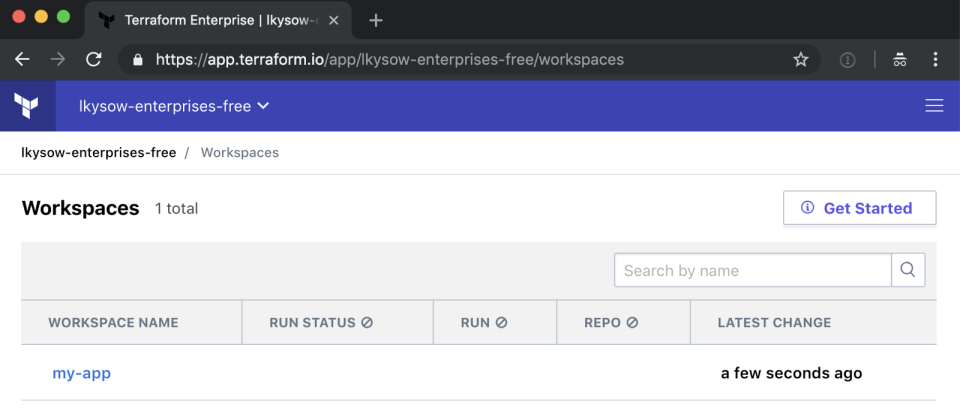

HashiCorp提供基礎架構開發、變更及版本控管的Terraform工具(如上圖示意,圖片來源/HashiCorp)目前仍暴露於Codecov Bash Uploader工具遭駭風險中,在修補程式出爐之前, HashiCorp建議開發人員,init執行時最好以TLS連線保護下載官方Terraform供應商二進位檔,並以新金鑰和簽章手動驗證Terraform及其供應商。

上星期程式開發測試服務業者Codecove爆出被駭,可能導致供應鏈攻擊影響客戶。DevOps基礎架構工具廠商HashiCorp自曝的確受到影響,導致加密金鑰外流。

Codecov於4月1日發現該公司的Bash Uploader script遭非授權存取及修改,可能危及客戶。Bash Uploader是供客戶上傳軟體開發專案的覆蓋率報告到Codecov的工具。駭客利用該公司Docker映像檔建立過程中一項瑕疵取得密碼,進而將Bash Uploader script中的IP位址,由Codecov改為駭客控制的伺服器,藉此悄悄蒐集客戶的重要憑證,包括API金鑰、令符及任何儲存在CI(continuous integration)環境中的資訊等,可能危及客戶網路上的服務或資料庫、應用程式碼。

路透社報導,Codecov擁有P&G、GoDaddy、IBM等2.9萬家客戶,駭客可能已藉由Codecov存取其他開發工具軟體業者及服務廠商的公司網路。

雖然其他客戶都宣稱未發現程式碼被駭客修改的現象,但HashiCorp坦承自己用於訊息加密、驗證程式的GPG私密金鑰已經曝露外流,這影響任何手動或自動以SHA256SUM檔案及相關簽章來下載該公司軟體的客戶。

經過調查,未發現外流的GPG金鑰有非法使用的情形,不過為防萬一,HashiCorp已經輪換金鑰,發布新的GPG金鑰對,並廢止已曝光的GPG金鑰。現有HashiCorp軟體版本都經過檢查及重新簽發。

HashiCorp表示,駭入事件僅影響SHA256SUM簽章機制。HashiCorp軟體在macOS公證(notarization)及Windows AuthentiCode的程式碼簽章都不受影響,而從releases.hashicorp.com 網站下載Linux(Debian和RPM)套件的簽發也安全無虞。

但HashiCorp說明,該公司基礎架構即程式碼(infrastructure as a code)工具Terraform還未解決問題。Terraform為提供基礎架構開發、變更及版本控管的工具,也是使用GPG金鑰。它會在terraform init執行過程中自動下載供應商的二進位檔時執行簽章驗證。HashiCorp表示會再發布Terraform及相關工具的修補程式,以便在未來自動驗證程式碼時使用新的GPG金鑰。

但在此之前,HashiCorp建議開發人員,init執行時最好以TLS連線保護下載官方Terraform供應商二進位檔,並以新金鑰和簽章手動驗證Terraform及其供應商。

此外HashiCorp表示將持續調查是否有其他資訊外洩,會持續採取事件回應措施,有新進展也會持續通知用戶。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02