疫情的影響,導致許多人失業,因此,LinkedIn出現符合個人條件的職缺,是很吸引人的。只不過,有心人士利用這點,作為感染的開端。

資安廠商eSentire發現,在LinkedIn尋找工作的使用者,收到符合個人條件的職缺壓縮檔,當使用者開啟檔案後,就會觸發惡意安裝。但他們表示,這次策劃利用LinkedIn職缺,進行感染的組織,未查證出是來自哪一個駭客團體,但這起攻擊的工具,被稱為more_egg,不過,這個工具本來就存在,曾被FIN6、Cobalt 團體及Evilnum這三個威脅組織使用過。

而這次的more_egg,其實是來自威脅組織Golden Chickens,他們提供惡意軟體即服務(MaaS),將後門出售給網路犯罪份子(如上述的三個威脅團體)。因此,一旦在受害者的設備上發現more_egg,Golden Chickens的客戶就能透過受感染的設備進行惡意行為,包括上述的竊取資料,或是安裝勒索軟體等。

不過,這次的釣魚攻擊,eSentire表示,未查證出是來自哪一個駭客團體,但目前得知more_egg這個惡意軟體即服務,曾被FIN6、Cobalt 團體及Evilnum這三個威脅組織使用。

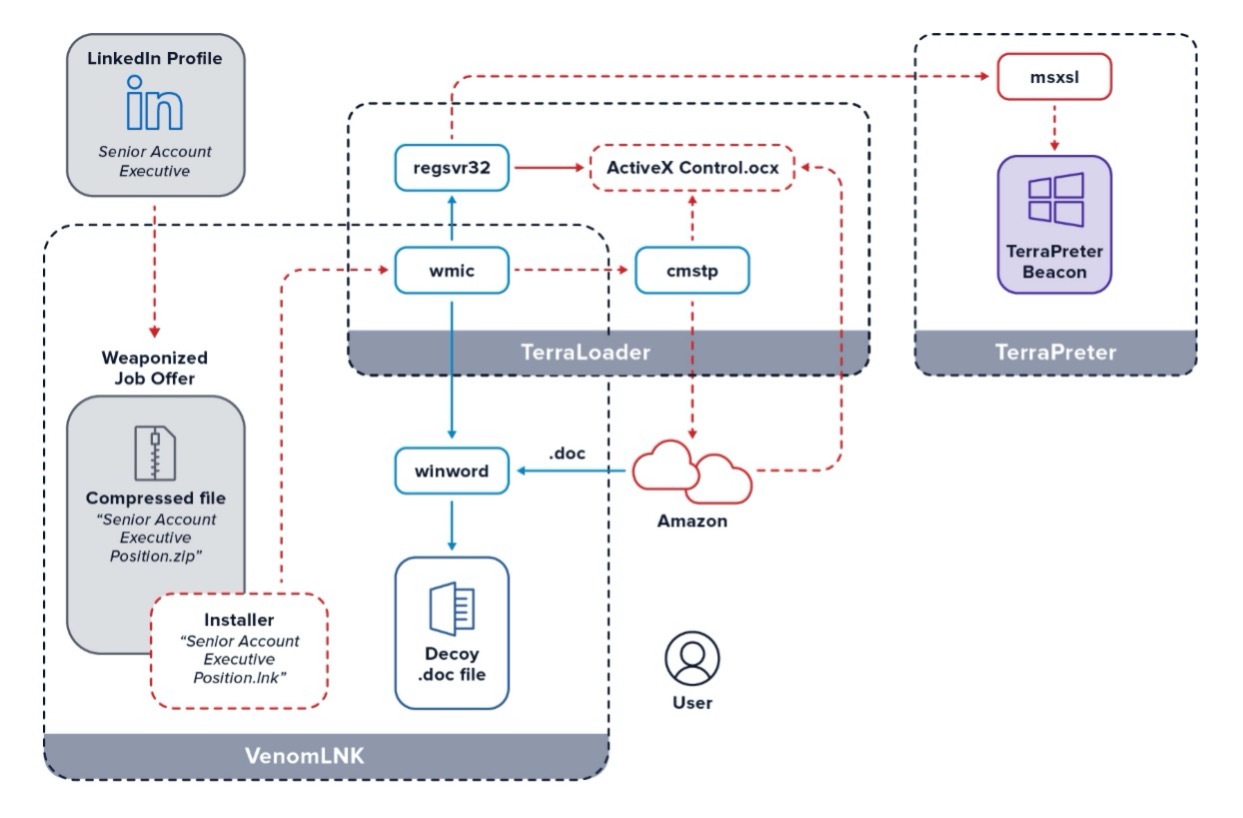

關於攻擊者寄出的這個惡意的壓縮檔,裡面藏有木馬程式,駭客的目的是想操控感染的電腦或設備,進行惡意行為。而感染的過程,是當LinkedIn使用者開啟了壓縮檔後,就會在背景中執行名為more_egg的無檔案後門程式,而在初始階段,會偷偷地先被執行VenomLNK這支惡意程式,透過濫用Windows Management Instrumentation(WMI),啟用惡意軟體外掛程式下載器TerraLoader,該下載器控制了Windows認可的處理程序檔案cmstp和regsvr32,當啟動了TerraLoader,就會向受害者顯示誘餌的word文檔。而上述的cmstp,是與WMI連接,配置檔案安裝或移除連線的設定檔,所以如果有惡意指令,將會觸發其執行惡意程式。regsvr32則是控制項命令工具,可註冊或取消控制項檔案。

而顯示的文檔,是假冒合法的就業申請表,實際上,只是用於分散受害者的注意力,讓受害者無法察覺到在背景執行的more_egg任務,然後TerraLoader會將msxsl檔安裝至使用者漫遊的設定檔,並從公有雲服務Amazon Web Services下載ActiveX控制項(.ocx檔),並載入TerraPreter這支惡意程式。

之後,TerraPreter透過msxsl這個非法副本,作為信標傳出信號至C2伺服器,而這個信標代表more_egg已就緒,供Golden Chicken的客戶登入,並開始執行他們的目標,利用這些受感染的電腦,用惡意軟體繼續去感染受害者,或成為立足點進入受害者的網路,以達到竊取資料的目的。

然而,為何攻擊方式依然難以察覺?因為惡意檔案很難被察覺,所以透過濫用合法簽署的Windows處理程序,使防毒軟體或其他安全檢查不會對檔案進行偵測。

熱門新聞

2026-01-06

2026-01-06

2026-01-06

2026-01-05

2026-01-08