各界資安研究人員正在強化他們的虛擬機器,以避免惡意軟體樣本察覺出他們隱匿的監測行為。國外資安團隊MalewareHunterTeam,在3月15日的推文提到,釣魚網站開發者也正進行相反的研究,檢查他們的瀏覽器是否在模擬出的環境中執行,進而迴避檢測。

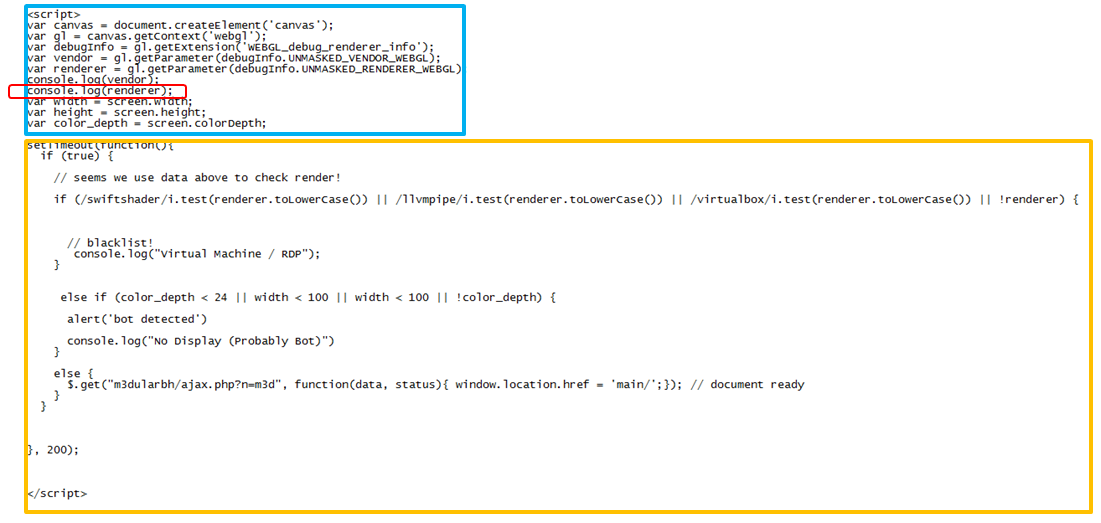

而從推文中,所列的程式碼畫面,我們可以看到為何能在檢測出網站是否於虛擬環境中執行,當中有兩大關鍵之處,第一點是藉由JavaScript編寫的WebGL API的功能取得虛擬機器的資訊。第二點則是透過檢查顯示器的尺寸還有色深,判別瀏覽器是否可能在無顯示器設備上運行。

這段程式碼中,上半部(藍色)的宣告,是利用WebGL API 的功能性,讀取虛擬設備的資訊。特別是第二個console.log(紅色),會列印出renderer的規格,能夠得到虛擬環境中的設備及顯示器回傳的資訊。

而下半部(橘色)則是判斷顯示器狀態,利用渲染套件設定出標準值的寬、高,以及色深的參數範圍,去比對設備是否為常見的規格,並記錄資料狀態。

由此,我們能夠推測,當駭客用這個檢測方式,就能夠知道他們的詐騙網站並非於一般瀏覽器的環境執行,且沒有正常的顯示網頁畫面,此時,他們可以根據這個狀態讓網站不會依照原有的方式呈現。而且,在那樣異常狀況下,資安人員可能就察覺不出這是釣魚網站,更需要強化虛擬環境的擬真程度。若在無顯示器設備下瀏覽網頁,也需設法維持網頁呈現的流程,才能讓釣魚網站依照原本方式顯現。如此一來,檢測的方式也才不會因此打草驚蛇。

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-02-26

2026-03-02

2026-03-02