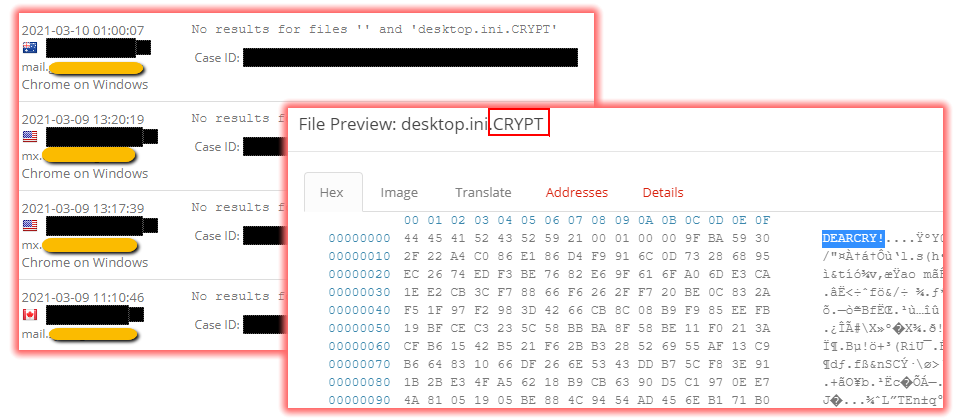

安全研究人員Michael Gillespie主持的ID Ransomware網站,在上周接到數個受害者上傳的勒索軟體樣本,包括.CRYPT副檔名的檔案及DEARCRY!檔案特徵,來自美國、澳洲及加拿大的Exchange伺服器IP位址,顯示Exchange伺服器可能已遭勒索軟體感染。(圖片來源/Michael Gillespie)

微軟Exchange漏洞攻擊的災情日益擴大。除了國家支持的駭客組織外,微軟上周也警告,有駭客利用這4個漏洞對Exchange Server客戶網路植入勒索軟體。

首先發現DearCry的是安全研究人員Michael Gillespie,他主持的ID Ransomware網站上周接到數個受害者上傳的勒索軟體樣本,包括.CRYPT副檔名的檔案及DEARCRY!檔案特徵,來自美國、澳洲及加拿大的Exchange伺服器IP位址,顯示Exchange伺服器可能已遭勒索軟體感染。

微軟安全情報小組隨後也證實,攻擊者駭入未修補漏洞的本地部署Exchange伺服器後,植入DearCry(或Win32/DoejoCrypt.A)。

DearCry是首個鎖定ProxyLogon漏洞的勒索軟體。不過這個勒索軟體並非自主複製的蠕蟲程式,而是由某個駭客組織駭入Exchange伺服器後植入。但這個勒索軟體背後的駭客組織為何則不得而知。

微軟端點安全軟體Microsoft Defender 已經自動更新定義檔,可在偵測到DearCry時加以封鎖。

不過周末安全廠商Kryptos Logic發現將近7,000個經由Exchange漏洞植入的webshell,這些shell是攻擊者用來植入勒索軟體。這意味著,如果企業尚未修補漏洞,還會有其他勒索軟體上門。

DearCry也是駭客針對合稱為ProxyLogon的Exchange Server漏洞群,所打造出的最新威脅。微軟3月2日公告中國支持的駭客組織Hafnium,已利用ProxyLogon攻擊本地部署的Exchange系統。不過安全廠商ESET分析,其實至少還有其他10個駭客組織或攻擊程式,也正試圖駭進Exchange Server。許多針對ProxyLogon漏洞的攻擊早在去年底便展開,以致於3月2日微軟發布安全修補當周,Exchange Server全球被駭災情迅速擴大。這些攻擊多半源自國家支持的APT駭客組織,被駭組織涵括電信、石油、IT、房仲及政府等單位。

安全廠商估計3月2日起三天內,光是美國就有超過3萬家組織的Exchange Server被駭,全球受害者也可能來到數十萬,包括歐洲金管會旗下歐洲銀行管理署(European Banking Authority)。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09