Fox-IT威脅分析師吳宗育表示,Emotet的中繼站設計成多層次網路架構,目前推估有三層,為什麼要做這樣的架構設計,除了提高破獲難度外,是否還有其他原因,外界不得而知。(圖片來源/趨勢科技)

根據US-CERT的說法,類似歐洲刑警組織這種針對Emotet傀儡網路的掃蕩行動,每一次行動至少都要花費百萬美元以上,顯見,這種傀儡網路對全球造成的損失雖然巨大,但警方想要抄家,也非易事。

Emotet最早在2014年就是一個金融木馬的駭客組織,但後來慢慢轉型,成為提供網路犯罪基礎架構,以及相關惡意程式與工具的幕後黑手。

Fox-IT威脅分析師吳宗育(ZY Wu)則從技術層面,來剖析Emotet這個全球規模數一數二的傀儡網路,他表示,Emotet 中繼站設計成多層次網路架構。

第一層為受 Emotet 感染的受駭主機,第二層通常架設於被入侵的網站伺服器上,而第三層(目前主流共識的研判)為黑客實際註冊的伺服器,每一層架構會負責將流量導向下一層。他坦言,Emotet這樣的設計方式,除了讓執法單位拔除整個傀儡網路的難度更高之外,也使外界更難窺得完整的網路架構。

進一步分析可以發現,此架構第一層的中繼站為受感染的電腦,這些電腦時常隱藏在區域網路 (NAT)內部,Emotet 模組化的設計得以在感染電腦後,從中繼站派送通用隨插即用模組 (UPNP Module),此模組會向區域網路的路由器,來註冊通訊埠轉發(Port Forwarding),讓外網受感染的機器可與位於內網的傀儡電腦進行溝通。

因為Emotet在相關惡意程式的派送和部署等相關的設置,都可以透過自動化方式完成,也會使得相關網路駭客組織管理、設置惡意網路的成本降得更低。

他也引述根據趨勢科技的研究來印證,因為在2018年,這傀儡網路有兩組互不相通的架構平行運作,至今,大家已觀察到三組獨立架構,只不過,Emotet為何採用這種網路架構?背後原因仍然成謎。

Emotet最主要的三種傳播方式

事實上,若單就Emotet而言,也是最惡名昭彰的垃圾郵件傀儡網路。

吳宗育表示,Emotet有三種主要的傳播方式,第一種是透過帳號密碼竊取模組(Credential Stealer Module),將受害者電腦上的帳號、密碼傳送回中繼站,回傳的資料中,就有機會得知包含信箱的帳號、密碼等資訊。

第二種就是使用郵件竊取模組(Email Stealer),將受害者電腦上的信件傳送回中繼站,再從信件中,獲得攻擊目標的資訊。從2019年底開始,傀儡網路也會回覆偷取的信件,藉此增加社交工程成功機率。

至於第三種,則是垃圾郵件發送模組(Spamming Module),從受害者電腦上登入被竊取的郵件信箱帳密,並自動寄出垃圾郵件。

這個方式也與以往垃圾郵件發送方式不同,該模組因為通過郵件伺服器的認證,寄送者會視為正常的郵件伺服器。

而Emotet 對內則會利用字典檔攻擊方式,針對管理者共用機制(Admin Shares)、Wi-Fi伺服器進行散播;這些字典檔的字庫內容,就可能是來自遭竊取帳號、密碼中所統計出來的最常使用的弱密碼。

吳宗育表示,若以技術角度面切入分析可以發現,自2018年起,Emotet對外提供網路犯罪服務的對象,屈指可數,有哪些主要客戶?如用The Trick gtag=mor開頭的集團,以及使用Qakbot 的集團。

他指出,目前俄羅斯菁英網路犯罪組織經營方式,已和一般中小企業無大差別。

以俄羅斯檢調單位對Lurk網路犯罪集團的起訴書為例,該集團於莫斯科與葉卡捷琳堡,皆設有實體辦公室,所以,此次八國聯手對Emotet抄底的據點,也有可能是Emotet的實體辦公室,而這和其他俄羅斯菁英網路犯罪組織的運作趨勢相符。

面對Emotet的解決之道

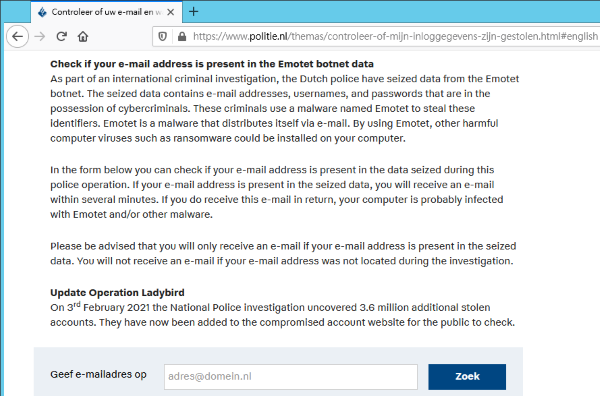

因為Emotet是透過垃圾郵件散布,如果使用者或許無法察覺個人電腦遭到Emotet「挾持」的話,會有甚麼特徵呢?吳宗育表示,目前所知,荷蘭警方有提供電子郵件查驗的服務,可以確認個人使用的電子郵件是否是Emotet用來濫發垃圾郵件的傀儡電腦(查驗網址)。

另外,也可以細心一點從日常工作和生活中觀察異狀,吳宗育舉例,像是有信件來往的客戶向你抱怨,說你跟他的信件來往中怎麼多了一個看不懂的附件或是url等,都可能是個人電腦遭到Emotet等傀儡網路濫用的徵兆。

雖然,現在的惡意程式不容易讓一般使用者察覺,也不容易檢查,但如果懷疑垃圾郵件的附件可能是惡意文件,可以上傳VirusTotal做檢查,但這對於加密附件無效。

他也說,因為惡意程式會自動化的往內網橫向移動,也會利用社交工程方式,引誘使用者毫不遲疑地打開郵件,他建議,防毒軟體的掃描是不可或缺的基本工具,若有疑似現象時,建議應該要請專家來進行檢查。

趨勢科技指出,Emotet主要通過電子郵件傳遞,採用社交工程技巧,並可能使用合法的電子郵件地址發送。為避免在不知不覺中下載此惡意軟件,因此,趨勢科技建議,使用者應該要避免打開未知或可疑的電子郵件。

由於Emotet放棄了SMB漏洞作為傳播方法,趨勢科技表示,保持使用者電腦系統更新,也很重要;透過定期更改密碼,對於打擊Emotet也很有用。趨勢科技也觀察到,該惡意軟件會丟棄瀏覽器和電子郵件密碼抓取模塊,藉此竊取使用者的憑證,或是使用類似Mimikatz等黑客工具來恢復存儲的密碼。

Emotet在疫情大流行期間活躍,常用COVID-19作為垃圾郵件主旨

2020年因為COVID-19全球大流行,對於許多網路犯罪集團也造成衝擊。吳宗育觀察表示,COVID-19在俄羅斯肆虐的那段期間,很多惡意活動都處於停止或類似休眠的狀態,就像俄語系的網路犯罪集團或黑客族群都死了;但後來隨著封城措施逐步解封,原先俄語系的網路犯罪集團的網路活動,又陸續活躍起來。他認為,從上述的現象也可以印證,這些網路犯罪集團的本業,極可能有實體辦公室。

因為Emotet是一個很愛用時下當紅話題來誘騙受害者手段的網路犯罪集團,許多資安專家也發現,他們會使用大量與COVID-19相關郵件主題,來攻擊受害者,甚至包含各種醫療機構在內。

電腦使用者如果想要確認自身是否曾經淪為Emotet傀儡網路的其中一員,想確認電子信箱是否遭到濫用,可以採用荷蘭警方的電郵查驗服務做相關的確認。

阻擋Emotet必用的惡意IP位址清單

這次八國聯手抄底Emotet,各國執法單位也掌握不同IOC的IP位址,Fox-IT威脅分析師吳宗育(ZY Wu)表示,企業資安從業人員務必將相關的IP位址匯入自家的防火牆規則中,一旦察覺到企業內網環境對外連線到下列IP位址,應該要盡速請資安事件調查專家介入,清理可能遭到Emotet污染的內網環境。下列是阻擋的IP位址清單:

80.158.3.161:443

80.158.51.209:8080

80.158.35.51:80

80.158.63.78:443

80.158.53.167:80

80.158.62.194:443

80.158.59.174:8080

80.158.43.136:80

熱門新聞

2025-12-24

2025-12-26

2025-12-26

2025-12-26

2025-12-26

2025-12-29

2025-12-26