今年1月歐洲刑警組織以及8國警方合作切斷Emotet基礎設施運作。上圖攻堅現場就像是宅男工作室,除了一臺臺電腦外,還有一大堆硬碟、隨身碟以及大量現金。(圖片來源/烏克蘭警方)

一群烏克蘭警察荷槍實彈闖進一棟民宅進行攻堅,雷霆萬鈞的逮捕行動,氣勢驚人。進入民宅內,舉目可見的景象,並非黑幫電影常見火力驚人的槍枝,也不是各種粉狀物,反而是一臺臺沒有安裝機殼的電腦、伺服器,甚至還有一大堆的硬碟、隨身碟,以及大量的現金鈔票等等。

因為,烏克蘭警方這次逮捕的不是常見的販毒、擁槍自重者,或是強盜殺人的罪犯,而是看似距離民眾生活很遠、影響卻很深的網路犯罪集團。而且,在這次攻堅行動遭到烏克蘭警方逮捕的兩名罪犯,也不是一般的黑帽駭客、網路攻擊組織成員,而是全球規模最大傀儡網路Emotet的系統管理員。

事實上,網路犯罪已經是各國面臨最嚴重的資安威脅之一,無遠弗屆的網際網路,也讓網路犯罪的幕後主使者,不一定要藏身在本國境內,加上,現在有越來越多駭客組織透過雲端服務,將各種網路犯罪工具轉變成可營利的服務,不僅做到網路犯罪無國界,更可以做到駭客家中坐,千里之外就可以操控各種網路犯罪的發生。

網路犯罪集團擁有的強大的攻擊武器,其實就藏在警方找到的一臺臺硬碟中,當中存放著各式各樣的惡意程式、傀儡網路,以及垃圾郵件內的惡意連結和下載器(Downloader)等。而這種網路犯罪的攻擊武器,並不是真實世界中的各式槍枝彈藥,而是儲存在各種硬碟中的惡意程式,同時,還有精心打造的網路基礎架構,這些也是網路犯罪黑色產業鏈中,得以持續發展的關鍵之一。於是,有人說:「惡意程式不死、網路犯罪不止」,無疑就是最貼切的資安威脅寫照。

黑色產業的蓬勃發展,可能在很多人的意料之中,但為何他們生生不息、始終無法趕盡殺絕?「有利可圖」說得簡單,但能否長久經營、永續發展,一定有他們獨到的經營之處。

若以烏克蘭警方此次參與逮捕Emotet傀儡網路的網路犯罪為例,我們可以發現,這些網路犯罪集團為了在最短的時間內,將全球資安專家或執法單位找到、能藉此掌握Emotet的漏洞修補完成,軟體開發和修補的「速度」就是關鍵。

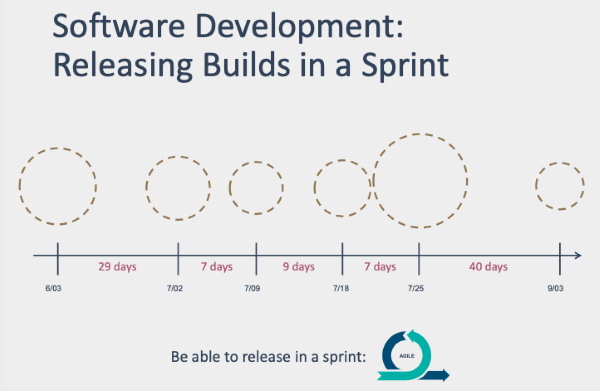

而且,有些資安專家也察覺Emotet已經做到了軟體快速迭代,而原因正是Emotet採用了敏捷式的軟體開發方式,才可以在和全球執法單位以及資安公司的全面圍堵和追殺中,從傳統的金融木馬持續轉型,成為提供網路犯罪工具和服務的組織,並成為全球規模最大的垃圾郵件發送傀儡網路。

1月27日歐洲刑警組織(Europol)宣布,在歐洲刑警組織以及其他八個國家的警方通力合作之下,他們切斷了Emotet的基礎設施運作。其中,烏克蘭警方攻堅民宅的過程,也逮捕到兩名Emotet系統管理員,攻堅現場就像是宅男工作室,除了一臺臺電腦外,還有一大堆硬碟、隨身碟以及大量的現金。圖片來源/烏克蘭警方

瓢蟲行動展現執法單位掃蕩網路犯罪集團實力

黑色產業的網路犯罪集團和執法單位的對峙,往往是漫長且無止盡的,因為面對網路犯罪集團或一般企業組織,只需對方有一個小漏洞,就可以「攻擊」,所以,無論是執法單位想要趁隙而入,或者是企業想做到全面防守,都是高難度的任務。

烏克蘭警方這次的攻堅行動,其實是歐洲刑警組織(Europol)日前聯合包括荷蘭、德國、美國、英國、法國、立陶宛、加拿大,以及烏克蘭等八國警方,以及許多資安研究人員攜手掃蕩的行動之一,目的是破獲全球規模最大的傀儡網路(Botnet)Emotet的網路基礎架構,而這項攻堅外界稱之為瓢蟲行動(Operation Ladybird)。

該次行動中,不僅逮捕Emotet的系統管理員,也針對位於九十多個國家、負責下命令與指揮(Command and Control Infrastructure)的基礎架構,進行大舉破壞並接管。

從烏克蘭警方釋出的逮捕影片中,我們則可以發現,警方同時查獲許多現金、電腦和硬碟等設備,更直接逮捕Emotet的兩名系統管理員。

烏克蘭警方對外宣稱,Emotet造成的損失估計超過25億美元,主要傳播途徑是透過垃圾郵件,散布惡意連結,以及惡意文件──透過微軟Word文件巨集,可以在受害的電腦中,下載銀行木馬及勒索軟體等惡意程式。

對於此次Emotet的偵破,精通俄文並長期觀察Emotet等網路犯罪組織運作模式的趨勢科技威脅架構師Fyodor Yarochkin(費爾多)表示,這次全球執法單位可以順利破獲Emotet基礎架構和逮捕系統管理員,是因為警方有長期的觀察和布局,才可能成功。

而從這次的掃蕩行動,警方發現,Emotet提供的各種基礎架構和網路犯罪工具,往往都是和會說俄文的網路犯罪組織共用,甚至有研究指出,Emotet傀儡網路不會入侵及操控俄語系的電腦。

事實上,這次歐洲刑警組織和八國警方聯手策畫的瓢蟲行動,雖然不是第一次大規模針對傀儡網路的掃蕩行動,但同樣懂俄文的Fox-IT威脅分析師吳宗育(ZY Wu)認為,此次行動頗具意義。

根據他的觀察,此次行動聯合了八個國家的執法單位,而且在同一週針對Emotet進行打擊,其中也包含以往比較親俄羅斯的烏克蘭警方。

因此,本次行動不僅展現執法單位對於打擊網路犯罪的行動力,因為Emotet相對於其他網路犯罪組織顯得保守謹慎,各界也了解到,唯有親俄的烏克蘭警方才能夠逮捕到Emotet系統管理員,並讓其他網路犯罪組織暫時消停。

Emotet像是採用敏捷開發的黑產商業軟體公司

Fyodor Yarochkin長期觀察各種駭客集團的運作模式,對於Emotet屹立不搖的原因,他提出一個出乎大家意料卻合理的論點,那就是:Emotet的運作模式更像是一般的商業軟體公司,只不過他們是以惡意軟體的開發為主,其內部組織架構如同一般商業公司,有系統管理員、軟體開發工程師和老闆等專業分工體系。

他說,若從Emotet各種惡意程式的開發、維運,以及各種惡意程式版本快速迭代、功能更新等過程來看,Emotet有系統管理員、軟體開發工程師、老闆、開發團隊等,再對照他們「出品」的各種惡意程式版本更新速度、新功能增加和自動化部署等流程,甚至可以確定:Emotet更像是一個採用敏捷開發(Agile)的惡意程式商業軟體公司。

然而,敏捷開發不代表快速的軟體開發,而是軟體開發團隊可以針對過去在開發過程中,持續修正過往所犯下錯誤進行的快速迭代過程。

Fyodor Yarochkin指出,若分析Emotet惡意程式每一次的版本更新,我們可以發現,Emotet每次版本更新,其實都會「回應」市面上執法單位或是資安公司的防禦機制,就算守方從特定功能面向,阻絕了Emotet進一步的散布,等到下次的軟體更版,Emotet就會另闢蹊徑,新增不同的功能,針對那些被阻絕的散布管道或是通訊協定,提出新的手法來對應。

而且,Fyodor Yarochkin也說,Emotet惡意程式不論是主要的版本更新或是小型的功能新增,都會先在某一個測試環境測試功能後,才正式發布到產品更新、派送或部署的產品環境中。 「觀察Emotet的惡意程式開發流程,和一般商業軟體公司相比差不了多少,之外,在版本功能更新和更版速度上,也掌握敏捷開發的精神。」他說。

Emotet惡意程式開發流程也相當嚴謹,吳宗育長期觀察指出,從執行檔的特徵也可以發現,Emotet開發團隊採取模式更傾向敏捷開發,頻繁在短時間內釋出小幅更新,前後版本相隔時間最短只有一週。

他也說,在正式使用新開發的模組前,Emotet也會先選擇少量受感染機器進行客戶端實體測試。綜觀整體開發流程,與一般軟體公司的流程十分相近。

更有甚者,吳宗育的觀察也發現,Emotet為了確保服務品質,確保傀儡電腦(也稱肉雞)是有價值的受害者,而不是研究者的虛擬機器,或者是資安產品的連線,Emotet開發團隊經常修改連線通訊協定(Communication Protocol),只要有公開資訊討論關於新版的變化,該團隊總是可以在最短的時間內,散播下一個可用版本;他說,Emotet也會在中繼站上套用各種檢查機制,提高資安研究員窺探新攻擊行動的難度。

因為敏捷開發是一種快速迭代的過程,比傳統的瀑布式開發過程而言,敏捷開發具備快速調整能力,也會在不影響軟體開發流程的情況下,針對各種突發狀況可以即時因應。

吳宗育認為,從Emotet每次惡意程式的更版速度,以及每一次軟體迭代新功能的增加與調整,都可以推測應該是採用敏捷開發方式,也可以和商業軟體開發公司做比擬。

吳宗育肯定指出,Emotet甚至可能聘僱專人檢查各連線是否為模擬器連線,藉此確認資安研究員利用各種方式模仿惡意程式的行為,確認肉雞是否是真正感染惡意程式。

敏捷開發是當前軟體開發的顯學,能讓開發團隊透過快速迭代的方式,持續修正過往所犯下錯誤,不過,這並非特定企業組織或個人專利,網路犯罪團體當然也能採用這樣的作法,快速調整本身「產品與服務」的適應能力。圖片來源/趨勢科技

執法單位掌握Emotet技術面架構弱點

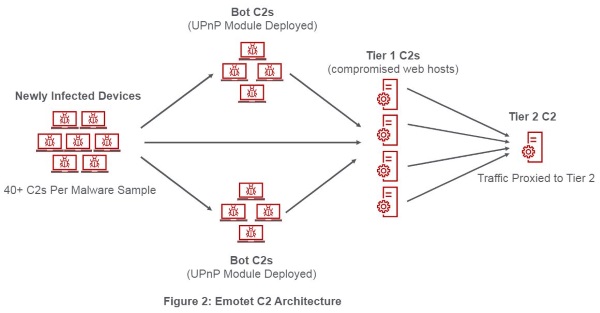

吳宗育表示,此次歐洲刑警組織和八國執法單位聯手掃蕩Emotet基礎設施,該次行動得以成功的關鍵,有賴於相關的執法單位有效掌握Emotet技術面架構弱點。

他表示,此次執法單位從被警方控制的中繼站派送給受感染的傀儡電腦(Bot)一個解除安裝的程式、以及一舉掌控Emotet通訊協定架構中最關鍵的第二層與第三層的伺服器。

吳宗育也以資安分析師的角度觀察,此次行動執法單位對拔除此傀儡網路已經做了充分的準備,並把春風吹又生的可能性降到最低。這次的打擊目標是惡名昭彰許久、也是目前最具影響力的垃圾郵件傀儡網路(Spamming botnet)Emotet,此傀儡網路與使用某些TrickBot、Ryuk俄語系菁英犯罪組織在過去幾年來都是生意夥伴,這次八國聯軍的瓢蟲行動,確實有打擊到某些菁英犯罪組織的痛點。

他也說,相較在美國大選前,美國網路指揮部(Cyber Command)下令打擊TrickBot傀儡網路並未真正解決問題,此次行動在合作與準備方面,可以說給囂張已久的網路犯罪集團還以顏色。

當網路犯罪集團也用敏捷開發,企業該怎麼辦?

從各種對於Emotet傀儡網路的研究發現,這是一個也懂得用敏捷開發的網路犯罪集團,每一次更版,都會因應資安公司的阻擋而有各種不同新功能的增加。對於一般的企業和使用者而言,我們應該要如何因應呢?

吳宗育表示,許多資安公司大多有指派內部相關的專家,針對各個層面(包含從Email,惡意程式,模組元件等)進行深度分析,找出變化速度較少特徵提供資安產品的防護力,舉例來說,垃圾郵件的url蠻長一段時間,都是符合一個Pattern、Document Dropper裡面VBA MARCO執行Powershell的某些設定等,長久以來都有相似性,惡意程式本身的API Hash(雜湊值)以及String Encryption只有常數上的差異等等。

所幸,面對這些網路犯罪集團凌厲的攻勢,相關防禦面作為也不斷在進步,有各種不同領域的專家,來自跨國、跨公司的合作等,但吳宗育坦言,一般企業很難與專業的網路犯罪集團交手,除了尋找資安專家的協助外,也有企業透過資安保險來做相關的損害控管。

Emotet之所以難以杜絕,他們採用的網路架構是關鍵,根據趨勢科技2019年4月發布的調查報告指出,Emotet可能採用了物聯網設備作為命令與控制(C2)的基礎設施。圖片來源/Black Lotus Labs

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09