VMware本周發出安全公告,以修補虛擬化平臺軟體上三項漏洞,包含vCenter一項重大風險的遠端程式碼執行(Remote Code Execution,RCE)漏洞。

ESXi和vCenter Server為vSphere 兩項核心元件。ESXi是建立和執行虛擬機器的虛擬化平臺,vCenter Server則是資料中心內所有主機和虛擬機的統合管理平臺。

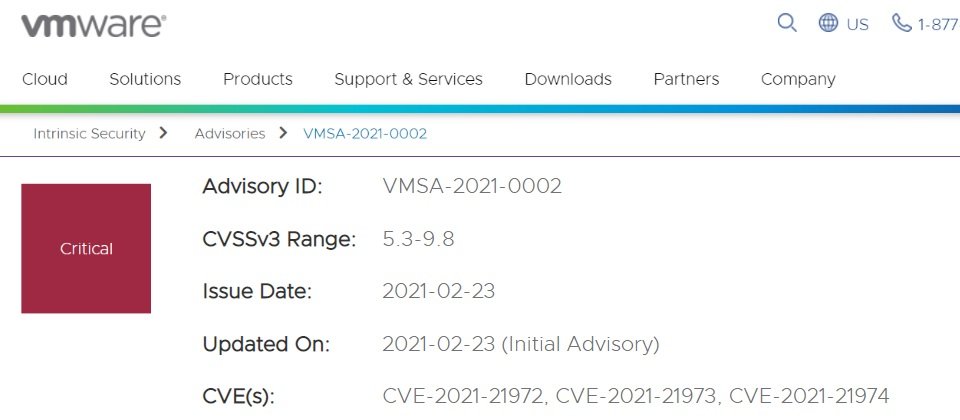

這三項漏洞包括CVE-2021-21972、CVE-2021-21973和CVE-2021-21974。其中CVE-2021-21972和CVE-2021-21973位於vSphere 用戶端軟體(HTML5)。CVE-2021-21972方面,攻擊者若具備port 443網路存取權限,即可在vCenter Server底層OS以最高權限執行任意指令。這項漏洞在CVSS 3.1風險評分表達到9.8分。

CVE-2021-21973則為伺服器端請求偽造(Server Side Request Forgery)漏洞,出在對vCenter Server外掛vRealize Operations (vROps) URL的驗證不當,讓經由網路存取port 443的攻擊者對vROps外掛傳送POST呼叫觸發,可能導致資訊外洩。本漏洞風險評分為5.3。

這二項漏洞皆為VMware接獲Positive Technologies研究人員通報。影響產品包括vCenter Server6.5、6.7、7.0.1及混合雲平臺Cloud Foundation 3.x和 4.x版。

CVE-2021-21974則為虛擬化平臺ESXi中的Open SLP服務中的堆積緩衝溢位(heap-overflow)漏洞。具備port 427存取權限的攻擊者可觸發ESXi主機上OpenSLP服務的漏洞,導致遠端程式碼執行。

這項漏洞是由趨勢科技ZDI研究單位通報。本漏洞影響ESXi 6.5、6.7、7.0及Cloud Foundation 3.x和 4.x版,CVSS 3.1風險評分達8.8。

VMware已釋出更新版本,並針對ESXi的漏洞,建議用戶Open SLP服務不使用時最好予以關閉。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02