四項開源TCP/IP堆疊:uIP、FNET、picoTCP與Nut/Net含有多個安全漏洞,能造成記憶體毀損,進而允許駭客危害裝置、執行任意程式、進行服務阻斷攻擊與竊取機密資訊,波及全球數百萬個連網裝置,美國國土安全部US-CERT對此發出安全公告。

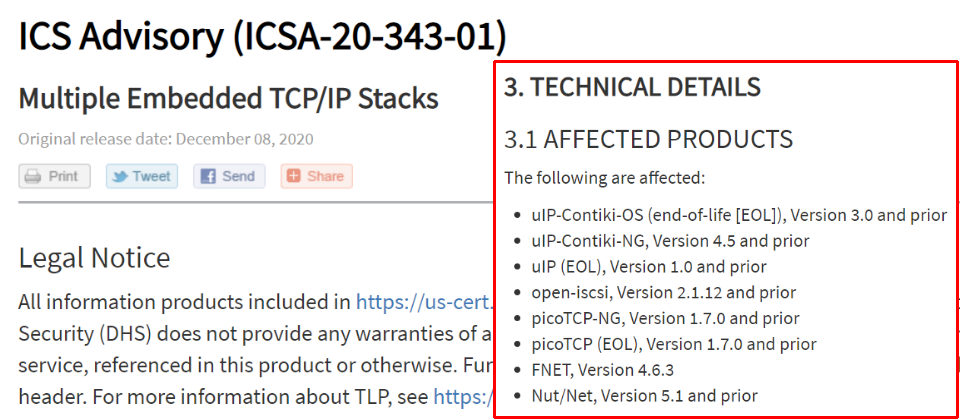

IoT安全業者Forescout本周揭露,包括uIP、FNET、picoTCP與Nut/Net的4項開源TCP/IP堆疊含有33個安全漏洞,這些漏洞被通稱為Amnesia,主要可造成記憶體毀損,進而允許駭客危害裝置、執行任意程式、進行服務阻斷攻擊與竊取機密資訊,將波及全球數百萬個連網裝置。同一天美國國土安全部旗下的US-CERT也對此發布警告(https://us-cert.cisa.gov/ics/advisories/icsa-20-343-01)。

Forescout說明,這4個開源的TCP/IP堆疊為全球數百萬連網裝置的基礎元件,估計影響逾150家供應商,而且單個漏洞就可能影響許多不同的程式碼、開發團隊、企業或產品,諸如作業系統、嵌入式裝置、系統單晶片、網路設備,以及各種企業或消費端的IoT裝置,使得要辨識含有漏洞的裝置更形困難。

這33個漏洞主要藏匿在這些TCP/IP堆疊的7個元件中,涵蓋DNS、IPv6、IPv4、TCP、ICMP、LLMNR與mDNS,可能造成的危害包括遠端程式攻擊、服務阻斷、資訊外洩與DNS快取中毒,一般來說,成功的開採將允許駭客取得受害裝置的控制權。

Amnesia:33在CVSS v3的風險等級高達9.8,US-CERT亦警告,相關漏洞涉及無限迴圈、整數溢位、越界讀取/寫入、不當的輸入驗證,與不當空終止等,而且這4個開源堆疊也可能被應用在其它的分支。

雖然Forescout並未公布受影響的業者名單,但US-CERT揭露了已針對Amnesia:33提出安全公告的十多家業者。

值得注意的是,儘管部份業者已採取行動進行修補,但不管是uIP、FNET、picoTCP或Nut/Net專案都尚未提供官方修補,研究人員猜測,也許有些版本的生命周期已經結束,但依然開放使用者下載,使得採用這些專案的業者必須自行修補。

US-CERT列出了這33個漏洞編號與細節,並建議使用者應採取的防禦措施,例如儘量別讓控制系統或其它系統曝露在公開網路上,以防火牆來保護控制系統或將它們與商業網路隔離,若必須遠端存取則最好採用可靠的VPN服務,以及以內部的DNS伺服器來執行DoH查詢功能。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02