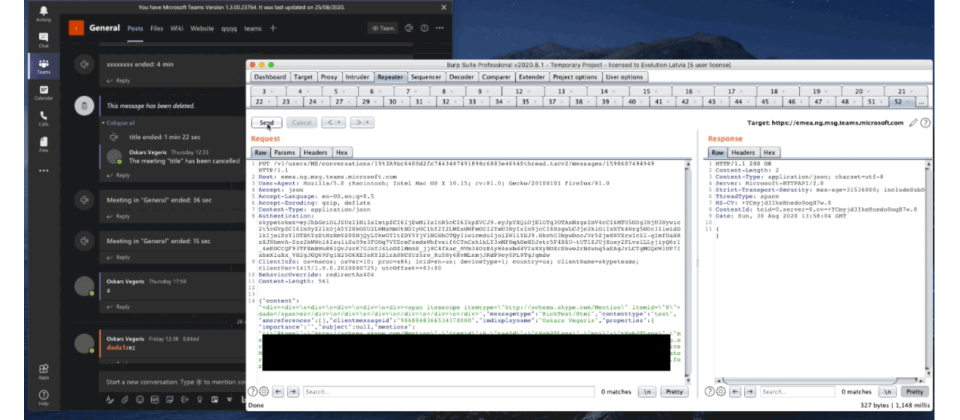

安全研究人員Vegeris針對Teams桌機版的遠端程式碼執行漏洞,提供的攻擊情境示意。(圖片來源/https://github.com/oskarsve/ms-teams-rce/blob/main/README.md)

一名研究人員本周揭露位於微軟協同工具Teams Mac、Windows及Linux等桌機版存在一個不需使用者互動即可遠端執行程式碼,甚至可利用SSO機制存取公司系統的漏洞。

代號為Vegeris的安全研究人員指出,這個遠端程式碼執行漏洞出在Teams桌機版,可由teams.microsoft.com的跨網站指令碼(Cross-Site Scripting,XSS)注入漏洞觸發。攻擊者可將惡意聊天訊息傳給任何Microsoft Teams成員或頻道,藉此在接到訊息的用戶電腦上執行任意程式碼。攻擊者不僅可在受害者PC上執行任意程式碼,取得電腦完整存取權限,也可透過這些電腦存取公司內部網路。

即使用戶電腦沒有被執行任意程式碼,只要攻擊者取得Microsoft Teams及其他微軟服務(如Skype、Outlook、Office 365)的單一簽入(SSO)授權令符,還是可能在企業內部網路遊走。此外,XSS漏洞本身就可以讓攻擊者存取Teams平臺上的私密對話、及重要公司檔案等。研究人員並以PoC示範XSS攻擊程式碼。

除了上述風險外,研究人員更指出,結合二項漏洞的攻擊過程為可自我複製散布(wormable),完全不需使用者互動,

受XSS 漏洞影響產品為Microsoft Teams Web版teams.microsoft.com,以及RCE漏洞則影響2020年8月31日以前的MacOS、Windows及Linux桌機版App,包括Teams macOS 1.3.00.23764版、Teams Windows 1.3.00.21759版及Teams Linux 1.3.00.16851版。

研究人員於8月底通報微軟兩漏洞,但他對微軟回應不以為然。首先,他認為RCE應屬於重大漏洞,不過微軟僅將之列為「(嚴重性)重要,(影響)欺騙」,為相當低風險的評等。此外,微軟也未對這二個漏洞提供漏洞名稱(CVE),理由是微軟對不需使用者互動、而是自動更新修補的產品之漏洞,就不會發派CVE。

微軟已經在10月底將兩個漏洞修補完成。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02