SaltSlack

在10月中旬被VMware完成併購的SaltStack,先是於10月30日預告,他們會在美國總統大選日11月3日,推出開源基礎架構自動化管理系統Salt的修補程式,來防範可能會面臨的大規模攻擊。而當天該公司也如期推出,總共修補3個漏洞,其中2個的風險程度為重大等級。不過,部分漏洞已被趨勢漏洞懸賞計畫Zero Day Initiative(ZDI)在今年6月揭露,企業應儘速安裝更新程式。

這套基礎架構自動化管理系統今年上半也被發現漏洞。例如,先前思科曾揭露旗下採用該系統的產品,受到其漏洞影響且已有攻擊行動。

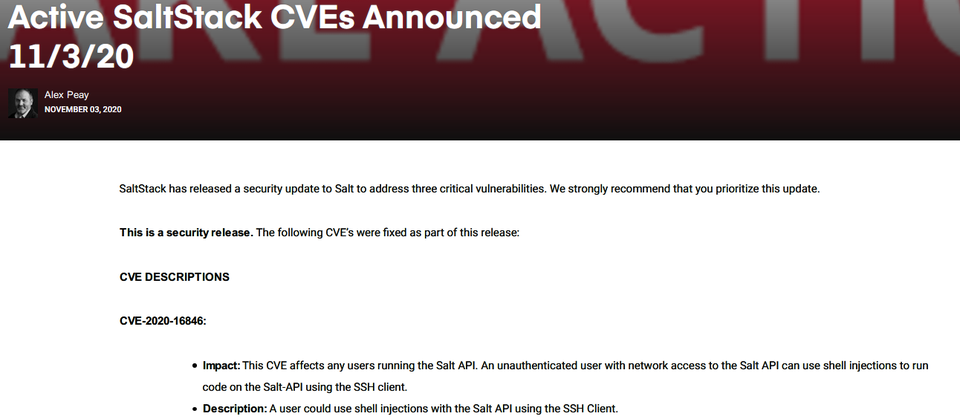

這次SaltStack修補的3個漏洞,分別是CVE-2020-16846、CVE-2020-25592,以及CVE-2020-17490。這些漏洞影響3000.4、3001.2,以及3002等版本。從嚴重程度來看,與Salt的API有關的CVE-2020-16846與CVE-2020-25592,它們都屬於重大等級,一旦駭客濫用,前者可發動殼層注入(Shell Injection)攻擊,後者則能繞過身分驗證機制;僅有與TLS模組加密金鑰存取權限有關的CVE-2020-17490,影響較為輕微。

值得留意的是,上述漏洞被發現的時間點,有的已經超過5個月。例如,CVE-2020-16846已於6月被通報到ZDI,並被編號為ZDI-CAN-11143列管。而實際上,這些漏洞分別在8月下旬與9月,於GitHub專案上出現修補程式碼。SaltStack在11月3日的公告裡,也特別提及其中2項漏洞是經由ZDI獲報,發現這些漏洞的人ID是KPC。

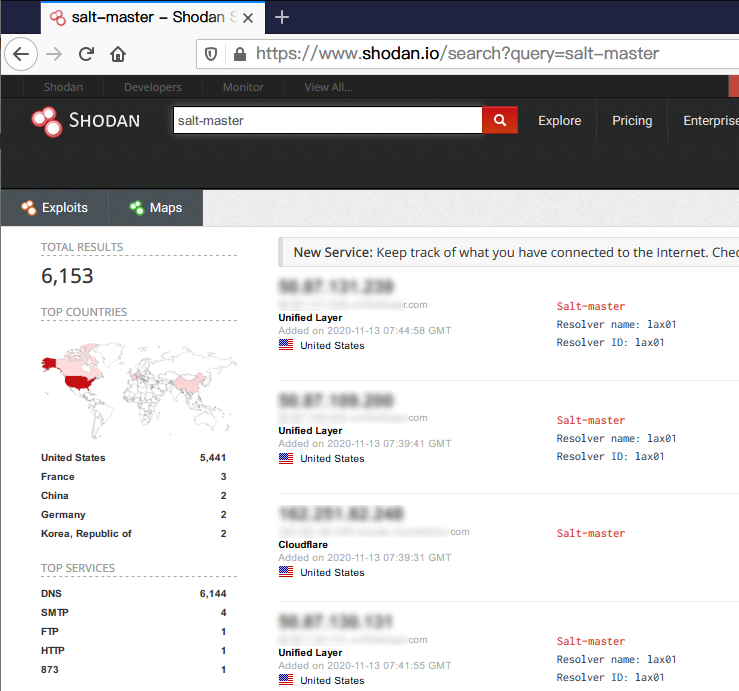

我們透過物聯網搜尋引擎搜尋,現在有6,153個Salt的Master節點曝露於網際網路,一旦管理者沒有修補上述漏洞,很可能就會面臨駭客濫用漏洞的風險。雖然SaltStack宣稱已提前預告要修補漏洞,但是選擇在美國總統大選這天推出修補程式的做法,恐怕有待商確。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06

2026-03-09