思科近日釋出安全公告,表示旗下的Cisco Modeling Labs Corporate Edition(CML)與Cisco Virtual Internet Routing Lab Personal Edition(VIRL-PE)兩款產品採用了含有安全漏洞的SaltStack版本,而且由自家負責維護、作為VIRL-PE後端基礎設施的伺服器亦受到相關漏洞的波及,並有6臺伺服器遭到駭客入侵。

資安業者F-Secure是在今年4月30日揭露,由SaltStack所打造的Salt開源管理框架含有兩個安全漏洞。Salt可用來監控與更新伺服器的狀態,每臺伺服器上執行一個名為minion的代理人,並可連結了master,而Salt則會收集來自minion的報告,再發布minion可執行的更新訊息;Salt的預設通訊協定為ZeroMQ,master會提供兩個ZeroMQ實例,一個稱為請求伺服器(request server),供minion報告狀態,另一個稱為發表伺服器(publish server),由master發布訊息予minion。

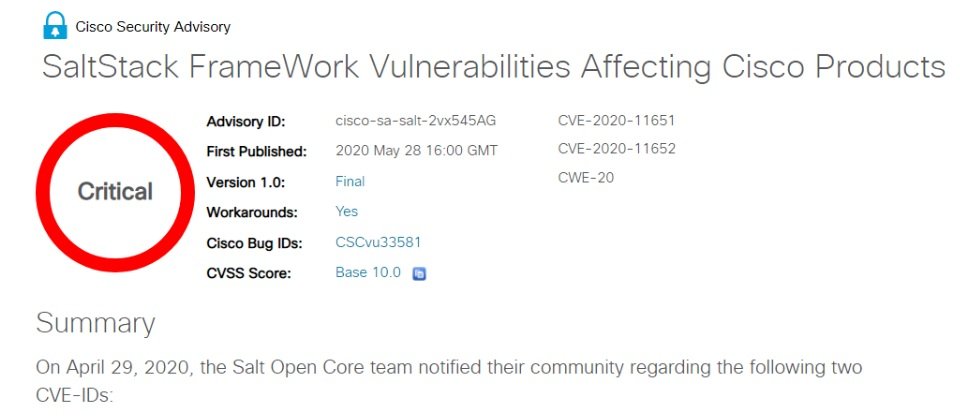

然而,F-Secure在Salt管理框架上發現了CVE-2020-11651與CVE-2020-11652兩個安全漏洞,前者屬於認證繞過漏洞,後者則為目錄穿越(directory traversal)漏洞,這兩個漏洞將允許連結到請求伺服器的駭客繞過所有的身分認證與認證控制,發表任意的控制訊息,在master伺服器的檔案系統讀取及寫入檔案,並竊取金鑰取得根權限。

Salt不僅是SaltStack基礎設施自動化軟體的核心,也經常是資料中心及雲端環境中用來管理伺服器的配置工具。

雖然SaltStack在4月29日就修補了上述漏洞,但在漏洞曝光的一周內便傳出多起攻擊事件,受害者包括LineageOS專案、DigiCert、Xen Orchestra與Algolia ,而思科顯然也是此波的受害者之一。

思科表示,該公司的基礎設施維護了用來服務Cisco VIRL-PE的salt-master伺服器,其中,負責服務Cisco VIRL-PE 1.2與Cisco VIRL-PE 1.3的6臺salt-master伺服器遭到駭客入侵,它們分別是us-1.virl.info、us-2.virl.info、us-3.virl.info、us-4.virl.info、vsm-us-1.virl.info與vsm-us-2.virl.info。

此外,該公司所銷售的CML與Cisco VIRL-PE產品也都內建了含有漏洞的SaltStack版本,不管是獨立部署或是叢集配置都會被波及。

思科已在5月7日修補了上述產品與內部伺服器的安全漏洞。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02