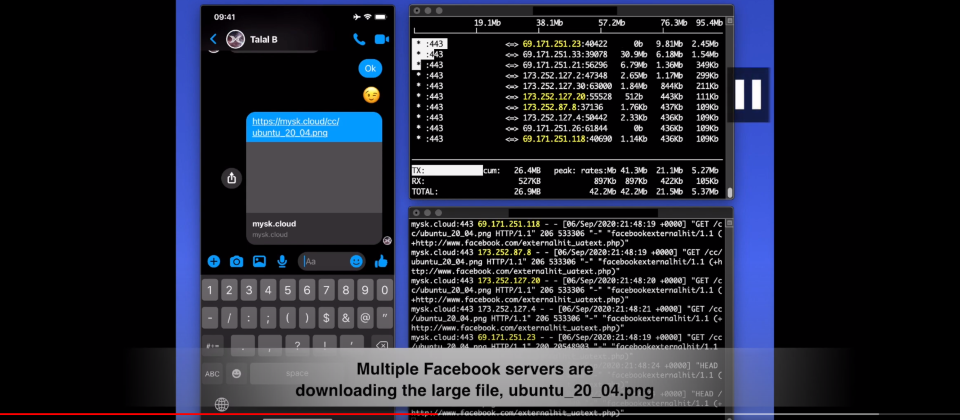

兩名行動程式開發人員Talal Haj Bakry與Tommy Mysk警告,許多傳訊程式所具備的連結預覽功能,實際上藏匿了隱私及安全危機,相關功能可能曝露使用者的IP位址,也存放了使用者所傳送的連結內容。上圖為研究人員針對Facebook Messenger含有上述問題的說明影片,圖片翻攝自:https://www.youtube.com/watch?v=cu4phIfyewE&feature=emb_logo

兩名行動程式開發人員Talal Haj Bakry與Tommy Mysk在本周警告,許多傳訊程式所具備的連結預覽功能,實際上藏匿了隱私及安全危機,相關功能可能曝露使用者的IP位址,也存放了使用者所傳送的連結內容,包括那些標榜端對端加密的程式,從Discord、Facebook Messenger、Instagram、LinkedIn、Slack、Zoom、Twitter,以及在台灣相對熱門的Line。

所謂的連結預覽功能是在使用者傳送一個連結時,接收方除了收到連結之外,還會看到該連結的內容摘錄,只有少數傳訊程式不具備連結預覽能力,包括Threema、TikTok、微信,以及可將該功能關掉的Signal。它其實是個很方便的功能,但問題出在這些程式是如何產生摘錄的?

有些程式是在傳送端進行連結的內容摘錄,如iMessage、Signal、Viber及WhatsApp,由程式下載該連結進行摘錄,再把摘錄以附加檔案的方式隨著連結送給對方;另有一些程式是在接收方進行摘錄,接收方會在使用者點選連結之前,就開啟連結並進行摘錄。

不管是第一種或是第二種方法,程式都可能因為下載過大的檔案而造成延遲,進而耗損裝置的電池壽命,而且第一種可曝露傳送端的IP,第二種則可曝露接送端的IP。

最危險的是第三種方法,這些程式直接將連結傳送給業者的伺服器,伺服器再把摘錄同時傳送給傳送端與接收端,研究人員認為,由於這代表伺服器必須保留連結的備份,對於標榜端對端加密的程式而言更不應存在。採用第三種方式的程式涵蓋Discord、Facebook Messenger、Google Hangouts、Instagram、LINE、LinkedIn、Slack、Twitter及Zoom。

除了Facebook Messenger與Instagram提供無限制容量的連結上傳之外,其它程式皆有容量的限制,從15MB到50MB不等,當中只有Slack明確表明用戶所上傳的內容,只在伺服器上存放30分鐘。

研究人員指出,採用第三種方式的程式既然標榜為端對端加密,就更不應該在未取得使用者的同意下,擅自上傳並複製使用者所張貼的連結,而這些連結可能內含帳單、聯絡人名單、醫療紀錄,或者是任何的機密資訊,而且其中的Line還會把雙方的IP位址附在連結上,等於是Line根本就知道是哪位使用者將什麼樣的內容連結傳送給誰。

在他們通知了Line之後,Line坦承自己不該附加雙方的IP位址,但認為端對端加密程式使用外部伺服器來產生連結預覽並無不妥,也公布了如何關閉連結預覽的方法。

另一方面,研究人員還發現有兩個程式在產生連結預覽時允許Javascript的執行,它們是Instagram及LinkedIn,而這可能替駭客建立了攻擊入口。

上述傳訊程式皆已收到Bakry與Mysk的通知,有些正在著手改善,有些則認為這是特意設計的功能,此外,研究人員強調,連結預覽並非是傳訊程式獨有的功能,還有許多的郵件程式、商用程式、約會程式、遊戲聊天室或其它程式,也採用不安全的手法來建立連結預覽,可能也會遭遇到相關的隱私或安全風險。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-06

2026-03-02