伊朗駭客鎖定阿德萊德大學圖書館發動釣魚攻擊的網站

Malwarebytes

隨著新學期大專院校陸續開學,鎖定學術單位的駭客組織也蠢蠢欲動。端點防護業者Malwarebytes指出,他們自9月中旬,得知伊朗APT駭客組織Silent Librarian(亦稱為TA407、Cobalt Dickens),開始針對12所大學發動網路釣魚攻擊。根據他們掌握的情資,此次這個組織的攻擊對象,是位於12個國家的大專院校,因此推測駭客在挑選攻擊目標的範圍,可能沒有特定的區域。

這次行動並非是該組織首度鎖定校園發動的攻擊。事實上,他們曾在去年和前年的下半年,進行有關的攻擊行動。而在2018年3月,美國司法部起訴9名疑似隸屬該組織的伊朗人,指控他們攻擊大學的目的,是竊取研究成果與專利。

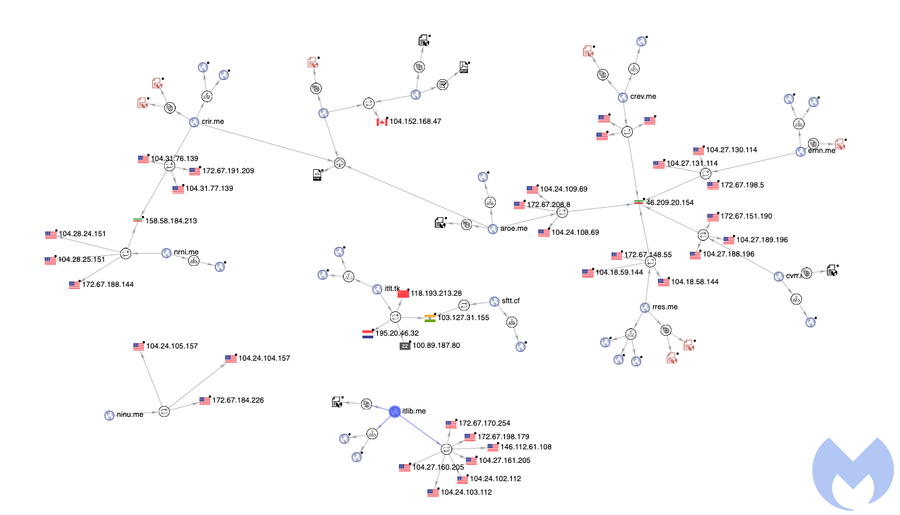

Silent Librarian的手法究竟為何?Malwarebytes指出,該組織註冊了與學校圖書館網站極為相似的網域名稱,用來建造釣魚網站,網頁內容與實際的圖書館網站登入頁面雷同,使用者被誘導之下,很可能不疑有他而輸入帳號與密碼,而被駭客側錄下來濫用。從該公司掌握的資訊來看,不少此次釣魚網站的頂級網域名稱(TLD),採用了.me、.tk、.cf結尾。而除了.me之外,後兩者該組織曾在先前的攻擊行動運用。

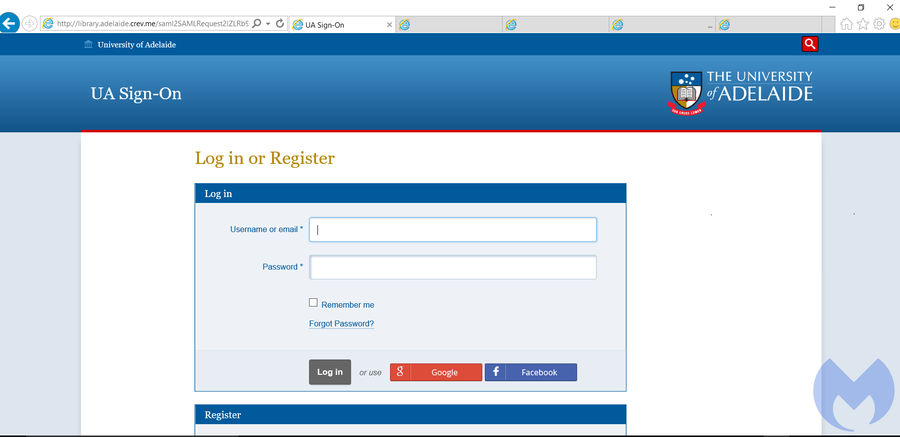

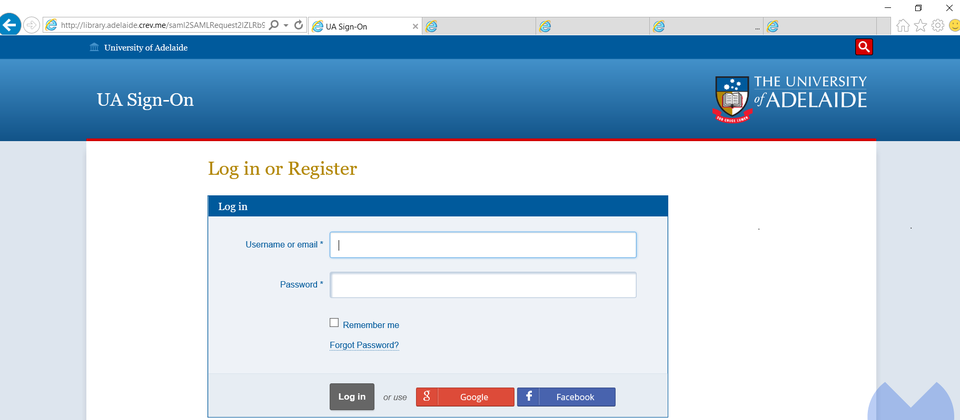

在鎖定阿德萊德大學圖書館(University of Adelaide Library)的釣魚網站中,駭客所使用的網域為library[.]adelaide[.]crev[.]me,與該圖書館的網域library.adelaide.edu.au前半部相同,學校師生很可能沒有留意到差異而輸入了自己的帳號和密碼,成為此次攻擊的受害者。

另一個本次攻擊行動的特點,是駭客所使用的主機,實際上位於伊朗。不過,為了隱藏釣魚網站的真實位置,主機名稱的部分,該組織是向Cloudflare進行註冊而取得。

但使用當地主機的做法,顯然與一般駭客不同。Malwarebytes指出,他們平常發現的攻擊事件裡,駭客多半會避免使用自己國家的主機來躲避執法單位追蹤,而這些伊朗駭客會這麼做的原因,是因為歐美與伊朗之間缺乏司法之間的合作,導致使用自己國家的主機反而成為他們掩護的管道。

對於此起攻擊行動的範圍,Malwarebytes認為他們找到的釣魚網站的網域,僅是當中的一小部分。儘管大部分網站已經下架,但該公司認為,攻擊者很可能持續尋找其他的大專院校發動釣魚攻擊。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-05

2026-03-02

2026-03-02