針對火災等公安事故,許多企業都會定期進行相關演練,但對於資安事故,許多企業並沒有一套應變措施,往往直到事故發生之後,才把所有系統廠商找來緊急處理,在兵荒馬亂之際,可能就不小心破壞駭客入侵的跡證,或是無意之間透露公司受害,進而影響後續的事件調查與因應。在2020臺灣資安大會上,趨勢科技資安顧問劉大川就以他們經手處理的攻擊事件所看到的現象,呼籲企業要儘速建立有關的緊急應變機制,才能在真正發生資安事故時能夠按步就班處置。

劉大川說,臺灣是駭客的練兵場,但有許多企業尋求他們調查時,其實都是第一次面臨攻擊事件,而不曉得究竟應該如何處理,因此,在他們進駐現場處理的過程,很大部分的工作並非在解決與技術有關的問題,而是必須在一片混亂之中,先安撫現場人員的情緒。劉大川說,他曾經遇過其中一家受害企業的資安主管,看到自己電腦的螢幕上有人在遠端操作,一直告訴他電腦正在遭到攻擊,感到極為驚恐而不知如何是好。

因此,劉大川認為,企業面對資安威脅,就如同現在武漢肺炎防疫,同樣要「超前部署」,準備相關的緊急應變計畫,才不會在事件發生的時候群龍無首,沒有人知道要如何處理。

採取應變措施的前提是要能發現駭客入侵

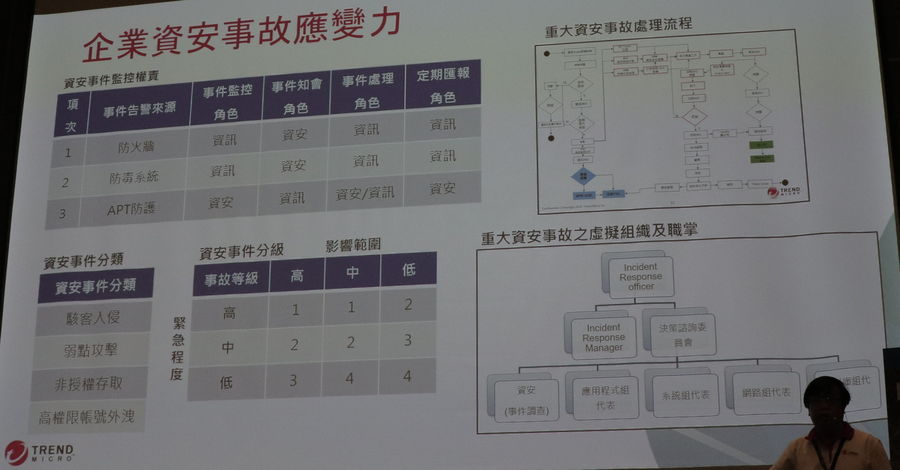

那麼,具體來說,企業要如何建立資安事件的緊急應變計畫呢?劉大川認為,企業要從5種面向著手,包含看得到、能判斷、有人做、能處理,以及勤訓練等。而這些面向,主要能歸類成2項任務,一是企業能有合適的機制,發現駭客入侵,再者才是資安事故發生之後的應變機制裡,要有預先指派的負責人員進行相關的工作。因此,企業需要先能「看得到」攻擊跡象,再來就是應變計畫得要「有人做」才行。

在駭客攻擊行動的過程之中,企業首先還是要得知已經遭到入侵,以及遭到攻擊的情況為何,才會判斷是否啟動相關的應變計畫。然而,劉大川指出,在許多企業的防護措施而言,多半還是針對南北向規畫,導致駭客在企業內部環境潛伏多時,進行橫向移動與刺探環境的過程,企業難以發現。因此,他認為企業應該也要對於東西向加強防護,採取網路隔離措施,像是對於製造業而言,可能就要採取將產線此種操作科技(OT)環境,與IT環境隔離的做法,並加強內部網路活動監控。

他也以近期在製造業資安事件裡,頻頻出現的勒索軟體攻擊做為例子,說明內部網路活動監控的重要性。一般來說,企業遭到勒索軟體攻擊後,高層很可能要求必須儘速復原,IT部門最快的做法,就是將電腦直接系統還原或是重灌,但如此一來,這些駭客攻擊的跡證往往也同時破壞殆盡,因此劉大川認為,企業如果能從網路層進行相關監控,就有機會在電腦已經復原的情況下,仍有證據供資安部門或外部廠商進行調查。

有了比較充足的情資來源,企業才能判斷資安事件的嚴重程度,並且依據資產的重要性,以及是否涉及高權限帳號等因素,分類與分級事件。不過,對於情資的部分,資訊人員可能會常常看到外部揭露的資料,包含入侵指標(IOC)或是Yara規則等,劉大川說,企業運用這些情資要留意必須回溯既往,比對過往的事件記錄,因為有時候相關的防護設備已經偵測到異常,資訊人員卻沒有留意到相關的警示,這樣的做法有機會補救當時疏忽的情況,或者是找出過往尚未發現的攻擊手法。

因應事件的腳本,必須要有對應的人員執行

企業在具備找出自己被攻擊的能力之後,再來就是因應資安事故要「有人做」。劉大川說,企業需要成立重大資安事故的應變虛擬組織,一旦發生事件的時候,依照原先設定的腳本(Playbook),執行相關應變計畫。這是跨部門的組織,通常由資訊、資安、法務、公關,以及風控等部門,還有關鍵業務的代表組成。

為何是「虛擬組織」?劉大川說,因為對於很多企業而言,這不是常態性的組織,成員可能是多個部門的高階主管或是代表。而這樣的一個應變小組,不只要得到公司高層的充分授權,同時必須要有負責決策主導者,也就是事件回應長(Incident Response Officer,IRO)來進行策略層面的管理,而針對各種事件的調度,則是要有事件回應主管(Incident Response Manager,IRM),來對於戰術層面進行控管,讓不同負責的單位能進行橫向溝通。

再者,則是此應變小組成員的職掌和職責,也要明確訂立,這樣才能在事故發生的時候,各自執行所負責的工作,而且這些成員也必須要有代理人。劉大川舉出沒有事先畫分緊急應變工作的情況,其中他最常見到的現象,就是企業群龍無首,每個部門各自獨立作業,導致把所有的資訊廠商找來之後,很有可能當中就有人把公司裡發現的病毒樣本上傳到VirusTotal。由於在持續性目標攻擊(APT)的手法裡,駭客往往會加入能夠識別目標的資訊,一旦企業上傳了病毒樣本,就形同昭告天下公司遭駭。

熱門新聞

2026-02-23

2026-02-23

2026-02-20

2026-02-23

2026-02-25

2026-02-23