很多人探討資安威脅,往往著重來自外部的攻擊,但可能對於來自內部員工疏失,或是蓄意的竊密行為缺乏防範,而成為企業潛在的隱憂。精品科技資訊安全部經理兼資安顧問陳伯榆在臺灣資安大會上,針對這樣的現象,提出要找到問題必須留意過往可能沒有注意的地方,並且採取零信任的做法進行判斷。

內部威脅手法越來越難以識別

究竟企業對於內部威脅事件所需付出的代價有多高?陳伯榆引用了Ponemon Institute研究報告,該單位針對204件內部威脅風險事件進行分析,事件發生後平均造成408萬美元損失,以及衍生1,145萬美元的處理費用。探究對於這些事件裡的4,716個攻擊行為進行彙整,其中2,962個與員工或外部合作廠商的過失有關,1,105個涉及內部人員犯罪,649個是憑證冒用的行為。換言之,超過6成與內部人員的過失有關,真正竊取機密等犯罪行為約有23%。陳伯榆說,在這種狀況下,企業要區別人為疏失和惡意行為,其實並不容易。

現在企業往往會透過收集事件記錄,試圖從中找出內部威脅。然而,陳伯榆說,每天員工上班會頻繁存取大量資料,企業要如何判斷是攻擊行為還是正常使用,勢必面臨不少挑戰。像是在部門看待資料的角度不同,例如對於財務部門而言,財務報表是重要的資料,而研發部門可能會偏重於原始碼存取上,然而,隨著內部威脅的攻擊行為,也出現許多駭客的迂迴手法,企業光是從事件記錄的內容,可能很難判斷行為帶有惡意。陳伯榆舉出在客戶看到的案例,該名客戶的網管人員發現有一筆上傳IMG映像檔的事件記錄,詢問陳伯榆對這個怪異、資安防護系統卻又視為正常的事件,有什麼看法?陳伯榆表示,單就這個檔案的傳輸而言,一般資安系統會認為是正常行為,但實際上,這是近期夾帶機密資料的新興手法。

過往企業防範內部威脅的策略,多半是從禁止使用的角度出發,但現實情況是有些行為阻止不了,一旦禁用將會影響生產力,甚至造成企業無法運作的情況。所以,如何從使用者行為發現異常,變成現在防範內部威脅的重要環節。

透過零信任來防範內部威脅

在這種攻擊行為越來越隱蔽,看似沒有惡意的手法越來越普遍,究竟企業要如何因應內部威脅?陳伯榆認為,企業應該要從零信任來做起,他列出了7種要做到零信任的面向,首先是資料的零信任,例如,財務部的報表資料不應出現在研發部門,若是出現於此,原因恐怕就不單純。

再者,是應用程式的零信任,企業應該要隨時盤點,一旦發現非資訊部門建置的應用程式,需確認是否有害。

如果企業發現異常傳輸行為,也要提高警覺,同時,還要注意下列狀況:使用者是否存取了與自身業務無關的資料?以及企業內部是否出現了尚未列管的裝置?還有雲端服務會不會變成資料外洩的管道,或者是網路上存取行為等。

為何是這7種層面?陳伯榆說,精品科技在內部架構細分出來後,歸納出這些層面,進一步搭配現在資安防護上已有的疆界安全策略,來強化疆界防護與零信任之間的不足之處。由於機密資料的安全是企業核心價值,但資料又往往需要流通,無論是儲存在電腦硬碟還是網路空間,那些員工具備讀取或是寫入的權限,他們認為對於這7種層面進行較為嚴格的管控,可以降低大量內部威脅與風險。

對於如何突破這種窘境來防範內部威脅,陳伯榆認為,這是一種「燈下黑」的概念,這是指燈光本身因被燈具或是其他物品擋住,所產生陰暗的區域,而人們往往看不見,不曉得這些區域的狀態。以企業的資安防護而言,企業的防火牆等防護措施所在的位置,就像是燈光照得到的地方,而內網因為都是企業自己的員工所使用的環境,為了資料方便流通,管控往往相對鬆散,如同燈光照不到的地方,使得企業難以掌握情況。

時至今日,這種一般被稱做「Shadow IT」的問題,仍然非常嚴重,像是沒有得到許可的裝置、虛擬機器,以及連線通道(Tunnel)等,出現在內部網路上的情況,資訊部門還是相當難以掌握。但除了上述的現象以外,陳伯榆也提到一些更難被發現的情形。

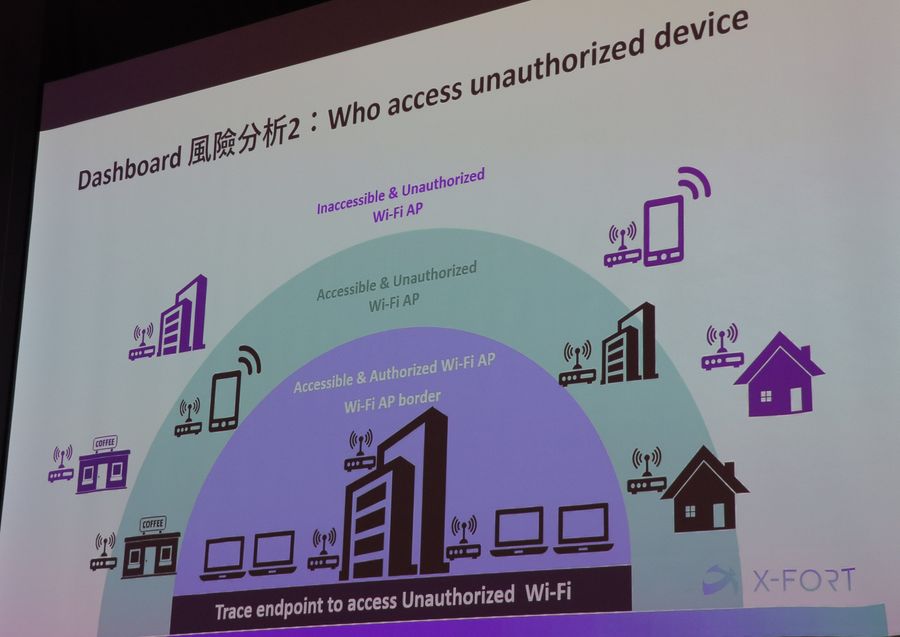

像是無線網路的普及,若是員工意圖傳輸資料到外部,很可能不會經由公司網路,而是利用附近能夠搜尋到的無線基地臺上網。而想要把資料傳送到公有雲的途徑,不只有透過專屬應用程式或是網頁瀏覽器,也可能經由其他的應用程式(如微軟Office軟體),甚至是API來進行。

未經列管的存取行為,並非不只有員工私自攜入設備連接公司的有線或無線網路,由於許多場所都提供無線網路,任何人只需透過筆電或手機能搜尋到的外部Wi-Fi熱點,而這也成為企業資料外洩的管道。

再者,許多攻擊者可能透過命令列來下達指令,但如果企業想要從執行過的指令裡找出潛在的惡意行為,也變得更加困難,因為想要洩露資料的人,下達的命令很有可能會採用混淆手法,而造成無法直接過濾執行特定軟體名稱等關鍵字的現象。上述這些可能造成燈下黑的情況,陳伯榆認為,勢必會大幅拉高企業偵測相關異常行為的門檻。

從使用者指令來判斷是否正在洩漏資料的跡象,是資訊人員可能會採用的做法,然而,指令內容很可能遭到加密的方式來掩蓋意圖,而無法判所是否有惡意行為!陳伯榆列出左上的原始指令,在混淆多次與拆解之後,變成下面一大串人類難以解讀的內容。若是企業的資安人員想要以關鍵字來偵測是否有可疑的惡意行為,可能就會有漏網之魚,因為這些已經被混淆的指令裡已經沒有這些字串,而能夠躲過檢查。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02