在2020臺灣資安大會上,DEVCORE戴夫寇爾執行長兼共同創辦人翁浩正(圖右),與該公司另一位事業發展經理鍾澤華(圖左),共同說明資安策略要能明確的關鍵。

圖/iThome

在企業準備要推動資安防護的工作時,現在可能已經聽過不少資安概念與框架,但太多的資訊仍讓企業不知從何下手,或者是只在遇到資安事件時,著急解決當下的問題。

因此,現在一些企業最常見的難題,就是資安策略不夠明確、難以實踐,甚至可能脫離真實,那麼,我們能否有更有更好的做法,來建立資安防護策略?在2020臺灣資安大會上,DEVCORE戴夫寇爾執行長兼共同創辦人翁浩正認為,資安不能一直處於短期應急的狀態,必須要有中長期的規畫,而活用資安框架,就是幫助企業擬定長期資安策略的重要工具。

資安策略要同時從風險、程序、控制與技術面看起

對於資安策略的擬定,在這次議程上,翁浩正與該公司一位事業發展經理鍾澤華,他們從風險、程序、控制與技術面,以一個完整的角度來切入,並搭配熱門資安框架與Cyber Defense Matrix模型的應用,讓企業在資安策略上能套用更具邏輯的方法,同時,他們也從自身幫助客戶進行紅隊演練的經驗,來說明在面對真實威脅時,可以如何透過更完整的角度,去緩解一連串的脆弱環節。

翁浩正表示,在他們紅隊演練的經驗中,當企業收到技術報告,技術人員可以理解漏洞問題、入侵途徑與解決之道,但從企業資安高層所關注的角度來看,將是資安策略該如何定義。對此,他們利用現有資安框架,剖繪出一個俯視般又立體的構面,提出具體有脈絡的參考建議。讓企業不論在平時或演練後,能有好的方式去規畫資安策略。

為了讓大家更好理解資安策略的訂定方式,翁浩正從企業看待安全的方式說起,例如,企業應該要知道的資安狀況,包括現在安不安全,以及現在及未來面臨那些風險(已經發現的主要風險與外部環境可能發生的風險),還有現在及未來需要那些資源。這裡他特別點出「時間點」條件的重要性。

對於規畫資安策略這件事,翁浩正透過簡單的方式,來說明其重點與目標,他說,資安策略就等於是有順序性的代辦清單,當中包括了短期、中期與長期的計畫,同時資安策略也等於是企業導入防禦措施後仍須持續處理的事項。而這裡有兩個重點,一是順序性,一是導入後持續降低風險,是他特別強調的部分。

各層面資安策略可仰賴對應的資安框架

那麼,資安策略該如何擬定呢?翁浩正指出:「資安策略的基礎是資安框架,而資安框架要有效果,要靠真實威脅調整。」只是,雖然參考這些框架就可以事半功倍,但彼此間的關連,以及如何應用,仍是不少人會問的問題。

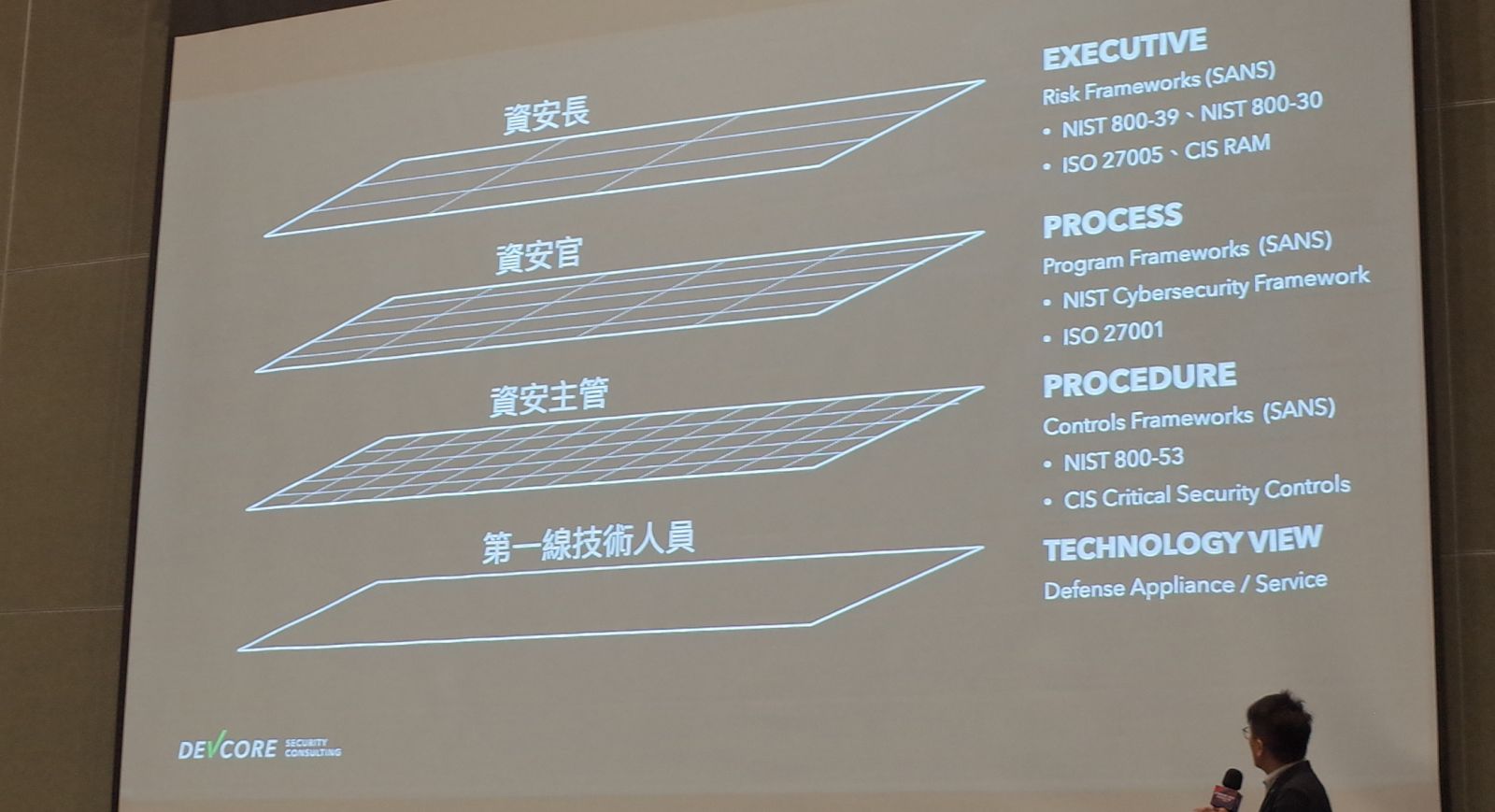

為了讓外界更清楚這些資安框架的定位,鍾澤華從企業資安角色與資安框架的關連說起。

一般而言,企業內有4種資安人員,角色層級分別是資安長、資安官、資安主管,與第一線資安人員,因此企業制定資安策略將以由上而下的方式來進行,而這些不同層級也意謂著,將從風險、程序、控制與技術,來建構出完整的安全層面。

在這4大層面中,資安上的任務各自不同,翁浩正表示,各層都有對應的資源可以參考,他從SANS歸納的風險框架(Risk framework)、計畫框架(Program framework),以及控制框架(Control framework)來說明。

例如,以資安長而言,主要考量的是風險與風險評鑑等,相關風險框架可參考的資源,包含NIST 800-39、NIST 800-30,以及ISO 27005與CIS RAM;在資安官的角色上,主要著重在程序面,相關計畫框架可參考資安管理上所熟知的ISO 27001,以及近年熱門的NIST CSF;在資安主管方面,關注的是控制措施該怎麼做,包括控制項較具體的NIST 800-53、CIS CSC;最後的第一線資安人員,或是一般技術人員,專注在技術面,主要掌握的是防禦解決方案與服務。

對此,翁浩正也補充說明,例如,在資安官負責的程序面來說,當中提到可對應的NIST CSF與ISO 27001,這兩種框架他認為可以互補,主要依據使用情境;而在資安主管負責的控制面來說,如果企業自己不知道該怎麼做好控制,他非常建議企業可參考CIS CSC(CIS Control),將可從中找到企業奔身所需,並提醒要用長期方式來規畫,像是3年或5年,要求自己達到更好的控制。翁浩正認為,藉由這樣的架構,將可有助於企業釐清更多資安上的問題。

透過Cyber Defense Matrix剖繪各層防禦面

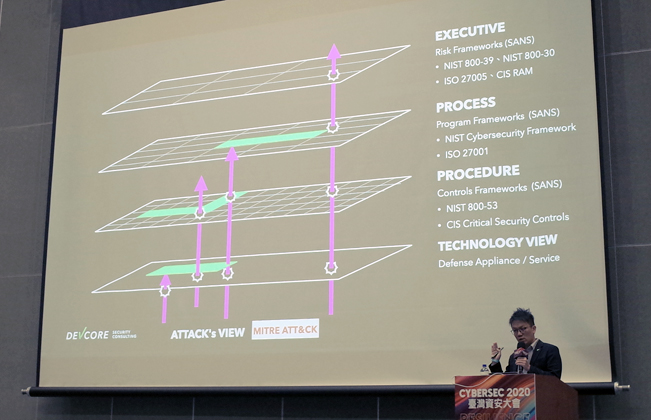

但不只是如此,從攻擊角度來看,這樣的4層架構也能有助於做好資安,鍾澤華說。他舉例,當發生資安事件或進行攻防演練,將可透過由下而上的方式,來檢視每一層是否能做好管控。

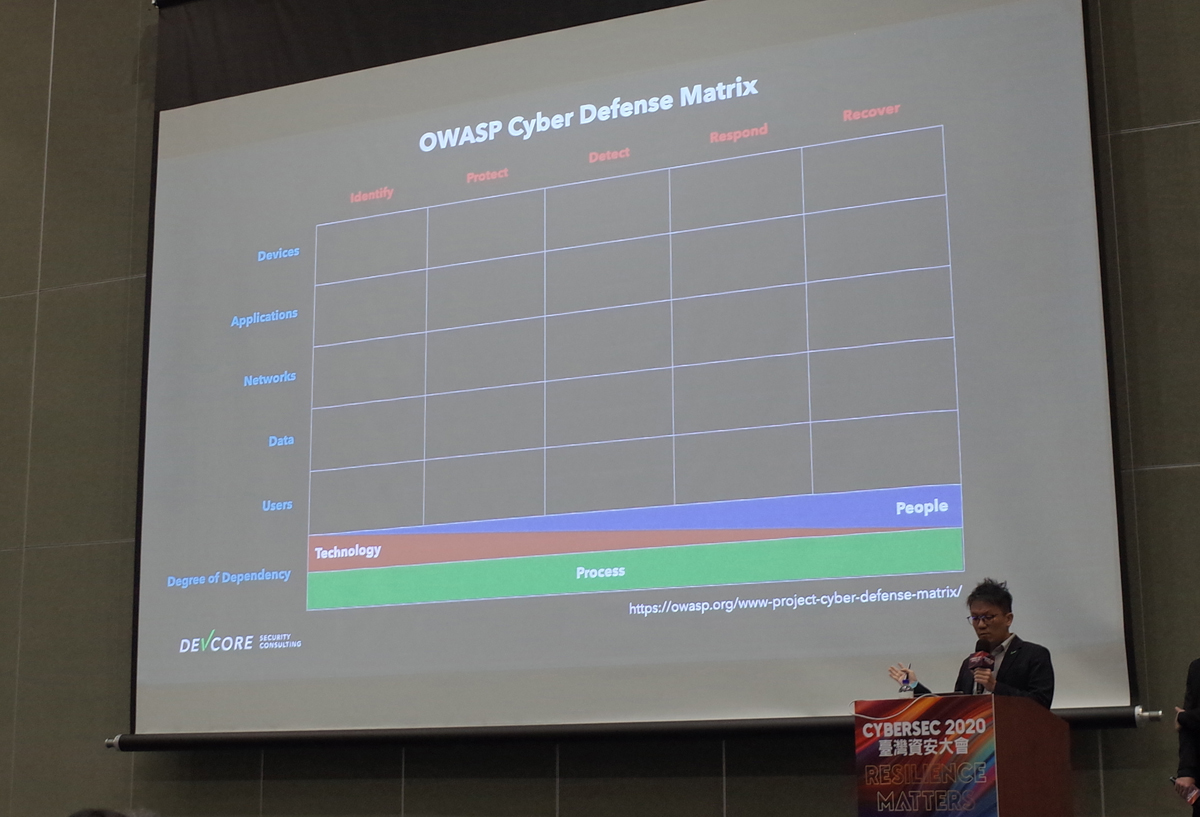

以最下一層的資安設備及服務而言,鍾澤華舉例,當廠商說有一個100%防禦無敵的解決方案,企業該如何搞懂該解決方案到底可以解決什麼問題呢?對此,他談到了一個安全模型Cyber Defense Matrix(CDM)。這是2016年美國銀行擔任首席安全科學家的Sounil Yu所提出,並納入OWASP,或稱之為OWASP CDM。

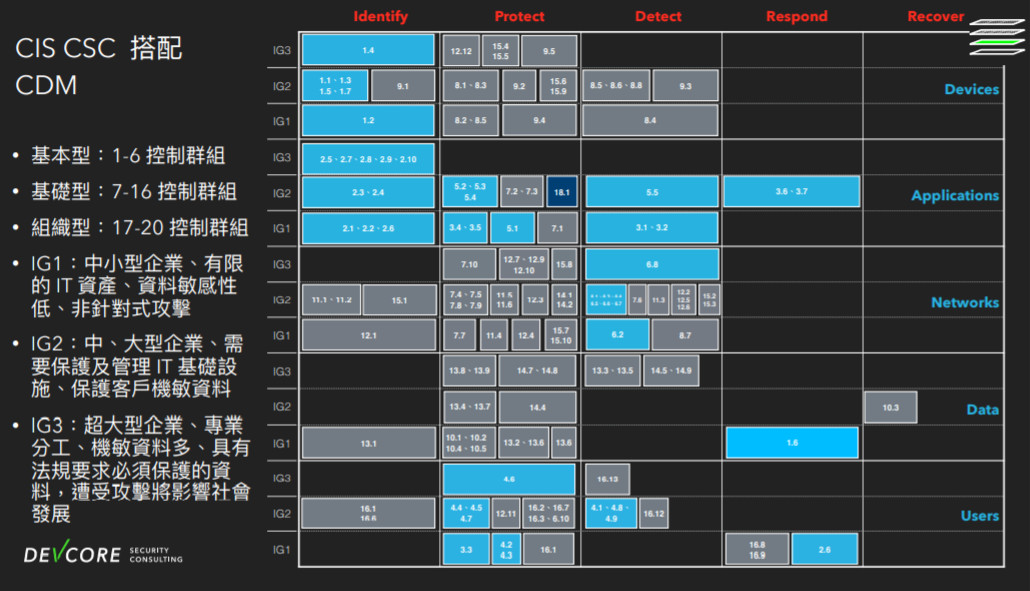

關於Cyber Defense Matrix,是這次議程上的另一大重點,將可有助於企業管理策略的規畫。根據鍾澤華的說明,此Cyber Defense Matrix矩陣是一個5乘5的方格,橫軸分別是NIST CSF的五大類別,包括識別、保護、偵測、回應、復原,並加入了資產類別的縱軸,分別是設備(Devices)、(Application)、應用程式(Application)、網路(Network),資料(Data)與人員(User)。

透過這樣的矩陣,企業將可有較容易的方式,知道一個解決方案所涵蓋的面向,這不只是瞭解到一個解決方案,根本不可能解決一切,也能更直觀的方式,掌握到企業本身的資安缺口。

不過,翁浩正也強調,這並不是要企業拼命買設備與解決方案,以填補資安缺口。若將先前所提的4層架構立體化,這個CDM的平面矩陣可看做每一層的剖面,這是一個俯視圖的概念,企業將可知道攻擊由下而上穿透時,那些部分是沒有顧到的。他舉例,企業除了從最下層的方案面來著手,往上也能藉由流程面來因應,補足設備面的不足,但也不能全靠流程面來解決就是,因此需要平衡。

從紅隊演練結果案例來看資安策略規畫與精進

為了讓大家更好理解上述概念,在議程上,翁浩正與鍾澤華也從他們紅隊演練的經驗,透過實際的案例來說明。企業除了由上而下做到資安策略規畫,也能利用上述資安框架與模型,透過演練結果由下而上去回顧與精進。

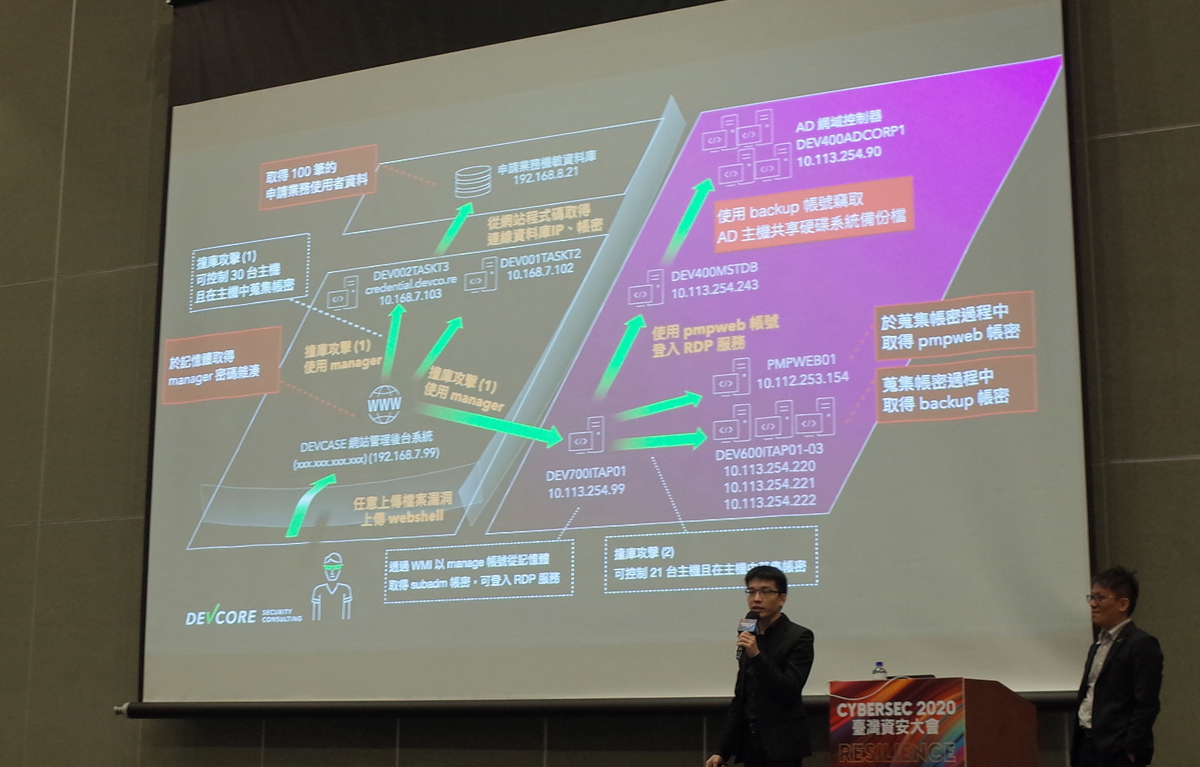

翁浩正以一場實際紅隊演練來說明。他指出,在攻擊過程中,他們先是找出了該企業對外網站上的漏洞,這是企業率先遭攻擊的防禦弱點。

值得注意的是,該網站是一個網站管理後臺系統,但因疏於管理,所以被他們找到了任意上傳檔案漏洞,因此可以上傳Webshell後門,之後透過記憶體分析得到管理者密碼的雜湊,經破解密碼,進而取得一個管理者的關鍵帳號,而這個帳號能夠登入另外30多臺主機,他們在這些主機上蒐集帳密後,又找到一個主機的網站程式碼,因此取得關鍵連線資料庫的IP位址與帳號密碼,取得了企業的申請業務的敏感個資資料。

接下來,他們進一步瞄準目標內網的控制權,由於他們先前入侵的網站管理後臺系統,本身也有串連到內部網路,因此紅隊循此路徑,就進入了企業的內部網路。他們先是透過WMI取得內網一臺主機的管理者帳號,仿效先前的攻擊手法,從記憶體分析出更多帳號密碼,像是取得可登入RDP服務的子管理者帳密,可控制21臺主機並且持續蒐集帳密。

特別的是,他們得到另一臺主機的pmpweb帳號密碼,以及從這些主機中得到一個備份的帳號密碼,最終,他們藉由取得的一個網域/目錄(AD)伺服器的備份檔,找出AD內的密碼雜湊,破解後進而得到大量使用者的資料。對此,翁浩正也順帶提醒的是,現在許多的備份方案,都希望企業的備份帳號具有最高權限,等同於管理者帳號,由於這個備份帳號可以取得全部的資料,一旦被竊取,後果相當嚴重。

而這樣的演練結果,其實就可以對應到先前所提的資安框架與模型,才不會讓企業資安策略規畫上存在大盲點。

從上述攻擊結果來看,企業防禦上有什麼問題?鍾澤華說明,一般簡單的推想,首先就是程式寫不好,所以該網站管理後臺系統可以被上傳Webshell,還有就是偵測機制不足,回應時間不夠即時,以及帳號密碼或網路管理的問題,但是,問題就只有這樣嗎?

對此,鍾澤華表示,這也是企業為何需要框架或標準的原因,因為這些內容其實已經設想了多數常犯的錯誤,而透過這些控制項與前述Cyber Defense Matrix,將讓企業可以更精確的盤點出,在防禦縱深的哪一階段沒有做好,才能知道要挑選何種設備、增加什麼樣的程序,以及需要強化的控制措施。

如果沒有這樣的架構,鍾澤華強調,企業將無法知道問題,也就是看出風險或安全問題的全貌,而且,只要這些問題有一小部分沒有解決,這意謂著這個風險其實是持續存在的。

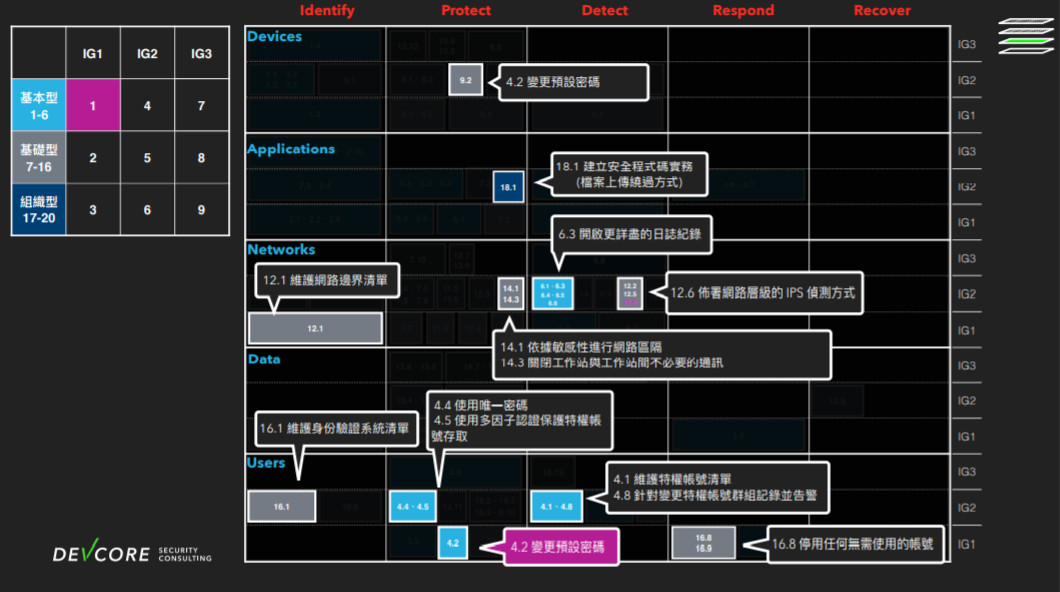

例如,他從控制層的CIS CSC,來說明上述紅隊演練結果所對應的內容。在這次紅隊演練結果中,對應的相關CSC控制項,總共包含21項,例如:4.2的變更預設密碼,6.3的開啟更詳盡的日誌記錄,12.1的維護網路邊界清單等,而這些項目將可對應到Cyber Defense Matrix的不同位置,讓企業更具體知道其涵蓋範圍。例如,4.2的變更預設密碼,是在設備與保護的面向:6.3的開啟更詳盡的日誌記錄是在網路與偵測的面向;12.1的維護網路邊界清單是在網路與識別的面向。

同時,鍾澤華還說明了一個重要的觀念,就是要制定優先順序(優先權),才能一步步解決問題。簡單而言,CIS CSC可分成基本型、基礎型與組織型,並依據企業規模(Implementation Group)分成IG1、IG2與IG3,他表示,最優先要做的項目是基本型IG1,接著是基礎型IG1、組織型IG1,再來才是基本型IG2,以此類推。例如,在使用者與保護面向的4.2變更預設密碼,就是該次紅隊演練後首要做到的控制項,然後在陸續達到其他20個控制項的要求。

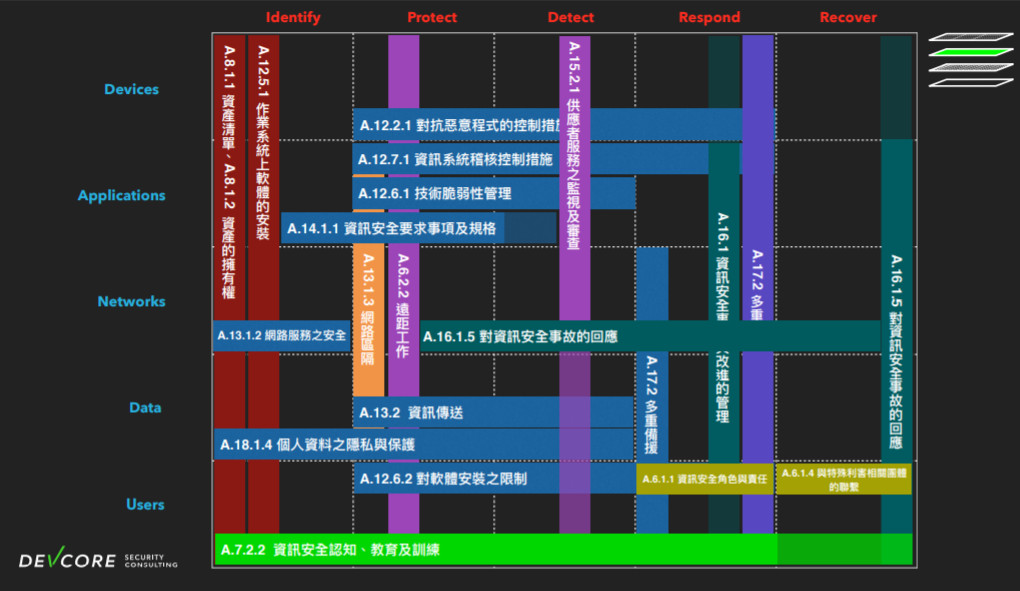

進一步來看,在控制面之外,還有另一個重要關鍵,是在程序面是否能與控制面做結合,例如,這些控制項是否對應到ISO 27001的項目。鍾澤華表示,當控制措施對應程序層,才能夠更完整思考企業防禦策略的問題在哪裡,例如,像是在網路與偵測面向的6.3開啟更詳盡的日誌記錄,從ISO 27001來看將是A16.1.5對資訊安全事故的回應,但此一程序面其實不只是包含於偵測,還有回應、復原。綜合來說,可藉此發現待補強的防禦縱深機制,而透過設備、程序與流程的搭配,也才能降低弱點被利用的可能性。而上述這些也就是以更完整的角度,去檢視面對真實威脅的緩解方式。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09