在臺灣資安大會一場議程上,臺灣證券交易所系統維運工程師徐子浩說明封閉網路強化安控可活用資安框架與開源軟體,並指出封閉網路在維運管理時所面對的挑戰。

圖/iThome

近年國內關鍵基礎設施的資訊安全議題備受關注,如何做好封閉網路的安全管理,就是各界關注的一大焦點,而在金融領域當中,臺灣證券交易所(以下簡稱證交所)在證券集中交易市場扮演重要腳色,重要性不言可喻,他們的證券交易核心系統是在封閉系統環境上執行,而對於封閉網路內的安全議題,該公司系統維運工程師徐子浩在近日2020臺灣資安大會上,揭露他們提升安全控制的經驗,並說明封閉網路在維運管理時所面對的挑戰。

需貫徹CSC基本控制項以強化安控

對於封閉網路的維運管理,在資安上該怎麼做?徐子浩指出,透過現成的資訊框架檢視封閉網路內需加強的安控機制,就是最務實的方式,例如NIST Cybersecurity Framework(CSF),以及CIS Critical Security Controls(CSC)資安框架,都是他們會參考的資訊。

特別是在CIS CSC的部分,當中提供了較具體的安控措施。他舉例,在此框架中,涵蓋了20大關鍵控制項目,依資安需求等級分級為基本型(Basic)、基礎型(Foundational)與組織型(Organizational),更值得注意的是,這些控制項將依實施單位規模Implementation Group(IG),分成IG1、IG2與IG3,數字越大,代表對應的企業組織規模越大。。

在這樣的框架底下,徐子浩認為,在封閉網路的管控措施上,至少要能符合CSC中的基本型控制,以及IG2的規模。簡單來說,基本控制項目也就是CSC中的前6個控制項目,他表示,除非是很針對的APT攻擊,組織若能徹底做好上述安全控制,其實就不容易受到一些攻擊。

他舉例,在硬體資產盤點與控制一項上,雖然證交所內部的硬體資產,不會經常變更,但如果因為沒有變更就不去掌握,如果內部被偷偷接上一臺電腦、一臺無線AP,就可能有破口出現,因此,對於封閉網路而言,硬體資產盤點控制也很重要。

運用開源軟體輔助需求蒐集

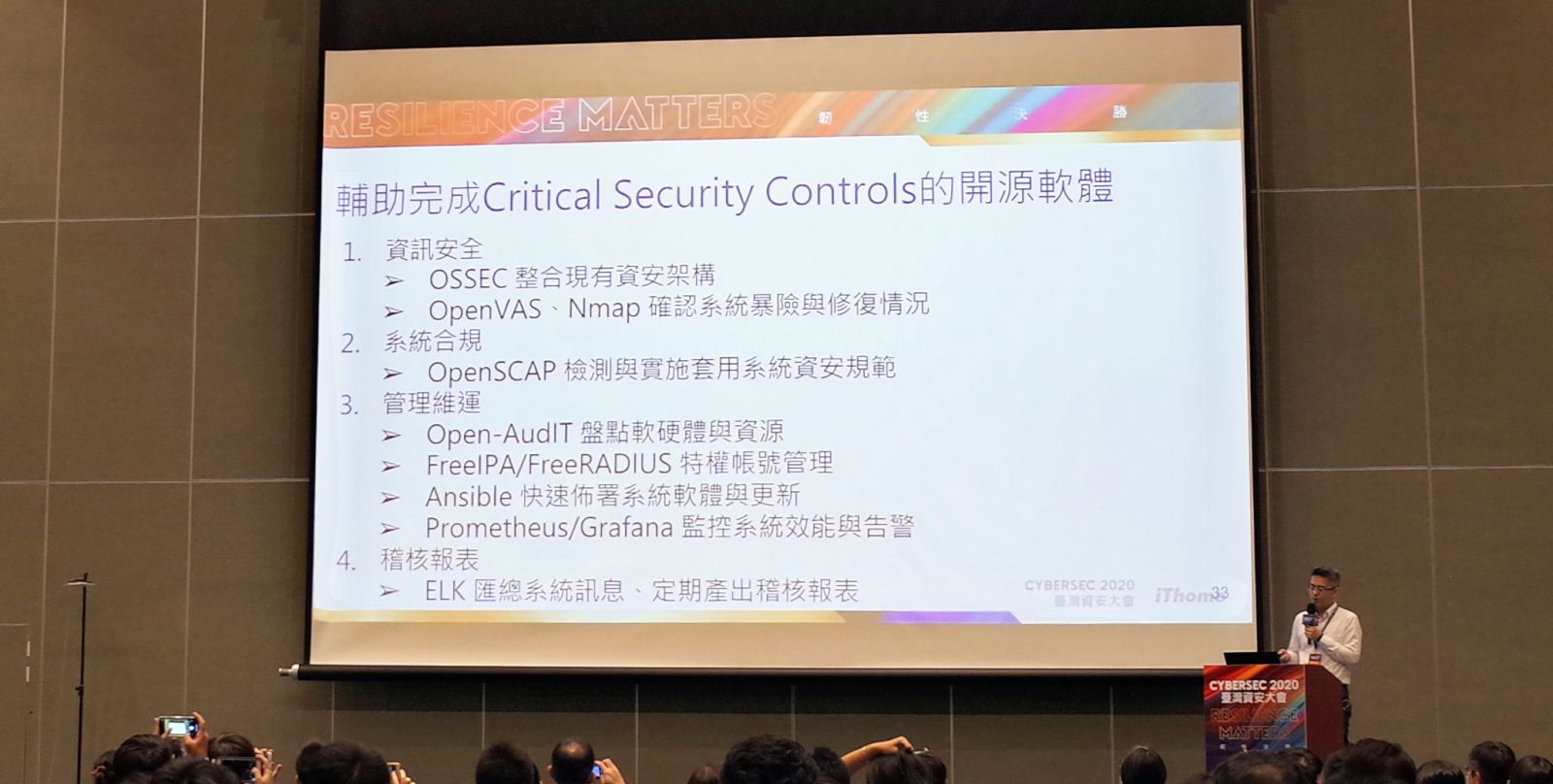

較特別的是,他也提供了自己在開源軟體應用的經驗,並指出其最大好處就是可以快速建置測試環境,方便招標採購前,能先確定需求,同時,他還將CSC控制措施與開源軟體的應用結合,像是針對上述的硬體資產盤點控制需求,可對應的開源軟體是Open-Audit資訊資產盤點工具,而他也借助建置測試環境的經驗,比較各商業產品能否滿足自身需求。

他強調,這裡並不是指證交所都用這些開源軟體,而是因為他研究封閉網路管控的過程中,透過開源軟體輔助需求蒐集,有了明確需求後,將更能找到合適產品,他認為這點很有幫助。

而在CSC的這6個控制項目中,對應到開源軟體方面,他也提供了可以參考的工具。例如,項目2的軟體資安盤點與控制一項,對應是Open-Audit,以及OSSEC主機型入侵偵測;項目3的持續執行弱點管理一項,包括系統內部檢查合規性的OpenSCAP、ComplianceAsCode,以及系統外部檢查弱點的OpenVAS;項目4的妥善配置系統管理權限一項,包括FreeIPA/IDM與FreeRADIUS;項目5的設備套用安全組態設定,包括OpenSCAP與自動化部署工具Ansible;項目6的維護、監控與分析稽核日誌,則是日誌匯總、搜尋、分析的ELK Stack,以及資源監控警告的Prometheus、Grafana與LibreNMS。

另外,徐子浩也提醒,面對目前的資安威脅,必須假設滲透行為已經發生,因此必須設定安全控制點,或是讓風險降到最低,而這次議程上,他也介紹了NIST網路安全框架,當中不只包含了識別、保護之外,還要有偵測、回應與復原。

封閉網路維運管理五大挑戰

除了強化安控機制,封閉網路本身也有維運管理的挑戰要面對,現場徐子浩不僅說明了證交所本身遇到的挑戰,同時也談論到他們的因應與經驗。

徐子浩指出,封閉網路在維運管理上有五大挑戰,包括:難以遠端管理、資料傳輸需求、設備相依性,以及內部防禦空窗與人員操作管理。

例如,在遠端管理上,由於封閉網路的特性,使得內部警告出不去、支援進不來,此時,難道只能讓人員24小時守在機房嗎?徐子浩表示,這確實是一個很大的挑戰,為了解決這樣的問題,因此他們需要符合實體隔離的遠端管理機制,因此,他們試著規畫出這樣的架構,並且是從電信業者一路延伸到內部系統環境,做出一層層安全防護。

在這當中,除了硬體、網路與服務採用雙活(Active-Active)架構備援、並建議VPN搭配浮動IP位址透過UDP連接,與結合OTP的多因素驗證機制。他們這麼做,是為了多數弱點掃描的作業都針對TCP服務,此方法能降低遭受弱點掃描的機率,有效縮小受攻擊面,還包含像是3層防火牆的應用,以及搭配IP KVM、關閉CMD與PowerShell的Thin Client跳板機,以及內外雙重Log Server與簡訊SMS Server等配置。

此外,關於上述的多數弱點掃描的作業都針對TCP服務,後續他也進一步解釋。他說,駭客進行弱掃有兩種模式,一種是沒有特定目的針對整個網段進行掃描,通常是已有鎖定的弱點(如wannacry),這種情況下,使用浮動IP位址遭受弱掃的機率是隨機,不會降低遭受弱掃的機率。但有的駭客為加速掃描效率,會先用ICMP PING、TCP PING、UDP PING偵測整個網段,確認有那些在線IP位址後,才會針對在線IP主機的其他服務進行深度掃描。像是這種情況,等到駭客要進行第二階段深度弱掃描時,設備的浮動IP可能早已經更換,因此能躲過弱掃,但他也提醒,這仍然是機率問題;還有一種弱掃,是針對性的APT情資蒐集,因為公司通常是申請整段連續的IP位址,駭客會針對公司公開服務(WEB、MAIL、DNS等)周遭的IP位址一併進行弱點掃描,因此,如果服務是使用同個子網路的IP位址,很容易受到掃描。在這種情況下,使用浮動IP位址則能確實能降低遭受弱掃的機率。

在資料傳輸需求上,由於證交所常有一些重要的Log記錄需要從系統裡面匯出,還有重大漏洞必須更新的狀況,但是又怕被入侵、系統不安全。因此,這方面需要仰賴單向網路與邏輯網路(Logical Network)來解決。對此,徐子浩說明,其中邏輯網路比較常見,像是防火牆的管控,而單向網路更是從硬體層著手,直接讓資料的封包只能單向傳輸。

何謂單向網路?徐子浩說明其用途,包括資料可以從高安全區域下載到低安全區域,例如,設備日誌、告警訊息與生產數據,此外,資料也能從低安全區上傳至高安全區域,例如,病毒碼、設定檔與更新檔等,而在上傳前,他們也會有一道風險掃描的機制,檢查是否有惡意程式。

特別的是,他針對挑選單向網路設備提出建議。他先解釋了單向網路設備的技術困難點,例如,無法完成三項交握建立TCP連線,移除RX或TX接收不到載波訊號,無法透過ARP取得MAC對應的IP位址,以及協定需接收伺服器端回應封包才開始傳輸資料,雖然現有設備都能解決這樣的問題,但他認為,廠商如果可以很詳細解釋產品是如何做到,即可納入評估的部分。

對於設備相依性的挑戰,徐子浩舉例,像是有的設備相當老舊,甚至到了廠商已經不再維護,面對漏洞等問題,但他們又必須要使用,短時間無法淘汰,這時可將老舊的設備集中管理,透過類似Proxy防火牆的方式,只開放特定連接埠可以從這個防火牆連外,同時限制流量不得連入,只出不進。

另外還有兩個IT環境維運也很常見的挑戰,包括終端的設備管控,以及人員管理。徐子浩表示,過往由於依賴封閉網路,實際上,內部缺少防禦,現在,端點控管與入侵偵測就要強化。對於人員管理上,他特別提醒,由於大家普遍覺得封閉網路一定安全,這反讓大家安全意識下降,造成人員輕忽的問題,但封閉不等於安全,因此相關的訓練獎勵與教育訓練還是很重要。

此外,在上述人員管理議題之外,還有那些狀況值得擔心?徐子浩特別點出一件事,他說,資訊安全除考量三要素CIA,還必須考量3P,這裡的3P是指人(People)、產品(Product)與程序(Procedure),他進一步解釋,組織內部要避免使用操作複雜的產品,這不僅是讓人員沒辦法順利作業、降低可用度,而這樣的結果,很可能會讓維運的人想出一些偏門的做法,去繞過這些安控機制,結果可能會造成更大的風險,需特別注意。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09