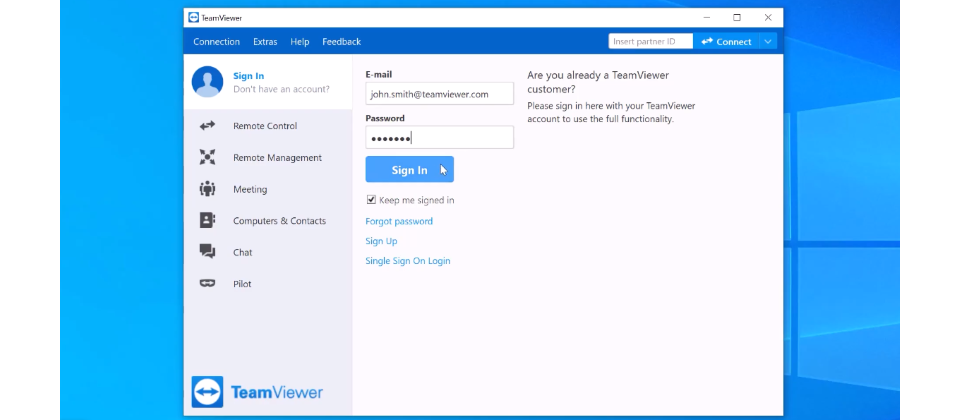

示意圖,翻攝自:https://www.youtube.com/watch?v=VpRMHQLVIZw&list=RDCMUCW6qiNOl537wiLUSr9H7ZFw&index=4

Praetorian安全研究人員Jeffrey Hofmann近日公布了Windows版TeamViewer的安全漏洞CVE-2020-13699,該漏洞肇因於TeamViewer沒有適當引用其客製化的統一資源標誌符(Uniform Resource Identifier,URI),而讓未經授權的駭客有機會破解TeamViewer的密碼,或於使用者的系統上執行程式。

TeamViewer為一知名的遠端遙控軟體,提供遠端控制、桌面分享、線上會議或檔案分享等功能,且支援Windows、macOS、Linux、Chrome OS、iOS與Android等平臺,但CVE-2020-13699漏洞只存在於Windows版。

包括TeamViewer在內的應用程式需要辨識它們所要與之互動的網站URI,然而,TeamViewer並沒有妥善引用URI的值,而是把它視為命令,於是駭客就能在URI值中嵌入惡意資料。

根據Hofmann的說法,駭客只要在一個網站上嵌入惡意的iframe,再吸引TeamViewer用戶點選,就能執行Windows桌面版的TeamViewer,並迫使它開啟遠端的SMB分享,在建立連結之後,Windows就會執行NTLM認證,再藉由工具捕獲內部網路的SMB認證對話,並將它們傳送到目標裝置上,就能讓駭客存取使用者電腦,也可用來取得雜湊密碼,進行暴力破解。

該漏洞影響teamviewer10、teamviewer8、teamviewerapi、tvchat1、tvcontrol1、tvfiletransfer1、tvjoinv8、tvpresent1、tvsendfile1、tvsqcustomer1、tvsqsupport1、 tvvideocall1與tvvpn1。

非營利的網路安全中心(Center for Internet Security,CIS)也針對該漏洞提出了警告,呼籲使用者應該升級到最新版本,也應避免造訪由不明來源所提供的網站或連結。TeamViewer則是已於兩周前修補了相關漏洞。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02