視訊會議服務Zoom的網頁客戶端,被發現存在漏洞,導致受密碼保護的私人會議可能遭人竊聽。由於私人會議密碼預設僅受6位數密碼保護,最多就100萬種可能性,而Zoom的網頁客戶端又沒有限制密碼錯誤輸入的次數與速度,因此惡意人士可暴力破解私人會議密碼。

Zoom網頁客戶端的這個漏洞,可能使私人會議被監聽,連英國內閣會議都可能已經受到影響。Zoom官方在收到臭蟲回報之後,已經立即解決這個漏洞,現在要求用戶必須要登入才能加入會議,而且加長會議密碼,使用字母加數字的組合,因此這項攻擊已經失效。

在3月底的時候,英國政府進行了第一次的數位內閣會議,開會工具使用Zoom,英國首相Boris Johnson在推特公告了這項消息,許多推特網友都想嘗試加入會議,但是Zoom私人會議預設以密碼保護會議,因此網友都被擋在會議之外。

而研究人員便開始嘗試破解Zoom會議的密碼,測試以Zoom進行機密會議的安全性,他透過對Zoom網頁客戶段進行逆向功能,發現了能夠走訪所有預設密碼可能性的漏洞。

研究人員提到,限制密碼嘗試速率是密碼安全性標準原則,能夠避免攻擊者用暴力法測試所有可能性破解密碼,但是Zoom並沒有加入這項限制,而且除了Zoom網頁客戶端,這項漏洞也適用所有App版本所創建的會議。

當使用者創建了一個新會議,Zoom會自動產生一個連結,該連結包含了會議ID以及會議密碼雜湊,只要將網址中的密碼參數移除,使用者會被導向一個要求輸入密碼以及使用者名稱的頁面,當使用者還未有任何Cookie,則網頁客戶端會配置一個Cookie,其中包含了GUID,可看作是使用者的匿名ID。

由於Zoom對於重複嘗試密碼次數沒有限制,速度也只受到用戶發出HTTP請求的速度限制,也就是在送出HTTP請求之後,需要等待第一個請求完成,才能發送第二個請求,這個狀態是依據GUID存儲,因此惡意人士可以請求多個GUID,同時進行密碼測試,來加速密碼破解。

研究人員使用一臺AWS上的虛擬機器,進行了類似的測試,25分鐘約可測試10萬組密碼,只要四到五臺伺服器就能夠在數分鐘內,檢查完整個密碼空間。這個漏洞不只可以被用來破解正在進行的會議,還可破解預先排程的會議。

使用者無法更改臨時會議的6位數密碼,但是可以修改預先安排會議的密碼,但研究人員檢查了過去收到的Zoom會議邀請,大部分使用者仍使用預設的數字密碼,不過即便使用者修改了預先排程的會議密碼,加入字母和數字組合,研究人員提到,雖然密碼空間變大,但是他預計仍然不用一小時就能夠破解。

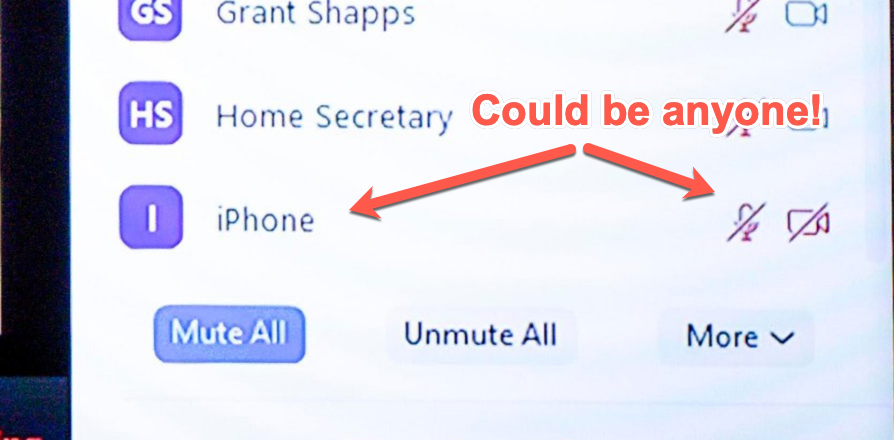

研究人員在Boris Johnson的內閣會議截圖中看到,有一個名稱顯示為iPhone的用戶,麥克風靜音且攝影機關閉,他提到,假設已經有人發現這個漏洞,而且利用這個漏洞破解內閣會議密碼,該用戶可能是任何有心人士,因此這個臭蟲值得關注。

最後Zoom在收到研究人員的回報後,對密碼輸入機制做了一些調整,要求從網頁客戶端加入會議的用戶先登入帳號,並將預設密碼更新成字母與數字的組合,研究人員提到,這個密碼更改似乎為分階段實施,因為在部分情況仍出現僅有數字的密碼。

熱門新聞

2026-03-06

2026-03-06

2026-03-09

2026-03-09

2026-03-09