示意圖,Photo by Nemanja Jeremic on unsplash

美國聯邦調查局(FBI)本月發布公告要企業IT特別注意一些新興的裝置內建的網路協定,可能遭到駭客發動分散式阻斷服務(DDoS)攻擊。

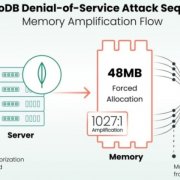

DDoS是駭客造成大規模破壞的一種手法,攻擊者冒充呼叫來源的IP,針對一臺伺服器傳送少量呼叫,引發伺服器針對目標機器大量回應,以癱瘓其運作。而從2018年12月,駭客開始針對物聯網(IoT)裝置內建的網路協定發動DDoS攻擊,使終端機器運作效能下降或功能喪失。所謂內建網路協定涵括網路管理、網路裝置發現(discovery)及網頁傳輸協定。

研究人員發現,過去一些新興的內建網路協定如Jenkins、ARMS、WS-DD、CoAP尚未或鮮少被開採,但近年可能性大增。首先是Jenkins開源軟體開發自動化伺服器,今年2月英國研究發現Jenkins一個漏洞,可能被用來對目標Jenkins伺服器傳送100倍流量的DDoS放大攻擊。

其次是蘋果的Apple Remote Management Service (ARMS)。它屬於蘋果遠端桌面(Appel Remote Desktop)的一部份,許多大學和企業以ARD來管理大量蘋果Mac電腦。當蘋果裝置開啟ARD時,ARMS開始聽取port 3283的傳入指令,可使攻擊者傳送放大因素(amplification factor)達35.5:1的DDoS放大流量。

第三是Web Services Dynamic Discovery(WS-DD)。去年5月和8月駭客分別發動130幾次的DDoS攻擊,其中2波攻擊中幾次好幾次出現超過350 Gbps的流量。下半年還有駭客利用非標準協定及組態錯誤的IoT裝置發動DDoS放大式攻擊。FBI指出,IoT裝置之所以成為目標,因為這些裝置使用WS-DD協定自動偵測附近的新連網裝置,此外WS-DD靠的是UDP運作,這讓攻擊者可假冒受害機器的IP,而使其遭到附近IoT裝置流量的圍攻。到去年8月為止,開啟WS-DD協定的IoT裝置竟高達63萬臺。

最後是Constrained Application Protocol (CoAP)。2018年12月有駭客濫用了CoAP的群播(multi-cast)和指令傳送功能,製造DDoS反射式及放大攻擊,放大因素(amplification factor)達到34倍。截至2019年1月,大部份CoAP裝置位於中國,且使用行動點對點(p2p)網路。

關閉上述4種內建網路協定可以防止DDoS放大攻擊,但是卻會降低企業生產力和連網功能,影響企業關閉的意願。另一方面,廠商也會擔心影響使用經驗而不會預設關閉這些協定,因此FBI呼籲用戶應該自己做好預防規劃。

FBI建議企業可以使用DoS攻擊緩解服務,業者可協助偵測DDoS及流量重導引服務、找ISP提供網路流量控管,後者也能發生攻擊時提供調查用的鑑識資料。此外企業也應確保裝置安裝最新的軟體及安全修補程式、變更裝置的預設用戶名稱和密碼,並啟用網路防火牆,關閉傳輸埠轉發(port forwarding)。

熱門新聞

2026-03-06

2026-03-06

2026-03-06

2026-03-06

2026-03-09

2026-03-06

2026-03-06