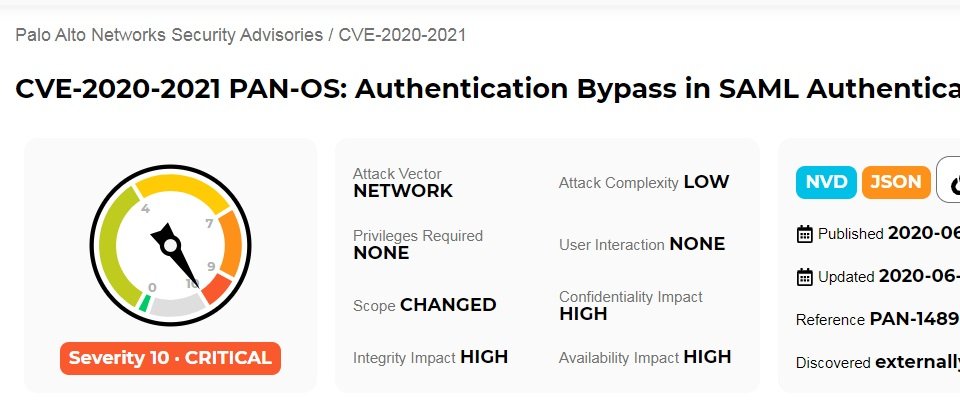

美國資安業者Palo Alto Networks在本周一(6/29),修補其防火牆作業系統PAN-OS的一個重大安全漏洞,此一編號為CVE-2020-2021的漏洞將允許駭客存取受保護的資源。儘管尚未傳出任何相關的攻擊行動,但美國網戰司令部(U.S. Cyber Command)隨後即發出警告,表示國外駭客應該很快就會開採該漏洞。

PAN‑OS為Palo Alto Networks所有新一代防火牆設備所使用的作業系統,Palo Alto Networks說明,若是在PAN‑OS中啟用安全斷言標記語言(Security Assertion Markup Language,SAML)認證功能,同時關閉了驗證身分供應商憑證(Validate Identity Provider Certificate)功能,當於PAN‑OS SAML認證中不當的簽名驗證時,就會允許未經授權的駭客存取受保護的資源,但前提是駭客必須透過網路存取目標伺服器才能開採該漏洞。受影響的產品涵蓋GlobalProtect Gateway、GlobalProtect Portal、GlobalProtect Clientless VPN、Authentication and Captive Portal、採用PAN-OS的防火牆、Panorama網頁介面,以及Prisma Access systems等。

假使用戶未利用SMAL進行認證,或是啟用了驗證身分供應商憑證功能,便不會觸發該漏洞。

揭露此一漏洞的資安業者Rapid7指出,Project Sonar已在AWS的16個區域中發現超過2,000個GlobalProtect節點,而Rapid7也於微軟Azure上找到近1,500個GlobalProtect節點,此外,全球大概有6.9萬個Palo Alto Networks防火牆節點,當中有40.56%位於美國,5.09%位於中國,4.25%位於英國,3.62%在德國,以及3.28%在澳洲。

CVE-2020-2021波及PAN-OS 9.1.3之前的9.1版,PAN-OS 9.0.9之前的9.0版,PAN-OS 8.1.15之前的8.1版,以及所有的PAN-OS 8.0版本,但並不影響PAN-OS 7.1。

雖然CVE-2020-2021漏洞無法用來執行遠端程式攻擊,且迄今尚未被開採,不過由於要開採它既不需要權限,也不複雜,不需使用者互動,卻可能危及組織機密與健全,使得美國網戰司令部很快就提出警告,相信這是個容易遭國外駭客覬覦的漏洞。

另一方面,Rapid7則提醒,此一漏洞也許不是PAN‑OS獨有的,其它導入SAML的業者也可能面臨同樣的問題。

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02