Netgear R6700示意圖,圖片來源/Netgear

資安研究人員Adam Nichols在本周披露,他發現有79款的Netgear路由器都含有同一個允許駭客執行任意程式的安全漏洞,同時Nichols也公布了尋找該漏洞的工具,以及針對該漏洞的概念性驗證攻擊程式,然而,更令人驚訝的是,Zero Day Initiative(ZDI)早在今年1月就把同一個漏洞提報給Netgear,只是Netgear截至6月15日仍未修補。

最早發現該漏洞的是越南國營郵電集團的安全研究人員d4rkn3ss,d4rkn3ss把該漏洞交給了ZDI,ZDI則在今年1月8日通知Netgear,雖然有得到Netgear的回應,但Netgear一直拖延修補時程,使得ZDI決定在6月15日公布該漏洞。

根據ZDI的說明,此一漏洞存在於Netgear路由器的httpd服務中,問題出在把使用者輸入的資料複製到僅能容納固定長度的緩衝區前,未能正確驗證資料長度,造成緩衝區溢位,而讓駭客得以執行任意程式。ZDI只說該漏洞影響Netgear R6700系列的路由器。

另一方面,獨立發現該漏洞的Nichols認為,大量的SOHO裝置都採用同樣的軟體基礎,特別是這些裝置都是來自同一個製造商時,因此,倘若在一個裝置上發現了漏洞,很有可能同一製造商的其它裝置也會出現同樣的漏洞。Nichols證明了自己的理論是對的,因為他打造了一個自動偵測工具,在79款Netgear路由器的758個韌體上,都發現了同一個漏洞。

Nichols指出,與10~15年前相較,現代的商業軟體開發程序在品質上已大有改善,然而,這股趨勢並未蔓延到消費者端的網路裝置;路由器與數據機一直是個重要的安全邊界,因為它們能夠阻止駭客直接攻擊網路內的電腦,但這十多年來,低品質的程式碼及缺乏適當的測試,讓大量含有漏洞的裝置在網路上曝光。

由於Netgear尚未修補該漏洞,因此ZDI建議使用者可透過防火牆或白名單功能,規定只有受信賴的裝置才能存取httpd服務。文⊙陳曉莉

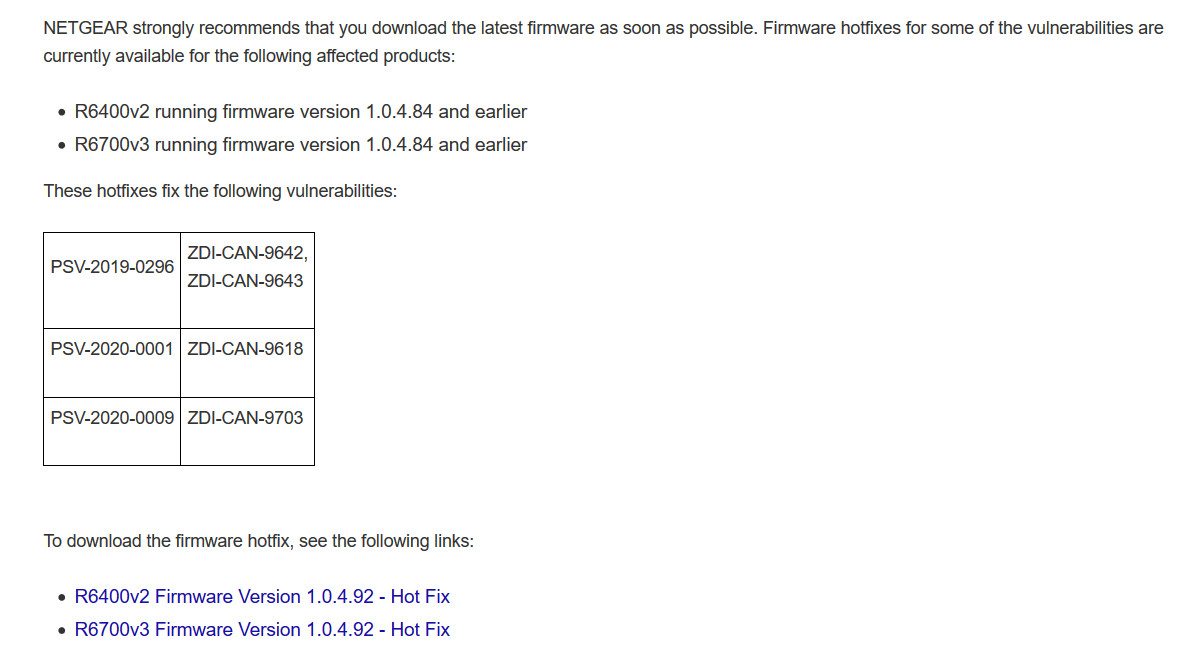

編按:在ZDI通知Neargear半年後,ZDI於6月15日揭露上述漏洞,後續我們注意到,在6月19日,Netgear發布漏洞修補訊息,他們開始針對79款受影響產品中的2款產品--R6400v2、R6700v3,提供修補,並建議這些產品用戶盡快將韌體更新。在6月22日,Netgear臺灣發布中文版產品安全性通知,說明用戶可進行的因應處置動作。文⊙羅正漢

熱門新聞

2026-03-06

2026-03-02

2026-03-02

2026-03-04

2026-03-02

2026-03-05

2026-03-02