在商業電子郵件(BEC)詐騙案例中,網釣郵件是這類攻擊的第一步,這起事件最早攻擊者組織只針對兩個人員發動網釣攻擊。後續在準備階段,攻擊者為了不被發現,更是會竄改受害者的電子郵件規則,並利用註冊相似的電子郵件信箱來冒充另一方身分。

近年全球遭受BEC詐騙的事件仍不斷傳出,最近資安業者更是發現新趨勢,有駭客組織將目標鎖定常有大量資金轉移的私募基金。近日Check Point揭露一起實際案例,是英國私募基金遭騙110萬英鎊(約3,900萬元)。

在這起事件中,實際損失為53萬英鎊,該犯罪組織在去年底將資金分成4筆交易轉出,所幸,銀行攔阻了其他匯出金流,因此有一半資金被追回,其餘則有待執法機構跨國追查。

由於這起BEC詐騙案之前,Check Point曾公布另一起發生在2019年初的事件,是關於中國創業投資公司對以色列新創公司的投資資金,遭到攻擊者詐騙轉帳100萬美元。因此他們提醒,不只是一般企業會受害,私募基金與創業投資(Venture Capital)現也成為BEC詐騙攻擊的鎖定目標。

究其主要原因,這類公司每週都會有大量資金的轉移,包括新合作夥伴與第三方提供商的金流,使之成為攻擊者覬覦的對象。

這次事件的遇害對象,是英國與以色列的三家大型金融公司,他們的聯名帳戶,遭到詐騙轉帳,Check Point是在2019年12月16日,接受他們委託,並在近日公布其調查發現,特別的是,他們指出是The Florentine Banker所為,並具體剖析了網路詐騙集團的攻擊流程,讓外界對於這類精心設計的攻擊行為,以及騙局,能有更深入的瞭解。

從網釣郵件開始攻勢,透過五大步驟將資金騙入駭客帳戶

攻擊者是如何發動這場BEC詐騙?該公司IR小組分析師Matan Ben David親自揭露細節,首先,The Florentine Banker是透過網路釣魚開始發動攻勢。

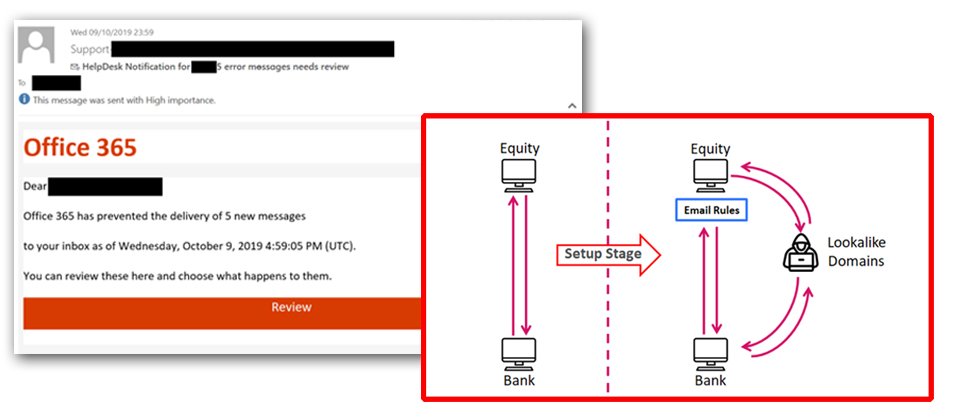

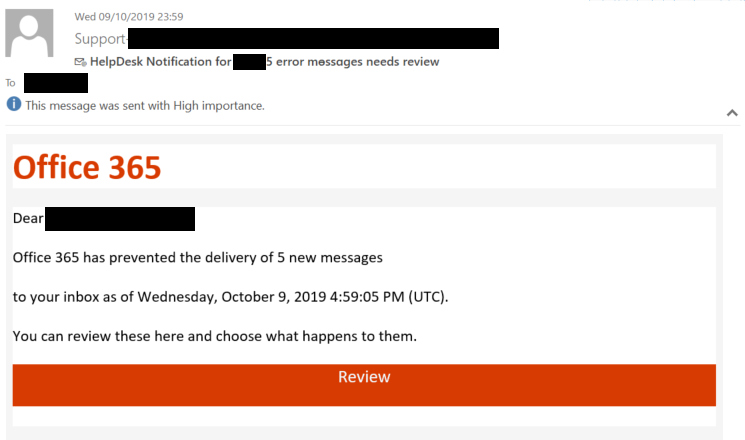

他指出,第一批釣魚郵件僅針對兩名人員,但其中就有一人被騙走了登入帳密。他並舉例,由於受害公司使用的是Office 365的電子郵件,因此,在2019年10月9日的駭客的網釣郵件內容,是偽裝成Office 365錯誤訊息的通知。

同時,他也補充說明,這樣的網路釣魚攻擊將持續數週且交替進行,並會加入新的目標對象,直到獲得公司的整個財務狀況。

有三家大型金融公司的聯名帳戶遭BEC詐騙,根據Check Point調查,指出釣魚郵件是滲透企業網路的首要媒介,這起案例就是偽裝成目標公司使用的Office 365系統通知信。(圖片來源:Check Point)

那麼攻擊者是如何不被發現呢?在初步的網釣攻擊成功之後,Check Point將The Florentine Banker的攻擊拆解為五大階段,包括觀察、控制與隔離、相似的設定,以及要錢與轉帳。

根據Matan Ben David的說明,在觀察階段,攻擊者在竊取公司員工電子郵件帳密後,會先閱讀該公司的電子郵件,以掌握一些關鍵資訊,包括公司匯款的各個渠道,公司內部的重要角色,以及公司外部如客戶、律師、會計師與銀行等第三方關係。這樣的過程,他們可能會耐心用上數週或數月來觀察,以描繪出公司的業務計畫和流程。

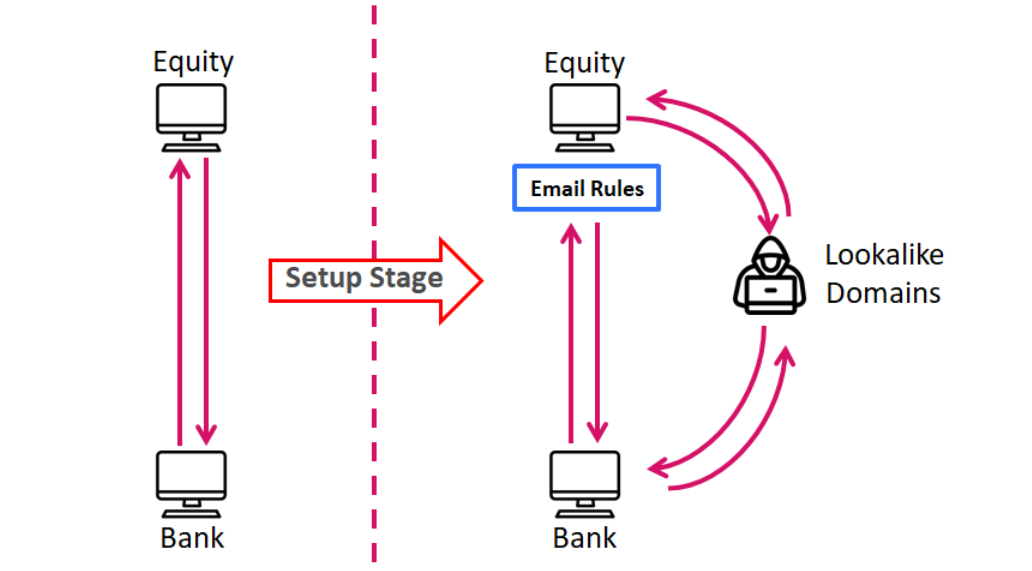

接下來,攻擊者會為之後的攻擊做準備,包括對該公司人員的郵件進行控制與隔離,以及註冊與往來公司相似的網域名稱。

Matan Ben David指出,攻擊者會透過建立郵件規則的方式,讓受害者與其他人的信件隔離。例如,收到含有發票(invoice)、退回(returned)、失敗(fail)文字內容的信件時,自動轉移到其他郵件資料夾中,像是原是接收RSS Feeds的郵件資料夾。

此外,攻擊者會註冊相似的網域名稱並發送電子郵件,以偽裝成該公司或合作業者的來信。舉例來說,假設該公司網域是finance-firm.com,與對方公司banking-service.com有電子郵件聯繫的關係,攻擊者可以註冊finance-firms.com與banking-services.com,網域名稱當中多了一個s,由於網域僅有些微差距,收件者容易忽略,誤以為仍是對方來信或回信。

換言之,在上述兩個準備步驟之下,就是攻擊者可以冒充身分操弄的關鍵。因為這時,由於攻擊者已對目標公司接收信件有控制權,並可偽裝看似合法且受信任的電子郵件,可以發新的郵件,也可以繼續原有的信件對話。Matan Ben David認為,這在實質上已經構成了一種中間人攻擊,而且不用利用真正的公司電子郵件帳戶去發送。

攻擊者為了要無聲無息的介入雙方的溝通,Check Point指出,從發動網釣郵件讓用戶上鉤,到閱讀受害者電子郵件以描繪出公司的業務計畫和流程,更重要的關鍵就是,駭客竄改了受害者的電子郵件收信規則,做到郵件聯繫上的控制與隔離,同時,利用註冊相似的電子郵件信箱來冒充一方身分。(圖片來源:Check Point)

後續,攻擊者在要錢階段會透過兩種手法,包括攔截合法電匯交易,以及產生新的電匯交易。

在這次案例中,由於攻擊者已從郵件內容得知一樁匯款計畫,因此,攻擊者從偽裝的電子郵件發送訊息,假冒另一方並建議使用英國的銀行帳戶來加快交易過程,儘管接收者回信表示他們在英國沒有帳戶,此時,攻擊者就趁此機會,提供對方一個備用的英國銀行帳戶。

同時,由於攻擊者先前已瞭解該公司的轉帳程序與細節,掌握了最重要的公司關鍵負責人,以及實際交易的銀行,因此攻擊者檢視了雙方往來的電子郵件,並利用從中獲取的資訊,與轉帳銀行的聯絡人聯繫,通知有新的匯款交易。

到了最後的轉帳階段,攻擊者將會持續介入操弄這些郵件對話,直到第三方批准新的銀行資訊並確認交易。而從這起案例中,網釣郵件的日期是在10月上半,該公司則是在12月中旬才發現異狀請資安業者調查,期間大至經歷兩個月。

由於BEC詐騙持續多年,就連美國FBI也不斷發出警告,企業對於這類詐騙的攻擊步驟也必須有所認識。包括釣魚郵件是滲透企業網路的第一大媒介,相關防護解決方案與員工教育訓練,以及處理電匯時的二次驗證,仍將是重要注意事項。

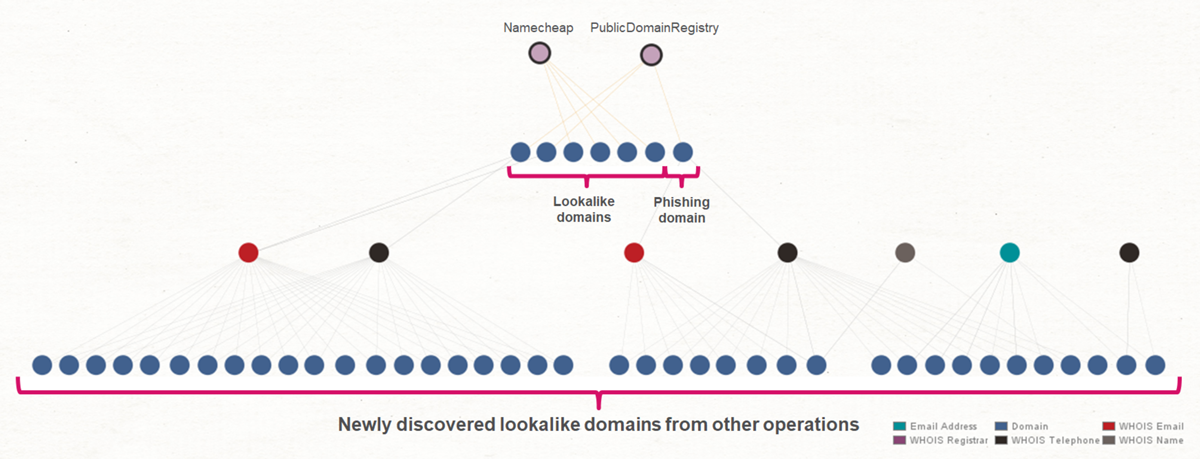

在調查過程中,該公司IR小組發現攻擊者共使用了7個不同的相似網域名稱,他們並發現該集團鎖定全球不同國家,行業別也不盡相同。例如,他們從相關WHOIS資訊,找到近兩年該組織註冊的39個相似網域名稱,等於是其他被攻擊者鎖定的目標公司,而這些公司遍布不同國家,美國佔半數,其他還包含加拿大、義大利、丹麥、土耳其、南非、印度與德國。

另外,The Florentine Banker這個集團的背景,他們也有相關描述,例如,僅針對英語,執行時間在上班的周一到週五,詐欺銀行詐戶位於中國香港與英國。(圖片來源:Check Point)

熱門新聞

2026-03-02

2026-03-02

2026-03-02

2026-03-02

2026-03-03

2026-03-02

2026-03-02